Утечки DNS широко распространены, особенно по мере того, как хакеры разрабатывают новые способы выявления возможных сетей. Однако их можно уменьшить с помощью соответствующих VPN и активного мониторинга активности браузера.

Как исправить утечку DNS – предотвращаем кражу данных и перенаправления

Учитывая все более широкое использование удаленного доступа к интернет-соединениям, попытки пиратов стали более изощренными. Доступность публичных соединений Wi-Fi также привела к появлению серьезных уязвимостей в соединениях, предоставляемых поставщиками интернет-услуг (ISP). Кроме того, конфиденциальность и безопасность хранящихся киберданных ставится под сомнение в связи с ростом числа кибер-атак и атак с использованием программ-выкупов на персональные компьютеры и корпоративные сети.

Хакерам и киберзлоумышленникам больше не нужен доступ к вашим системам. Все, что им нужно сделать, это проникнуть в вашу интернет-сеть, перенаправить вас на вредоносные сайты и заразить вашу систему и всю активность браузера. Одним из методов таких атак является DNS-пиратство, также известное как DNS-утечки.

В этой статье описываются утечки DNS, симптомы утечек в интернете и способы борьбы с ними.

Что такое DNS

DNS — это система доменных имен, которая действует как база данных с соотнесением IP-адресов сайтов, посещаемых пользователями с помощью веб-браузера. Когда вы вводите URL-адрес сайта в браузере, ваш интернет-провайдер не может соединить вас непосредственно с сайтом, только с адресом домена. Для соединения между браузером и сайтом требуется соответствующий IP-адрес или соответствующий IP-адрес, использующий сервер этого сайта.

Поскольку сложно запомнить абстрактные IP-адреса, интернет-провайдеры используют DNS-серверы для хранения всех соответствующих IP-адресов сайта, на который вы заходите. DNS-серверы автоматически сопоставляют доменные имена с IP-адресами и помогают вам получить доступ к веб-сайтам.

Какой DNS-сервер вы используете?

Он принадлежит поставщику интернет-услуг. Wi-Fi маршрутизатор действует как канал для DNS-запросов, чтобы достичь DNS-серверов и поднять их на сайт.

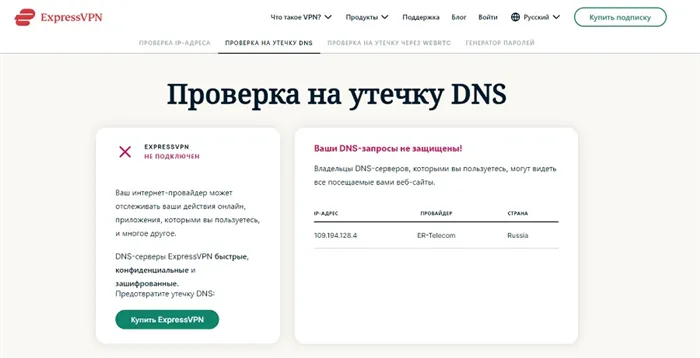

Отображаются DNS-серверы, используемые устройством, и вы всегда можете увидеть, какой DNS-сервер получает IP-адрес отображаемого сайта. Вы можете зайти на этот сайт.

Что такое утечка DNS?

К сожалению, эти DNS-серверы уязвимы для киберпространственных атак и могут раскрывать персональную информацию об активности браузера. Кроме того, информация отображается поставщику интернет-услуг, что делает ее менее безопасной, чем нужно.

Хакеры могут увидеть DNS-запросы, которые устройство отправляет интернет-провайдеру, или попытаться получить больше информации о браузере пользователя путем взлома DNS-сервера, что в конечном итоге приведет к серьезной бреши или раскрытию данных. Это известно как утечка DNS.

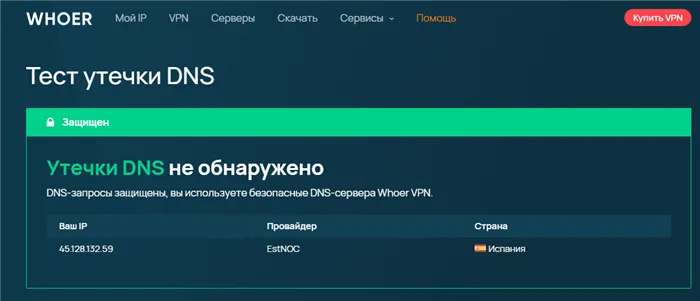

Пример 3. Утечка DNS отсутствует. Результат не идеален, но в Беларуси он приемлем. Данные утекают в Google. И это уже потенциальная угроза, поскольку компания собирает данные пользователей, продает и использует их в рекламных кампаниях.

Что такое Прозрачный DNS-прокси

Некоторые интернет-провайдеры сейчас используют технологию под названием прозрачный DNS-прокси. Эта технология используется для перехвата всех запросов на поиск DNS (TCP/UDP порт 53) и отправки результатов, опосредованных прозрачностью. Это, по сути, заставляет все запросы на поиск DNS использовать службы DNS.

Если вы изменили настройки DNS на использование «открытой» службы DNS, такой как Google, Comodo или Opendns, вы можете быть удивлены, когда обнаружите, что используете ее, если ожидаете, что ваш DNS-трафик больше не будет направляться на DNS-серверы вашего провайдера. Прозрачное DNS-посредничество. Вы можете легко проверить это, нажав на кнопку проверки утечки DNS на домашней странице.

Если ваш интернет-провайдер использует прозрачное DNS-посредничество, важно использовать один из методов, перечисленных на странице устранения утечек DNS, чтобы гарантировать, что ваши запросы не будут скомпрометированы при подключении к VPN.

Чем это грозит простому гражданину?

С помощью вопросов DNS поисковые гиганты (Яндекс, Google) и правительства постоянно следят за пользователями. Это факт. Если первые преследуют ее ради прибыли, то вторые могут использовать ее по своему усмотрению … Они.

Не секрет, что в правовой среде России и Беларуси трудно распознать «друга или врага». Чтобы не стать объектом государственного контроля, лучше всего держаться в тени и придерживаться низкого тона.

Гражданин должен знать, что все его действия в интернете постоянно записываются через интернет-провайдера и хранятся очень долго. Интернет-провайдеры, включая BelteLecom, могут хранить (и сохранять) данные каждого абонента десятилетиями, не испытывая при этом никаких неудобств, в том числе и с ресурсами.

Информация провайдеров включает, по крайней мере, следующие данные (Мегаконтакт просто отдыхает):.

- Какой сайт посещал конкретный пользователь.

- ФИО пользователя, место жительства, телефоны.

- Тип устройства, операционная система, браузер, разрешение экрана.

- Где он при этом находился территориально.

- В какое время он это делал и как часто.

- Сколько длилась сессия.

- Какие формы заполнялись пользователем.

- При определенных условия может происходить прослушка сессии пользователя и перехват контроля по типу «атака посредника».

Атаки типа «человек посередине» (MITM) — тип атаки против шифрования и компьютерной безопасности, который тайно передается злоумышленниками для изменения, при необходимости, связи между двумя сторонами, которые думают, что они общаются непосредственно друг с другом. Это метод нарушения канала, при котором агрессор, подключившийся к каналу между корреспондентами, вмешивается в протоколы передачи, удаляя или изменяя информацию.

Почему утечка DNS опасна и ее сложно избежать?

Для повышения конфиденциальности и безопасности важно, чтобы все рассылки с компьютера инициировались через анонимный интернет-сервер. В идеале все DNS-запросы должны запускаться через серверы, не входящие в юрисдикцию противника.

Среди противников — хакеры, банковские мошенники, менеджеры серверов и несчастные. Если утечка информации о ваших перемещениях происходит через защищенное сетевое соединение, противник, следящий за вашими перемещениями, может записать вашу активность. И они легко могут использовать это против вас, даже спустя годы!

Некоторые интернет-провайдеры сейчас используют технологию под названием прозрачный DNS-прокси. Эта технология используется для перехвата всех запросов на поиск DNS (TCP/UDP порт 53) и отправки результатов, опосредованных прозрачностью. Это, по сути, заставляет все запросы на поиск DNS использовать службы DNS.

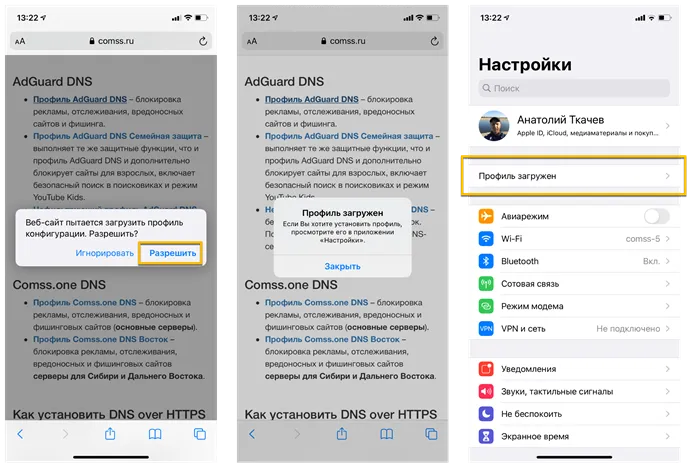

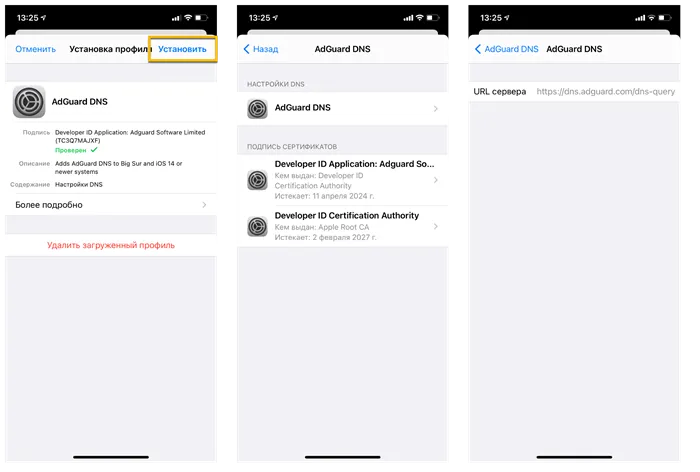

Как установить DNS over HTTPS (DoH) в iOS 14

После загрузки профиля перейдите в раздел Конфигурация. Там есть вкладка «Загруженные профили».

Выберите эту опцию, просмотрите сведения о профиле и нажмите кнопку Определить.

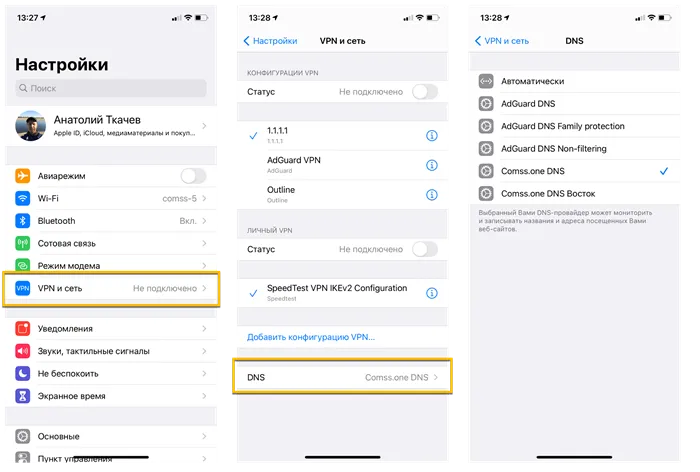

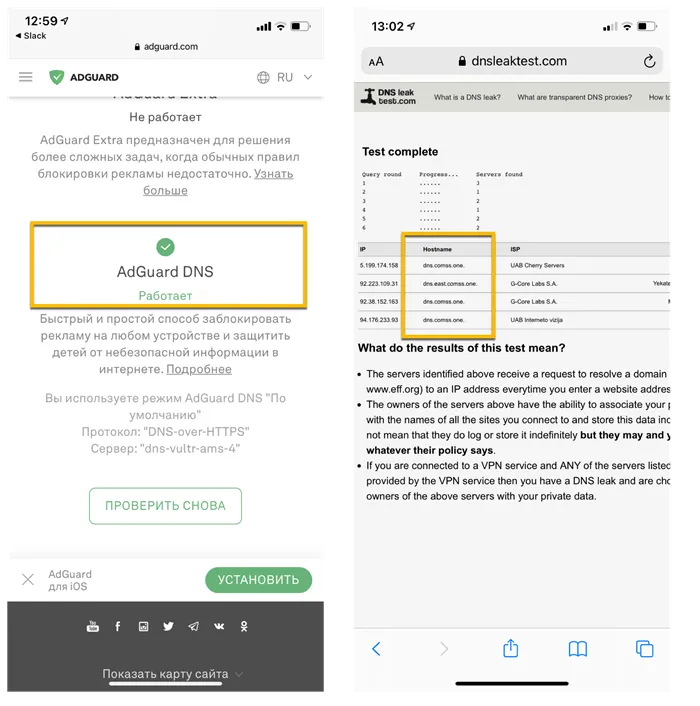

Как протестировать DNS over HTTPS (DoH) в iOS 14

Профилями DNS можно управлять в разделе Настройки > VPN и сеть > DNS. Вы можете переключаться между доступными профилями.

Чтобы проверить работу AdGuard DNS, перейдите на страницу AdGuard Test и убедитесь, что AdGuard DNS обнаружен.

Вы можете проверить свой DNS с помощью теста утечки DNS (нажмите на кнопку Extended Test). Убедитесь, что все найденные DNS-серверы принадлежат coms.one DNS.

При использовании приложений AdGuard VPN или ADGuard for iOS наборы DNS-серверов используются в приоритетном порядке.

В чем отличие DNS over HTTPS (DoH) от приложения AdGuard

По сравнению с приложениями AdGuard, AdGuard DNS и COMS.1 DNS имеют ряд недостатков. Это делает невозможным увидеть, какие приложения создаются из приложений, установленных на устройстве. Также невозможно вручную настроить, какие серверы и разрешения блокировать с помощью DNS-фильтрации.

В любом случае, DNS с DNS через HTTPS (DOH) обеспечивает простой способ начать использовать безопасные протоколы DNS. Еще одним преимуществом этого метода является специфическая поддержка iOS. В следующей версии AdGuard для iOS будет добавлена возможность настройки DNS-серверов с помощью механизмов операционной системы.

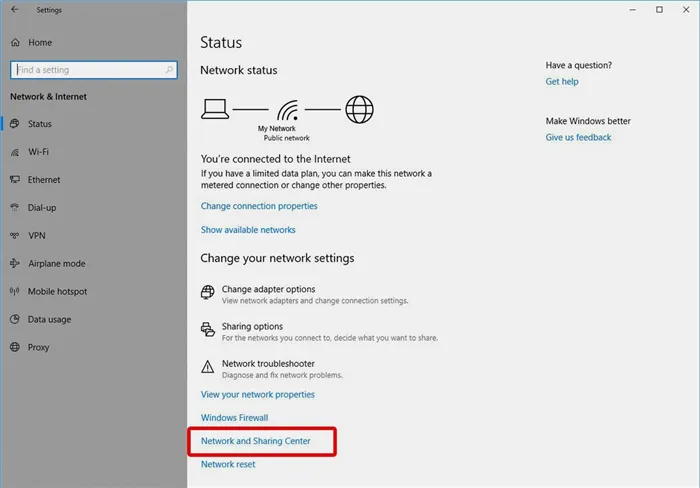

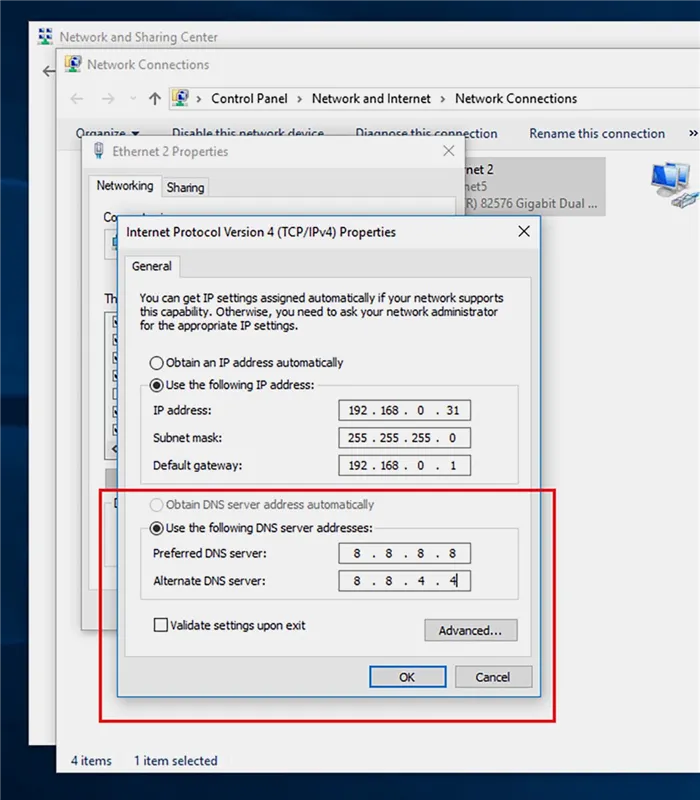

Чтобы изменить настройки DNS, откройте Панель управления и перейдите в Центр управления сетями. Измените настройки адаптера в левом окне, найдите Сеть и щелкните значок Сеть справа. В выпадающем меню выберите Свойства.

Как убрать DNS-адреса из настроек в Windows

Если вы используете компьютер с Windows, вам необходимо выполнить следующие действия.

□ Откройте панель управления (через Свойства компьютера или Свойства).

□ Перейдите в раздел Сеть и Интернет — Центр управления сетями и общим доступом.

□ Просмотрите основную информацию о сети и параметры входа в систему в окне □ и найдите активное подключение Wi-Fi или Ethernet.

□Выберите активный логин и нажмите кнопку Свойства.

□ В открывшемся окне выберите IP-протокол версии 4 (TCP/IPv4) и нажмите Свойства.

□На вкладке Общие удалите или измените используемый адрес DNS-сервера.

□ Выйдите из Интернета и снова соберитесь, чтобы изменения вступили в силу.

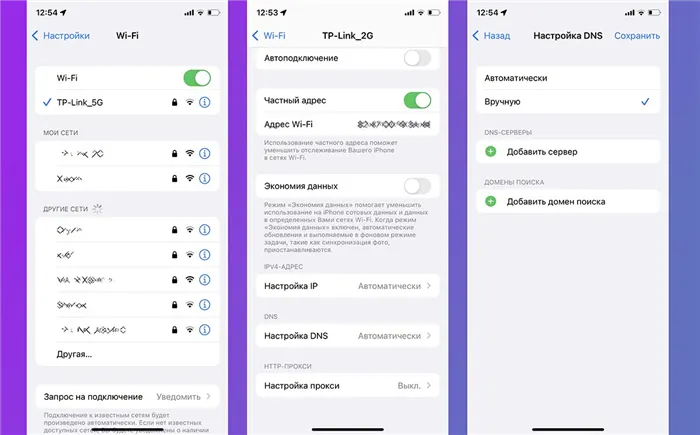

Как убрать DNS-адреса из настроек на iPhone или iPad

Чтобы внести необходимые изменения в настройки сетевого подключения iOS, сделайте следующее

● Перейдите в Настройки — Wi -fi.

Нажмите символ «i» рядом с Активные соединения.

● Перейдите к настройкам DNS.

Удалите или измените адрес сервера DNS.

Нажмите Сохранить и снова подключитесь к сети, чтобы изменения вступили в силу.

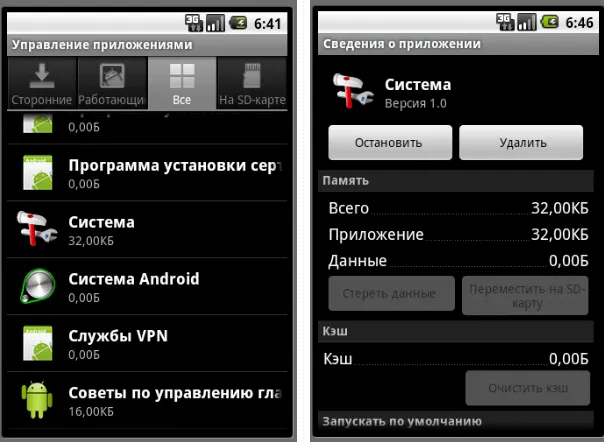

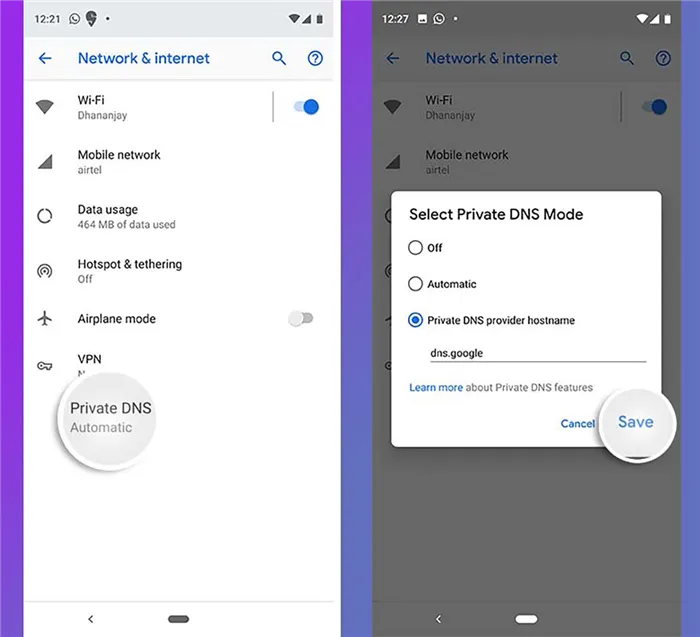

Как убрать DNS-адреса из настроек в Android

Если вы используете смартфон, планшет или декодер Android, измените настройки следующим образом (названия и расположение данных меню могут отличаться)

○ Перейдите в Настройки — Wi -fi.

✔Выберите Активный вход и нажмите Изменить сеть.

♦ Нажмите кнопку Дополнительно.

♦ В области DNS-1/DNS-2 удалите или измените адрес DNS-сервера, который будет использоваться.

♦ Нажмите Сохранить и снова подключитесь к сети, чтобы изменения вступили в силу.

В любом случае, DNS с DNS через HTTPS (DOH) обеспечивает простой способ начать использовать безопасные протоколы DNS. Еще одним преимуществом этого метода является специфическая поддержка iOS. В следующей версии AdGuard для iOS будет добавлена возможность настройки DNS-серверов с помощью механизмов операционной системы.

Безопасная работа онлайн – под вопросом

Почти все действия пользователей в Интернете связаны с системой DNS. Через DNS браузеры и другие веб-приложения находят сервер, на котором расположен веб-сайт, к которому они обращаются. Представьте, что история вашего поиска, просмотра и комментирования стала общедоступной. Для этого необходимо установить личную границу для пользователя. Существует дополнительная деловая информация, которая должна оставаться конфиденциальной! Именно поэтому многие организации сейчас проводят тесты для обнаружения утечек DNS и поддержания целостности своих корпоративных систем.

Но не все так просто.

5 августа 2021 года исследователи Wiz.io выступили с впечатляющей презентацией на конференции по компьютерной безопасности Black Hat USA. Они обнаружили, что нестандартное использование разрешения DNS (компьютеры, используемые интернет-провайдерами для поиска хостов в базах данных, соответствующих вопросам пользователей) может привести к утечке информации в корпоративных сетях при их перемещении. Поставщики облачных услуг, регистраторы имен секторов и хостинговые компании, предоставляющие DNSAAS (DNS-A-A-A-Service), находятся в зоне риска. Провайдеры DNS и их клиенты оказались в ловушке.

Эксперты Wiz.io провели эксперимент. Они зарегистрировали свои DNS-серверы в службе Route 53 компании Amazon. Это считается надежным способом перенаправления конечных пользователей в приложение и преобразования доменных имен в IP-адреса электронной почты. Однако было замечено, что динамическая циркуляция DNS была запрещена во внутренней сети. Установлено, что конечная точка Microsoft Windows предоставляет конфиденциальную информацию о пользователе при запросе обновлений DNS через уязвимые средства. Во время утечки информации локальные и глобальные IP-адреса и имена компьютеров становятся доступны третьим лицам.

Аналитики утверждают, что в ходе эксперимента «шпионили» за деятельностью в Интернете 15 000 организаций, включая некоторые из крупнейших компаний мира, входящих в список Fortune Global 500. Всего присутствовало 45 американских и 85 международных правительственных организаций. Обнаружен интернет-протокол IPv6, протокол сетевой идентификации NTLM / Kerberos.

Этот эксперимент был повторен с Google Cloud DNS. Однако исследователи открыто признают, что речь идет о фиктивных утечках DNS через каналы гигантских интернет-провайдеров. С одной стороны, с годами личные данные могут попасть в руки хакеров. С другой стороны, аналитики не имеют такой информации и не берут на себя ответственность ни за что. Хотя следов утечки обнаружено не было, возможностей для этого предостаточно.

По данным ThreatPost, 12 августа Google и Amazon выпустили исправления, устраняющие ошибки, которые позволяли хакерам получить доступ к конфиденциальным сетевым настройкам коммерческих организаций. Однако, когда исследователи Wiz отправили свои результаты в Microsoft, там сказали, что такие ошибки не должны быть маргинальными. Напротив, ошибка является неправильной конфигурацией, связанной с функционированием организма через глобальное решение DNS.

Что еще нужно знать об утечке DNS

Киберпреступники используют утечку DNS, чтобы шпионить за нами. Это безопасность его блога о маскировке CNAME, которая является систематической утечкой информации, имеет исследователь конфиденциальности Лукаш Олейник. Лукаш Олейник помогал Яне Дымовой, Гюнеш Акару и Тому Ван Гутхему в процессе исследования.

Как работает техника маскировки CNAME? Предположим, у вас есть онлайн-ресурс под названием myprofile.com, и у вас есть детектор, который отслеживает активность пользователей. С детектором сайт становится xxx.myprofile.com. Субтрактор xxx.myprofile.com является вариантом контролируемой области, размещенной на стороннем сервере (yyyy.tracker.com). Именно здесь в игру вступает распределение полей (идентификация DNS-сервера), и технически трекер находится в подсекторе сайта. Эта система обходит механизмы безопасности, которые гарантируют конфиденциальность в сети.

Техника маскировки CNAME первоначально использовалась для обхода ограничений на иностранный контент. Однако в конечном итоге это сказалось на безопасности информации. Лукаш Олейник обнаружил два негативных сценария.

- CNAME Cloaking провоцируют баги. А сайты злоупотребляют слабыми местами, подвергая опасности ничего не подозревающих пользователей.

- 95% проанализированных сайтов подверглись утечке cookies на внешние серверы, отслеживающие онлайн-активность аудитории. При этом, зачастую данные cookies содержат персональные сведения ничего не подозревающих пользователей.

Интересно, что метод CNAME Clooaking обходит защиту от слежения и затрагивает даже недоступные цели, такие как браузер Safari (Apple). Исследователи обнаружили мониторинг пользователей среди 10 000 лучших сайтов в 9,98% случаев. Тринадцать поставщиков таких услуг мониторинга были зарегистрированы на 10 474 веб-сайтах. В результате на 95% сайтов произошла утечка данных, затронувшая конфиденциальную информацию.

Что это значит: полагаться на стандартные технологии безопасности недостаточно. Вы должны сами принять некоторые меры.

Как предотвратить утечку DNS?

Мы собрали перечень действий, которые вы можете предпринять для предотвращения утечки DNS. Если вы еще не сделали этого, не забудьте принять меры!

- Установите надежный VPN-сервис.

- Пользуйтесь резолверами для обработки публичных DNS-запросов (по версии TechJury, хорошо себя зарекомендовали в этом отношении Google Public DNS, OpenDNS, Cloudflare1.1.1).

- Настройте файервол так, чтобы допускалось проведение трафика только через VPN-сервис.

- Выбирайте приватные браузеры и расширения.

- Очистите DNS-кэш: так вы убережете себя от разглашения вашей истории просмотра веб-страниц.

- Если работаете на базе Windows, отключите туннельный адаптер Microsoft Teredo (данная технология приводит к утечкам информации, передавая по сети IPv4 пакеты данных IPv6).

Наконец, помните. Используя по умолчанию DNS-серверы своего провайдера, вы передаете свою личную информацию и онлайн-активность тем, кто предоставляет доступ к вашей сети. Будьте бдительны, когда решаете, кто может видеть вашу конфиденциальную информацию.

Как уже упоминалось выше, первое, что вам нужно искать, это ближайший DNS-сервер. Здесь хранится история или кэш. Кэши используются для ускорения времени отклика с компьютера пользователя.

Как обойти dns отслеживание при использовании VPN

Чтобы предотвратить утечку DNS при использовании VPN, вы можете

- Настроить параметры подключения в операционной системе вручную. В результате чего, при подключении будет использоваться только нужный DNS сервер. Подробнее о том, как сменить DNS вы можете почитать здесь. Будьте очень внимательны: при ручной настройке DNS ошибки в переадресации на нужные DNS-серверы является очень частыми.

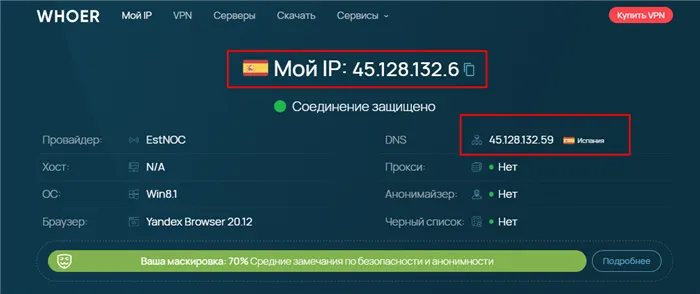

- Использовать Whoer VPN client

Hoer VPN одновременно использует собственные быстрые и безопасные DNS-серверы для искажения IP и DNS. IP и DNS стран всегда одинаковы, что позволяет не сомневаться в том, какие сайты вы посещаете.

DNS-серверы Hoer VPN обеспечивают безопасное и надежное соединение. Сервис не ведет журналы регистрации, и все данные для входа в систему и данные хранятся строго конфиденциально.