Первое, что вы должны сделать, это как можно скорее связаться со своим банком, чтобы заблокировать карту и, если возможно, оспорить транзакцию. В некоторых случаях банки не снимают деньги сразу, поэтому есть шанс, что вам вернут украденные деньги.

Банковские трояны и защита от них

Прекрасным солнечным майским утром мое утро было прервано звонком друга, который был бизнесменом в сфере переездов. Он сказал мне взволнованным голосом, что с его банковского счета исчезли 2 миллиона рублей. Служба поддержки банка была ошеломлена и отправила друга в полицию для предъявления обвинений, поскольку переводы были сделаны через мобильное приложение и подтверждены SMS, что, конечно, выглядело как вполне законная финансовая операция.

«Ты же программист, — ворчал мой друг в трубку, — дай мне совет, что делать». К сожалению, было уже поздно что-либо предпринимать, потому что инструментом, использованным для кражи денег, был банковский троян (Banker), который был установлен на телефон моего друга задолго до этого печального инцидента. И единственным способом предотвратить кражу денег было заранее ознакомиться с принципами работы и методами, используемыми для борьбы с этим типом вредоносного приложения. Именно этим мы и займемся в сегодняшней статье.

Банковские трояны раньше

Первые полноценные банковские троянцы для мобильной платформы Android были выявлены в 2011 году. Нет, вредоносные программы, способные отправлять преступникам входящие SMS-сообщения, в том числе содержащие mTAN (коды аутентификации транзакций), существовали и до этого. Также известны троянские программы, которые могут обрабатывать USSD-команды. Они могли перевести определенную сумму денег с банковской карты, «привязанной» к телефону, и пополнить баланс поддельного мобильного телефона или проверить баланс счета. Однако это, конечно, не были полноценные банковские троянцы, поскольку их функциональность была значительно ниже, чем у аналогов для настольных компьютеров.

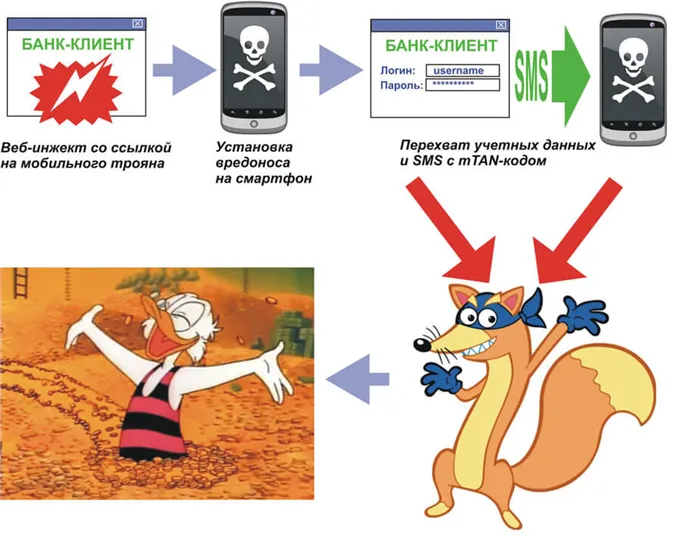

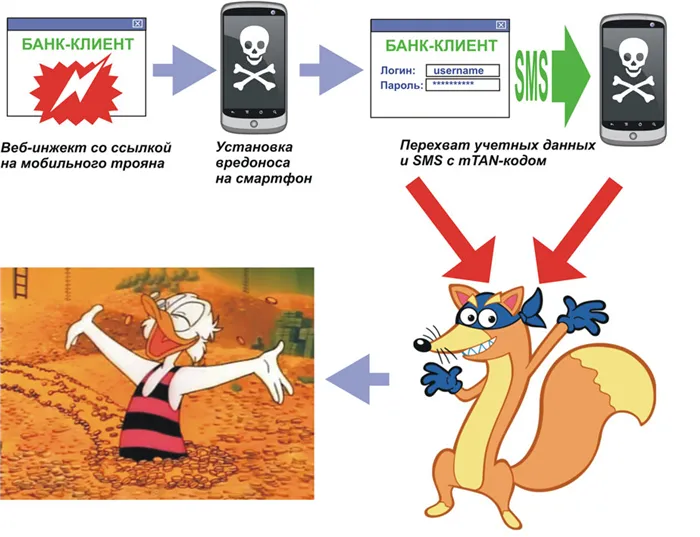

Все изменилось с появлением Android.SpyEye. Троянец работал в связке с вредоносным ПО SpyEye для Windows и таким образом смог обойти двухфакторную аутентификацию. Его режим работы был следующим.

Как только пользователь зараженной системы Windows открывал в браузере банковский сайт, троянец, используемый на компьютере, запускал веб-инжектор, который внедрял в страницу блок HTML-кода, загруженного из конфигурационного файла. Поскольку инъекция была осуществлена на стороне клиента, URL сайта банка в адресной строке браузера был корректным, а соединение было установлено по протоколу HTTPS. Поэтому содержание сайта не вызвало подозрений у жертвы.

Текст, который появился в

Когда жертва вводит в окне браузера имя пользователя и пароль для банковского сайта, троянец SpyEye Windows перехватывает их и отправляет бот-мастерам. Затем с помощью этих данных злоумышленники могут в любой момент войти в систему банковского сайта клиента, но сервер обязательно отправит владельцу счета проверочный код по SMS, который необходимо ввести в специальную форму. Это сообщение перехватывается мобильной версией SpyEye и пересылается вирусописателям. С помощью SMS-перехвата они могут провести любую операцию со счетом, например, опустошить его.

Препятствием для этой довольно сложной системы была необходимость синхронизации банковских и настольных данных троянца, но вирусописатели успешно решили эту проблему. В течение нескольких месяцев SpyEye доставлял массу неудобств пользователям банков, пока не появился в базах данных всех популярных антивирусных решений, а затем постепенно исчез.

Через некоторое время ИТ-персонал банков постепенно научился работать с веб-программированием, а клиенты банков в конце концов отказались от настольных компьютеров в пользу мобильных телефонов в виде приложений для Android. Это облегчило жизнь разработчикам вирусов: им больше не приходилось иметь дело с троянцами, работающими в системе Windows, и они наконец-то могли полностью сосредоточиться на разработке банковских троянцев для мобильных телефонов. В конце концов, владелец смартфона на базе Android с банковским приложением — это мобильный кошелек, который мечтает опустошить каждый уважающий себя виртуальный производитель.

Банковские трояны сегодня

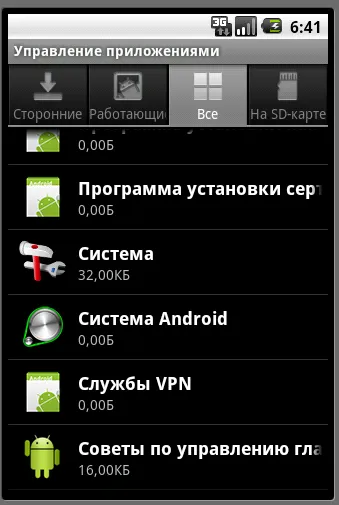

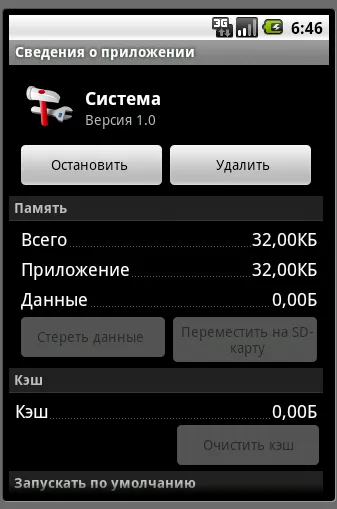

Как и другие вредоносные программы для Android, банковские троянцы распространяются под видом полезных программ, таких как «Универсальные видеокодеки» или Flash Player, в том числе через официальный каталог Google Play. Разумеется, функциональность таких троянцев не была заявлена разработчиками и проявлялась либо через некоторое время, либо после загрузки очередного обновления. В одном случае банковский троянец распространялся в виде программы, которая якобы содержала банковские функции нескольких крупных кредитных учреждений. Зачем вам несколько отдельных приложений, если вы можете загрузить одно, содержащее вместо себя троян? Также были случаи, когда вредоносные программы внедрялись в подлинные приложения некоторых банков и модифицировались злоумышленниками. Эти приложения распространялись через поддельные банковские сайты, которые выглядели совсем как настоящие, а жертв заманивали на эти сайты с помощью фишинговых писем.

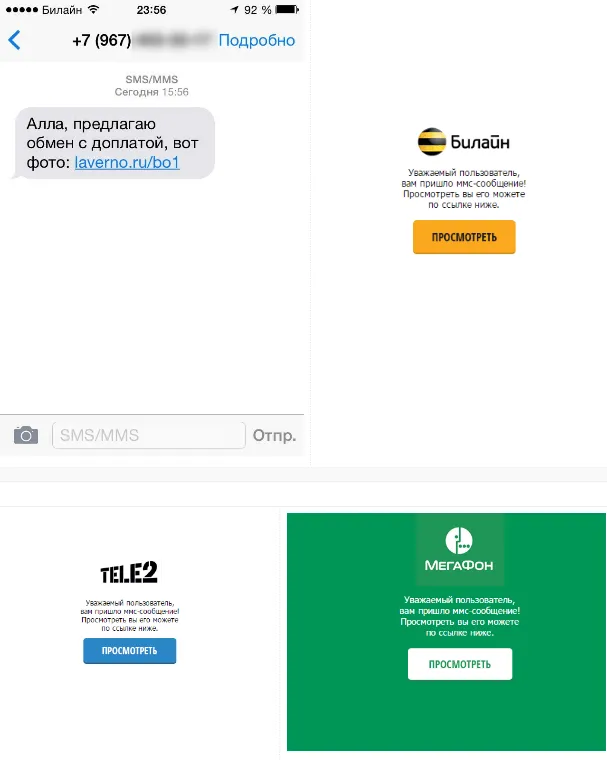

Еще одним вектором распространения троянских программ для мобильного банкинга являются фишинговые SMS-сообщения. Обычно это делается следующим образом. Пользователь, зарегистрированный на одном из сайтов бесплатных объявлений, получает SMS с предложением обмена. Получатель назван по имени, что должно усыпить пользователя: Ранее авторы вредоносного ПО использовали базу данных пользователей сайта, чтобы

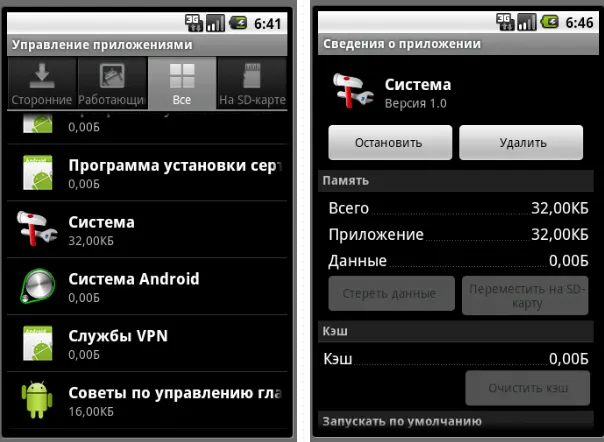

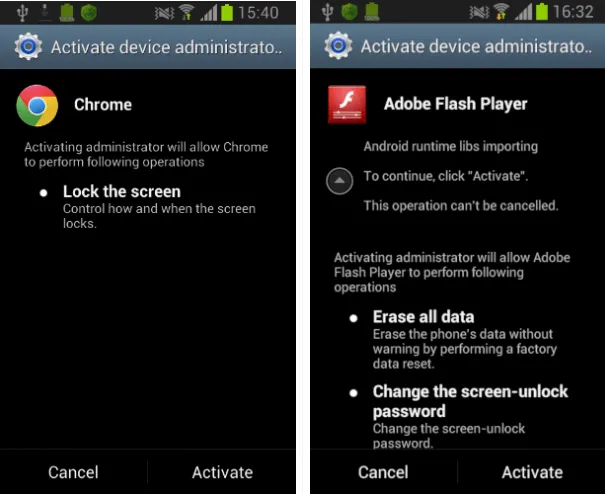

Первые мобильные банковские троянцы работали очень просто: если для работы вредоносной программе требовались права администратора, она постоянно выводила на экран окно и требовала предоставить ей соответствующие права до тех пор, пока преследуемый пользователь не соглашался на это действие. Но иногда вирусописатели используют другие уловки, чтобы обмануть потенциальную жертву. Например, троян Android.BankBot.29 маскировался под запрос от Google Play: «Ваша версия устарела, используете ли вы более новую версию?». Когда пользователь пытался нажать кнопку «Да» на экране, троянец исчезал, а кнопка менялась на кнопку «Принять» в диалоговом окне DeviceAdmin, предоставляя вредоносной программе административные права.

Эта вредоносная программа способна выполнять действия без ведома владельца данных. Таким образом, злоумышленники получают доступ к конфиденциальной информации и выполняют несанкционированные операции. В некотором смысле это то же самое, что и компьютерные вирусы, за исключением того, что они не умеют воссоздавать себя и вызывать неконтролируемые действия.

Приложения-трояны

Троянские программы действуют как на стороне сервера, так и на стороне клиента. Клиентская сторона используется для доступа и настройки, а серверная — для распространения. Серверная часть — это то, что потенциальные жертвы запускают на своих компьютерах. На что способны троянцы:

Существуют различные типы троянских программ в зависимости от того, что они делают. Вот 2 основных типа:

- подменивать данные;

- удалять информацию;

- копировать информацию;

- блокировать сведения.

Запуск банковских троянцев — популярное киберпреступление, особенно в РФ, СНГ, Индии и Вьетнаме. Смартфоны на базе Android наиболее уязвимы. 95% всех вредоносных приложений для смартфонов похищаются этим типом троянцев. Они работают следующим образом:

- BackDoor (черный ход) — опасны тем, что предоставляют его владельцу весь доступ к данным жертвы. Запустив файл с трояном, вы включаете его в автозагрузку и предоставляете удаленное управление хозяину вредоносного приложения. Теперь хакер может совершить любые действия на вашем ПК.

- MailSender – стоит запустить его всего один раз, и он будет постоянно собирать все используемые пароли. Некоторые могут перехватывать скрытые данные и сохранять их. Все собранные сведения передаются владельцу трояна. Этот вид хакерского приложения приводит к плачевным последствиям, потому как злоумышленник пользуется логинами и паролями в интернете и совершает выгодные ему действия по вашим именем.

Троянцы-банкеры

Trojan banker крадет деньги из систем онлайн-банкинга, онлайн-платежей с помощью электронных карт или онлайн-платежей. В 2019 году хакеры выпустили вирус для смартфонов Android, который получал доступ к мобильным приложениям и снимал деньги без ведома владельца. Два крупных российских банка столкнулись с этой проблемой, хотя и без серьезных последствий.

- Скрытие смс-оповещения с кодом и его отправка хозяину приложения.

- Далее в автоматическом режиме происходят действия, направленные на переводы небольших сумм на преступные счета.

- Либо троянский софт подменивает приложение банков на свое и предоставляет доступ из личных кабинетов жертвы злоумышленнику.

Разработчики вредоносных программ создают приложения, замаскированные под оригинальные приложения. Их можно найти даже на сайте Google Pay. Разумеется, магазин Android регулярно очищается от таких приложений.

Фальшивые приложения

Например, есть приложения для социальных сетей, которые обещают просмотры и подписчиков. В действительности они подписываются на платные ресурсы и подают выгодную рекламу. Поддельные приложения, имитирующие банковские продукты и считывающие данные владельца банковской карты, опасны. Существует программное обеспечение, которое заменяет криптовалютные биржи и похищает данные карт при их вводе, в том числе

«Ты программист, — ворчал мой друг по телефону, — скажи мне, что делать». К сожалению, делать что-либо было уже поздно, так как средством кражи стал банковский троян, который был установлен на смартфон моего друга задолго до этого неприятного инцидента. Единственный способ предотвратить потерю денег — заранее ознакомиться с принципами и методами работы с такими вредоносными программами. Именно этим мы сейчас и займемся.

Карманные трояны. Как работают мобильные банкеры

Первые полноценные банковские троянцы для мобильной платформы Android были выявлены в 2011 году. Нет, вредоносные программы, способные передавать преступникам входящие SMS-сообщения, в том числе содержащие mTAN (коды аутентификации транзакций), существовали и раньше. Также известны троянские программы, которые могут обрабатывать USSD-команды. Они могли перевести определенную сумму денег с банковской карты, «привязанной» к телефону, и пополнить баланс поддельного мобильного телефона или проверить баланс счета. Однако эти троянцы, конечно, не были полноценными банковскими программами, поскольку явно уступали по функциональности своим настольным аналогам.

Все изменилось с появлением Android.SpyEye. Троянец работал в связке с вредоносным ПО SpyEye для Windows и таким образом мог обойти двухфакторную аутентификацию. Его режим работы был следующим.

Очень давно, в одном обычном Андроиде…

Как только пользователь зараженной системы Windows открывал в браузере банковский веб-сайт, троянец, использованный на компьютере, запускал веб-инжектор, который внедрял в страницу блок HTML-кода, загруженного из конфигурационного файла. Поскольку инъекция была осуществлена на стороне клиента, URL сайта банка в адресной строке браузера был корректным, а соединение было установлено по протоколу HTTPS. Поэтому содержание сайта не вызвало подозрений у жертвы.

Все изменилось с появлением Android.SpyEye. Троянец работал в связке с вредоносным ПО SpyEye для Windows и таким образом смог обойти двухфакторную аутентификацию. Его режим работы был следующим.

Как только пользователь зараженной системы Windows открывал в браузере банковский сайт, троянец, используемый на компьютере, запускал веб-инжектор, который внедрял в страницу блок HTML-кода, загруженного из конфигурационного файла. Поскольку инъекция была осуществлена на стороне клиента, URL сайта банка в адресной строке браузера был корректным, а соединение было установлено по протоколу HTTPS. Поэтому содержание сайта не вызвало подозрений у жертвы.

Текст, который появился в

Когда жертва вводит в окне браузера имя пользователя и пароль для банковского сайта, троянец SpyEye Windows перехватывает их и отправляет бот-мастерам. Затем с помощью этих данных злоумышленники могут в любой момент войти в систему банковского сайта клиента, но сервер обязательно отправит владельцу счета проверочный код по SMS, который необходимо ввести в специальную форму. Это сообщение перехватывается мобильной версией SpyEye и пересылается вирусописателям. С помощью SMS-перехвата они могут провести любую операцию со счетом, например, опустошить его.

|

|

| Препятствием для этой довольно сложной системы была необходимость синхронизации банковских и настольных данных троянца, но вирусописатели успешно решили эту проблему. SpyEye давал о себе знать среди пользователей банков в течение нескольких месяцев, прежде чем появился в базах данных всех распространенных антивирусных решений, а затем постепенно исчез. | |

Препятствием для этой довольно сложной системы была необходимость синхронизации банковских и настольных данных троянца, но вирусописатели успешно решили эту проблему. В течение нескольких месяцев SpyEye доставлял массу неудобств пользователям банков, пока не появился в базах данных всех популярных антивирусных решений, а затем постепенно исчез.

Через некоторое время ИТ-персонал банков постепенно научился работать с веб-программированием, а клиенты банков в конце концов отказались от настольных компьютеров в пользу мобильных телефонов в виде приложений для Android. Это облегчило жизнь разработчикам вирусов: им больше не приходилось иметь дело с троянцами, работающими в системе Windows, и они наконец-то могли полностью сосредоточиться на разработке банковских троянцев для мобильных телефонов. В конце концов, владелец смартфона на базе Android с банковским приложением — это мобильный кошелек, который мечтает опустошить каждый уважающий себя виртуальный производитель.