Способ выполнения эксплойта зависит от приложения. Например, если целью являются сами веб-браузеры, эксплойт представляется в виде кода, внедренного в веб-страницу. Другим примером является широко используемое приложение Microsoft Silverlight, где эксплойт представляет собой файл.

Эксплойты и наборы эксплойтов

Эксплойты используют уязвимости в программном обеспечении. Уязвимость — это слабое место в программном обеспечении, которое может быть использовано вредоносным ПО для получения доступа к устройству. Вредоносное ПО использует эти уязвимости, чтобы обойти меры безопасности компьютера и заразить устройство.

Эксплойты часто являются первой частью более масштабной атаки. Злоумышленники сканируют устаревшие системы, содержащие критические уязвимости, которые они затем используют, разрабатывая целевые вредоносные программы. Эксплойты часто содержат shell-код — небольшую полезную нагрузку, которая используется для загрузки большего количества вредоносных программ из сетей, контролируемых злоумышленниками. Код оболочки позволяет злоумышленникам заражать устройства и предприятия.

Наборы эксплойтов — это более сложные инструменты, содержащие коллекцию эксплойтов. Эти наборы сканируют устройства на наличие различных уязвимостей в программном обеспечении и, в случае их обнаружения, устанавливают дополнительные вредоносные программы для дальнейшего заражения устройства. В наборах могут использоваться эксплойты, разработанные для различного программного обеспечения, включая Adobe Flash Player, Adobe Reader, Internet Explorer, Oracle Java и Sun Java.

Наиболее распространенным способом распространения эксплойтов и наборов эксплойтов злоумышленники используют веб-сайты, но эксплойты также могут быть отправлены по электронной почте. Некоторые сайты неявно или явно размещают вредоносный код и эксплойты в своей рекламе.

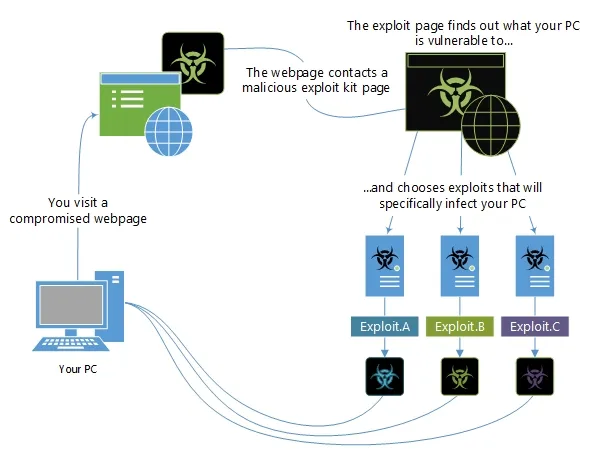

Следующая инфографика показывает, как набор эксплойтов может попытаться использовать устройство после посещения взломанного веб-сайта.

Рисунок 1. Пример эксплойта в действии.

Несколько крупных угроз, включая Wannacry, используют SMB-уязвимость CVE-2017-0144 для запуска вредоносного ПО.

Более подробную информацию об эксплойтах можно найти в этом блоге, который является частью нашего совместного поиска с компанией ESET.

Как мы именуем эксплойты

В Энциклопедии вредоносных программ мы классифицируем эксплойты по целевой платформе. Например: Exploit:Java/CVE-2013-1489. A — это эксплойт, направленный на уязвимость в Java.

Программа под названием Common Vulnerabilities and Exposures (CVE) используется многими производителями программного обеспечения безопасности. Проект присваивает каждой уязвимости уникальный номер, например, CVE-2016-0778. «2016» означает год обнаружения уязвимости. «0778» — уникальный идентификатор для конкретной уязвимости.

Более подробную информацию можно найти на сайте CVE.

Способ выполнения эксплойта зависит от приложения. Например, если целью являются сами веб-браузеры, эксплойт представляется в виде кода, внедренного в веб-страницу. Другим примером является широко используемое приложение Microsoft Silverlight, где эксплойт представляет собой файл.

Классификация эксплойтов

Эксплойты могут быть применены к любому компоненту компьютерной системы. Эксплуатации могут подвергаться модули операционной системы, прикладные программы и даже аппаратные компоненты. При успешной атаке жертва должна перейти по ссылке, загрузить и открыть файл, чтобы эксплойт использовал уязвимость.

Поскольку эксплойты предназначены для выполнения различных действий в зараженной системе, их можно классифицировать в соответствии с их назначением:

- для браузеров и плагинов для браузеров,

- для операционных систем,

- настольные программы, проигрыватели и другое прикладное программное обеспечение

- серверное программное обеспечение,

- для веб-сервисов, например, WordPress, Joomla, Drupal,

- аппаратные компоненты.

Эксплойты попадают на компьютер пользователя различными способами. В частности, злоумышленник может проникнуть в систему напрямую. Если сетевой доступ к атакованной системе отсутствует, отправляется электронное письмо или прямое сообщение со ссылкой на вредоносный код.

Объект воздействия

Эксплойты, подмножество вредоносных программ, используются для атак на компьютерные устройства различных пользователей. Его можно использовать на компьютерах коммерческих компаний, государственных учреждений и различных организаций. Эксплойты также могут использоваться для проникновения в системы пользователей и кражи личных данных, особенно финансовых.

Эксплойты создаются высококвалифицированными киберпреступниками, которые продают их на черном рынке другим киберпреступникам. Они разрабатываются и используются спецслужбами в качестве компонентов кибероружия.

Эксплойты также могут быть результатом работы экспертов по информационной безопасности, которые хотят показать, как можно использовать обнаруженную ими уязвимость. В этом случае производителям программного обеспечения становится известно об уязвимости до того, как она станет достоянием общественности.

Наконец, эксплойты иногда разрабатываются студентами и начинающими программистами для улучшения своих навыков.

Анализ риска

Несмотря на все усилия экспертов, почти во всем программном обеспечении есть уязвимости, а значит, у киберпреступников всегда есть лазейка для подготовки эксплойта. К тому времени, когда разработчики выпустят патч (небольшую программу для устранения уязвимостей), вредоносная программа уже может нанести большой ущерб. Все пользователи, даже самые осторожные и предусмотрительные, подвергаются риску.

Последствия использования эксплойта могут быть самыми разными. Они варьируются от сбоев в работе системы до потери крупных сумм денег и конфиденциальной информации.

Защитить свое устройство от эксплойта можно, если использовать антивирусное программное обеспечение от авторитетных компаний, которые постоянно совершенствуют свои продукты. Регулярное обновление операционной системы и приложений, отказ от перехода по подозрительным ссылкам, игнорирование спам-сообщений и тщательный контроль финансовых операций позволят снизить риск заражения.

Несмотря на то, что о нем уже давно не слышно, комплект эксплойтов Nuclear когда-то принес своим создателям большие деньги. Согласно отчету компании Checkpoint, занимающейся вопросами безопасности, комплект был разработан кем-то в России, а команда, стоявшая за ним, в то время зарабатывала на нем около 100 000 долларов в месяц.

Эксплойт

Стандартное определение описывает «эксплойт» как программу или код, использующий уязвимости в конкретном приложении для заражения устройства.

Пользователи могут ошибочно подумать, что это самостоятельная вредоносная программа. Однако в действительности это часть программного кода, которая позволяет проникнуть в компьютерную систему и атаковать ее.

Эксплуатируя определенную уязвимость, этот инструмент предоставляет злоумышленникам необходимые привилегии для запуска вредоносных компонентов и заражения системы.

Особенности распространения

Злоумышленники постоянно совершенствуют свои инструменты и находят новые способы заражения большого количества устройств. Распространенным методом проникновения в компьютеры жертв является использование эксплойтов, которые позволяют угрозе быстро распространяться.

Они также предоставляют доступ к программам, а затем заражают устройство пользователя через уязвимость.

Наиболее активными в последние годы являются угрозы, использующие уязвимости в продуктах Java, программном обеспечении Adobe и операционной системе Windows.

Известные примеры

В последнее время эксплойты использовались во многих известных кибер-атаках. Одним из примеров является массированная атака вируса WannaCryptor (или WannaCry), который стал самой большой цифровой угрозой в мире за последние годы. Стоит отметить, что эта атака использовала уязвимость EternalBlue, которая, как утверждается, была украдена у Агентства национальной безопасности (АНБ) группой киберпреступников. EternalBlue использовал уязвимость в устаревшей версии реализации протокола SMB компании Microsoft.

Кроме того, EternalBlue также был инструментом во время знаменитой атаки Diskcoder.C (Petya, NotPetya и ExPetya).

Узнать больше

Уязвимости «0-Day» пользуются особой популярностью у киберпреступников. Примером их использования может служить недавняя кампания киберпреступной группы Buhtrap, которая получила доступ через эксплойт для запуска своего вредоносного ПО и ведения шпионской деятельности в Восточной Европе и Центральной Азии.

Вредоносные компоненты распространяются через документы, которые просят пользователя открыть их. Анализ этих поддельных документов позволяет понять, кто может быть целью атаки. При атаках на коммерческие предприятия обманные документы обычно маскируются под контракты или счета-фактуры.

Эксплойт также использовался в атаках киберпреступной группы PowerPool. Вредоносный код использовал уязвимость в Windows, а именно локальное повышение привилегий ALPC.