Зрелость системы информационной безопасности (ИБ) определяется не только тем, насколько хорошо она управляет соответствующими рисками, но и тем, насколько она открыта для общественности в случае инцидента. AP — это не только оборудование и программное обеспечение, но и система управления, которая требует постоянного сотрудничества с людьми.

Информационная безопасность предприятия: ключевые угрозы и средства защиты

Всем известна поговорка «Кто владеет информацией, тот владеет миром». А те, кто обладает информацией о своих конкурентах, имеют беспрецедентное преимущество перед ними. Прогресс увеличил зависимость бизнеса от информационных систем, а вместе с ней и уязвимость перед хакерскими атаками, компьютерными вирусами, человеческими и правительственными субъектами до такой степени, что многие владельцы бизнеса уже не могут чувствовать себя в безопасности. Вопрос информационной безопасности становится краеугольным камнем в деятельности компании, но эти же достижения позволяют найти решения, способные защитить данные от внешнего вторжения.

Так что же такое информационная безопасность? В целом, это защита информации и всей организации от намеренных или случайных действий, наносящих вред ее владельцам или пользователям. Информационная безопасность должна быть направлена на предотвращение рисков, а не на их устранение. Именно принятие проактивных мер по обеспечению конфиденциальности, целостности и доступности информации является наиболее правильным подходом к созданию системы информационной безопасности.

Любая утечка информации может привести к серьезным проблемам для компании — от значительных финансовых потерь до полной ликвидации. Конечно, проблема утечек существует не только сегодня; промышленный шпионаж и переманивание квалифицированных работников существовали еще до эпохи компьютеризации. Но с появлением компьютера и Интернета возникли новые методы незаконного получения информации. Если раньше приходилось красть пачки бумажных документов у компаний и уносить их с собой, то сегодня можно хранить большие объемы важной информации на флешке, которая помещается в бумажнике, размещать ее в Интернете с помощью семейства руткитов, троянов, бэкдоров, кейлоггеров и ботнетов или просто уничтожить ее с помощью вирусов или саботажа.

Финансовые документы, технологические и технические достижения, логины и пароли для доступа к сетям других организаций — наиболее распространенные формы потери данных. Но утечка личных данных сотрудников также может нанести большой ущерб. Это особенно актуально для западных стран, где судебные иски по поводу таких утечек часто приводят к крупным штрафам, после чего компании несут большие убытки.

Это интересно В июле 2017 года произошла одна из крупнейших утечек персональных данных в американском агентстве кредитных историй Equifax. Злоумышленники получили личные данные более 143 миллионов потребителей и 209 000 номеров кредитных карт. В результате акции бюро упали на 13%1 8 сентября 2017 года.

Бывает и так, что утечки могут вредить компании в течение нескольких месяцев или лет после их появления, если они попадут в руки конкурентов или журналистов. По этой причине защита должна быть комплексной. Не следует делить информацию на очень важную и менее важную. Все, что касается деятельности компании и не предназначено для публикации, должно оставаться внутри компании и быть защищено от угроз.

Актуальные виды угроз информационной безопасности

Аналитический центр InfoWatch опубликовал данные об утечках данных в России за 2016 год. Согласно исследованию, СМИ опубликовали 213 случаев утечки информации в российских государственных учреждениях и компаниях, что составляет 14 % от общего числа утечек.

Наиболее распространенными случаями являются утечки платежной информации и персональных данных — 80%. В 68% случаев нарушителями являются сотрудники агентств и только в 8% — руководители. По сравнению с 2015 годом количество утечек увеличилось на 89%. В настоящее время Россия занимает второе место после США в списке стран, наиболее пострадавших от утечек информации2 .

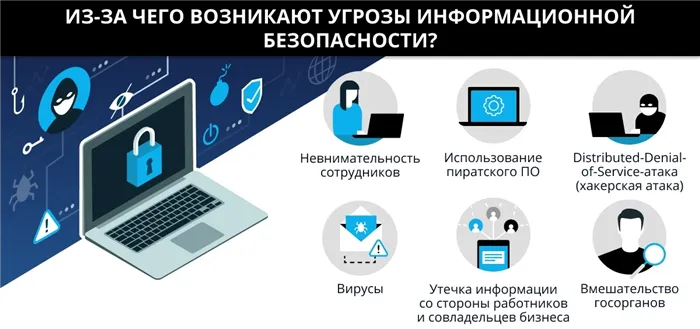

Но каковы наиболее распространенные угрозы информационной безопасности?

1. небрежность и халатность сотрудников. Как бы странно это ни звучало, но угроза информационной безопасности компании может исходить и от лояльных сотрудников, которым и в голову не придет красть конфиденциальные данные. Случайное повреждение конфиденциальных данных может быть вызвано простой небрежностью или незнанием со стороны сотрудников. Всегда существует вероятность того, что кто-то откроет фишинговое письмо и установит вирус со своего личного ноутбука на сервер компании. Или, например, скопировать файл с конфиденциальной информацией на планшет, флэш-накопитель или КПК для работы в командировке. И ни одна компания не застрахована от того, что нерадивый сотрудник отправит важные файлы по неправильному адресу. В такой ситуации легко получить информацию.

Это интересно В 2010 году прототип iPhone 4 был оставлен в баре сотрудником Apple Греем Пауэллом. До официального запуска устройства оставалось еще несколько месяцев, но студент, нашедший смартфон, продал его за 5 000 долларов репортеру из Gizmodo, который написал эксклюзивный отчет о продукте.

2. использование пиратского программного обеспечения. Иногда руководители компаний пытаются сэкономить деньги, покупая лицензионное программное обеспечение. Однако им следует помнить, что нелицензионное программное обеспечение не защищает от мошенников, которые используют вирусы для кражи информации. Те, кто покупает нелицензионное программное обеспечение, не получают технической поддержки и своевременных обновлений от компаний-разработчиков. Они также покупают вирусы, которые могут повредить систему безопасности компьютера. По данным исследования, проведенного компанией Microsoft, 7% нелицензионного программного обеспечения содержали специальные программы для кражи паролей и личной информации 3 .

3 DDoS-атаки. Распределенный отказ в обслуживании — это поток ложных запросов от сотен тысяч географически распределенных хостов, которые блокируют выбранный ресурс одним из двух способов. Первый способ — это прямая атака на канал связи, который полностью блокируется огромным количеством информационного мусора. Второй — это атака непосредственно на сервер ресурсов. Недоступность или нарушение работы публичных онлайн-сервисов в результате атак может длиться довольно долго — от нескольких часов до нескольких дней.

Как правило, такие атаки используются в конкурентной борьбе для вымогательства у компаний или для отвлечения системных администраторов от незаконной деятельности, например, кражи денег со счетов. Считается, что основным мотивом DDoS-атак является кража. Чаще всего целью киберпреступников становятся банковские сайты, которые пострадали в половине случаев (49 %).

Методы защиты информации

Несмотря на то, что количество угроз постоянно растет, появляются новые вирусы, увеличивается интенсивность и частота DDoS-атак, разработчики программного обеспечения для информационной безопасности не стоят на месте. Для каждой угрозы разрабатывается новое защитное программное обеспечение или совершенствуется существующее. Среди инструментов информационной безопасности можно выделить:

- Физические средства защиты информации. Меры физической безопасности включают в себя ограничение или запрет несанкционированного доступа на объект и точки доступа, оборудованные специальными системами. Широко используются карты HID для контроля доступа. При внедрении этой системы, например, в серверную или другие важные помещения компании могут войти только те, кому предоставлен доступ.

- Основные средства защиты электронной информации. Это важный элемент информационной безопасности в компании. К ним относятся многочисленные антивирусные программы, а также системы фильтрации электронной почты, которые защищают пользователей от нежелательных или подозрительных писем. Почтовые ящики компании должны быть оборудованы такими системами. Кроме того, необходим дифференцированный доступ к информации и систематическая смена паролей.

- Анти-DDoS. Адекватная защита от DDoS-атак невозможна сама по себе. Многие разработчики программного обеспечения предлагают услугу анти-DDoS, которая может защитить от таких атак. Как только в системе обнаруживается трафик необычного типа или качества, активируется система защиты, которая обнаруживает и блокирует вредоносный трафик. Деловой трафик проходит гладко. Систему можно активировать так часто, как это необходимо, до полного устранения угрозы.

- Резервное копирование данных. Это решение, при котором важная информация хранится не только на конкретном компьютере, но и на других устройствах: на внешнем хосте или сервере. В последнее время особую популярность приобрела услуга удаленного хранения различной информации в «облачных» центрах обработки данных. Такое резервное копирование данных может защитить компанию в случае непредвиденных обстоятельств, например, если сервер будет захвачен властями. Резервное копирование и восстановление данных может быть выполнено в любое время и в любом месте.

- План аварийного восстановления. Последняя попытка защитить информацию после утечки данных. Каждому предприятию необходим такой план, чтобы как можно быстрее устранить риск простоя и обеспечить непрерывность бизнеса. Если по какой-либо причине компания не может получить доступ к своим информационным ресурсам, такой план поможет сократить время, необходимое для восстановления информационной системы и подготовки ее к работе. Она должна обеспечивать возможность работы в аварийном режиме в течение всего периода отключения, а также любые действия, которые необходимо предпринять после восстановления данных. Сам процесс восстановления должен быть настроен как можно лучше, чтобы учесть любые изменения в системе.

- Шифрование данных во время электронной передачи (сквозная защита). Для обеспечения конфиденциальности информации при электронной передаче используются различные виды шифрования. Шифрование позволяет подтвердить подлинность передаваемой информации, защитить ее при хранении на общедоступных носителях, а также защитить программное обеспечение и другие информационные ресурсы компании от несанкционированного копирования и использования.

5. угрозы со стороны совладельцев компании. Легальные пользователи являются одной из основных причин утечки информации в компании. Такие утечки называются инсайдерскими, и все инсайдеры делятся на разные группы:

Техника и технология

Существует первый уровень безопасности, когда вы закрываете суставы детей. Например, вы запрещаете использование USB-носителей и дискет, устанавливаете правила доступа к данным для разных сотрудников и т.д. Вы организуете резервное копирование, создаете резервные копии оборудования, переносите службы в другое место и защищаете наиболее важные каналы связи. Объясните пользователям, почему им не нужно наклеивать свои пароли на стену перед компьютером. Думаю, этим все сказано.

Далее мы переходим к защите данных от сбоев и ошибок, психологии социальной инженерии и углубляемся в информационную безопасность аппаратного и программного обеспечения. Последний пункт наиболее интересен.

Дальше

Следующий этап — устранение их болевых точек в программном обеспечении. Уязвимости, которые появляются в операционных системах и приложениях, в основном становятся достоянием общественности. Хакеры и эксперты по безопасности знают об этом. Поэтому необходимо регулярно контролировать свою систему на предмет их наличия.

Теперь рассмотрим случаи санкционированного копирования (дизайнер Лена решила написать презентацию для клиента на дискете) и несанкционированного копирования (бухгалтер Зина пыталась взять бухгалтерскую базу данных домой). На аппаратном уровне мы контролируем доступ пользователей к определенным портам, блокируем использование определенных носителей и устанавливаем политику в отношении того, что можно и что нельзя копировать.

Существуют специальные решения, которые обнаруживают и предотвращают утечку информации по различным каналам. Например, если вы попытаетесь отправить историю продаж другу, сотрудник службы безопасности может получить уведомление, и пока он или она не разрешит это, письмо не будет удалено. Анализируя трафик из разных сетей, можно выявить критически важные данные компании в сети и предотвратить их выход за пределы офиса.

Как вы знаете, сотрудники становятся все более изобретательными в своих попытках обойти ограничения. Поэтому вам нужна система, которая обрабатывает и сопоставляет события безопасности из различных систем безопасности. Второй компонент — это система оповещения, которая учится на своих выводах. Также вместо человека можно использовать систему, которая автоматически перенастраивает механизмы безопасности на основе обнаруженных событий безопасности.

Поскольку вручную обработать эти данные практически невозможно, для анализа событий безопасности используются полуинтеллектуальные системы. Когда инструмент безопасности обнаруживает утечку или что-то похожее на утечку, он генерирует событие и отправляет его в центральную систему управления. Эти события, в свою очередь, могут быть обобщены в одном месте, в системе мониторинга, где они могут быть обработаны в соответствии с другими событиями и правилами. В результате принимается решение о том, действительно ли это утечка или это единичный случай, который в целом ничего не значит.

Данные начинают представлять какую-то ценность

Затем, вместо идиота, на сцене появляется хакер. К счастью, сначала он должен пересечь порог — попасть в зону контроля. Он может представиться смотрителем, обслуживающим персоналом, гостем, сотрудником и т.д. и использовать все свои социальные навыки. Он может использовать некоторые технические средства проникновения, например, прослушивать ваши радиоволны. Он может пассивно собирать данные, роясь в вашем мусоре. Самый распространенный тип атаки — понять привычки ваших пользователей и разместить вредоносный код где-нибудь в «большом интернете», где находятся пользователи. Как правило, серверы сторонних производителей легче взломать, чем ваши собственные — и оттуда ваши пользователи переносят вредоносное ПО в корпоративную среду. Сегодня наиболее актуальна атакующая модель, когда программное обеспечение создается по индивидуальному заказу для отдельной компании. Например, это может быть сетевой червь, который добавляет функциональность только тогда, когда понимает, что попал в нужное место. Самое интересное, что такие атаки, по определению, не могут быть идентифицированы как известный шаблон — в конце концов, они создаются по индивидуальному заказу.

Чтобы отбиться от нападающего, вам необходима база нестандартных ситуаций, каждая из которых соответствует типу угрозы. Как и антивирусная программа, она имеет известные сигнатуры и эвристики. Мир движется в этом направлении, разрабатывая системы для обнаружения нестандартных состояний. То есть, когда происходит что-то странное, система должна показать это людям, которые могут это понять.

Это работает следующим образом: На начальном этапе своей работы она анализирует, как и что происходит в системе. Создается профиль нормального поведения, а затем регистрируются отклонения от этого профиля. И в зависимости от того, насколько сильно отклонение, рассчитанное по определенным критериям, можно сделать вывод, что что-то не так.

Проблема в том, что такие системы существуют уже давно, но для рядового потребителя они остаются довольно непонятными шаманскими штучками.

Вопрос борьбы с кибератаками, помимо прочего, решается на правительственном уровне в разных странах. Например, Национальный институт стандартов и технологий США (NIST) разработал методологию для реализации принципов безопасной ИТ-инфраструктуры.

Три кита информационной безопасности

У информационной безопасности есть три цели, которые помогают защитить информацию.

Источник: redcom.com

Это конфиденциальность, целостность и доступность.

Конфиденциальность

Конфиденциальность означает, что важная информация хранится в тайне. Доступ к этой информации должен иметь только тот, кто имеет на это право. Например, пароль на смартфоне или пароль для электронной почты можно использовать для сохранения тайны вашего файла. PIN-код на вашей банковской карте помогает сохранить ваши деньги в безопасности. Однако если кто-то имеет доступ к вашему смартфону или электронной почте, ваша конфиденциальность находится под угрозой.

Целостность

Допустим, вы отправили отчет по электронной почте своему начальнику, но сохранили его в черновиках и не отправили сразу. Теперь представьте, что кто-то получает доступ к вашей электронной почте и копирует все детали вашего отчета. Так что в результате получился не отчет, а абсурд.

В этом случае целостность ваших данных будет нарушена. Под целостностью мы подразумеваем, что информация остается нетронутой в полном объеме. То есть, она не удаляется, не изменяется и не исправляется.

Доступность

Если киберпреступники взломали ваш почтовый сервер, вы больше не сможете получить к нему доступ. Это означает, что нарушается принцип доступности информации. Это одна из целей информационной безопасности. Поскольку доступ к информации означает, что любой человек, имеющий право на доступ к данным, должен иметь возможность получить их.

Источник: itbasecamp.com.au

Какая бывает информация

Информационная безопасность может варьироваться в зависимости от ситуации. Иногда необходимо достичь всех трех целей. А иногда достаточно двух или одного. Это зависит от типа информации, о которой мы говорим. Существуют также различные типы данных. Имеются рекламные объявления и исключительно личная переписка.

Итак, существует открытая информация и конфиденциальная информация. Названия дают понять, что информация публичная. Каждый может использовать его. Но его также необходимо защищать. Как минимум, должна быть гарантирована его целостность и доступность.

Что касается конфиденциальной информации, то при ее защите необходимо учитывать все три цели информационной безопасности. Первая цель, конфиденциальность, то есть секретность, имеет первостепенное значение. Давайте поговорим о конфиденциальной информации подробнее.

Что такое конфиденциальная информация

Основное отличие конфиденциальной информации от общедоступной заключается в том, что ее незаконное распространение влечет за собой финансовые и иные опасности для ее владельца. По сути, конфиденциальная информация — это информация, к которой имеет доступ только определенная группа людей или определенная категория людей.

Такая информация всегда является особым секретом. Однако защита конфиденциальной информации гарантируется законом. В частности, статья 2 Федерального закона «Об информации» гласит, что к информации ограниченного доступа относятся данные, которые не могут быть раскрыты третьим лицам без согласия владельца такой информации.

Источник: reg-audit.ru

Существует несколько видов конфиденциальной информации:

- Рег,

- Коммерческая тайна,

- Рег,

- Служебная тайна; коммерческая тайна; коммерческая тайна; персональные данные; тайна уголовного судопроизводства,

- Торговые секреты, Торговые секреты, Торговые секреты, Торговые секреты, Торговые секреты, Торговые секреты, Торговые секреты, Торговые секреты, Судебные секреты, Судебные секреты,

- коммерческие тайны.

Персональные данные

Нас интересуют в основном персональные данные. В конце концов, подобная конфиденциальная информация — это то, о чем сегодня беспокоятся многие предприятия в Интернете. Как только вы просите посетителей связаться с вами, оставить информацию или заказать что-то в Интернете, вы сразу же сталкиваетесь с вопросом безопасности персональных данных. Личные данные включают:

- НАЗВАНИЕ,

- ФАМИЛИЯ, номер телефона

- Имя, номер телефона, номер телефона, паспортные данные, семейное положение, физиологические характеристики,

- ваши персональные данные, вашу личность, ваши личные данные, вашу личную историю, ваши физиологические характеристики и любые другие данные, характеризующие соответствующее лицо.

Защита персональных данных регулируется Федеральным законом № 152-ФЗ «О персональных данных». Закон устанавливает требования к работе с персональными данными и определяет необходимый уровень защиты такой информации.

Во-первых, это очень простая модель. Существуют три концептуальные угрозы безопасности определенных данных: Нарушение целостности, доступности и конфиденциальности информации.

Тренды ИБ

1. разработка новых систем защиты информации идет быстрыми темпами. Например, такое программное обеспечение, как межсетевые экраны, прошло путь от простых брандмауэров до инструментов анализа содержимого с помощью искусственного интеллекта (Palo Alto Firewalls).

Принцип работы таких систем основан на том, что каждая программа имеет свой собственный шаблон. Если этот шаблон может быть обнаружен, например, потому что он используется определенной группой хакеров, он может быть заблокирован.

2. нулевое доверие или «нулевой доступ». Эта модель безопасности была разработана в 2010 году и на сегодняшний день является самой популярной в области информационной безопасности. Его суть заключается в тщательном контроле разрешений на выполнение задач. Все в информационной системе изначально заблокировано; вы не можете даже попытаться войти в ту часть системы, к которой вам не предоставлен доступ. Например, только бухгалтеры могут получить доступ к бухгалтерской системе. Чтобы такая модель работала в полную силу, компания должна иметь сильную ИТ-команду, которая управляет всеми системами и процессами.

В чем принципиальная разница между этими подходами? Когда вы ставите «замки» на свои ИТ-системы в виде паролей, брандмауэров и подобных систем, вероятность несанкционированного доступа определяется двумя параметрами: Время и мотивация. Если информация в вашей системе не стоит времени и денег кибернетической атаки, то она защищена. Однако если информация очень ценная, рано или поздно можно найти способ обойти или взломать ее «замки». Поэтому необходимо тщательно отслеживать все действия пользователей в системе и степень их доступа к информации.

3. копирование и анализ всего входящего контента.

Эта тенденция в области информационной безопасности возникла вслед за всемирно известным Эдвардом Сноуденом. Как и Zero Trust, она требует значительных ресурсов. Крупные компании, использующие этот тип защиты, размещают в собственной сети сервер, через который проходит и записывается весь входящий трафик. Когда появляется новая угроза (новый механизм атаки), всегда можно отследить, как она была реализована и на какие части систем была произведена атака.

Что делать?

Информационная безопасность — это непрерывный процесс. Поэтому необходимо регулярно оценивать уровень безопасности различных информационных систем компании. Прежде всего, вы должны постоянно задавать себе вопрос: «Есть ли небезопасные элементы в технологии и программном обеспечении моей компании?».

На основе ответов сформулируйте соответствующую политику защиты информации, проконсультируйтесь с экспертами и обучите своих сотрудников правилам информационной безопасности.

Ведь даже небольшие ошибки в таких сложных системах, как Windows или даже Linux, могут привести к кибер-атаке, а значит, к потере данных, денег, репутации и клиентов.

И если вы не уделите должного внимания информационной безопасности, пострадать можете не только вы, но и третьи лица.

Основная идея такова: отсутствие или слабость вашей системы безопасности вредит не только вам, но и вашим клиентам, партнерам и контрагентам. Этот вид ущерба в финансах называется отрицательной внешней стороной. Примером может служить загрязнение окружающей среды.

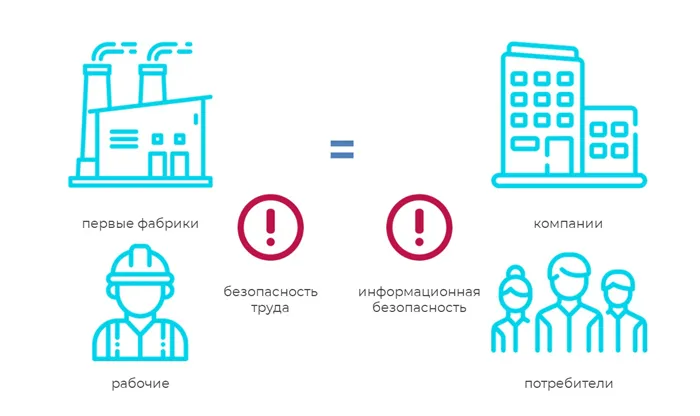

Современное состояние информационной безопасности можно также сравнить с ранними фабриками, где здоровью рабочих постоянно наносился вред, поскольку риск такого вреда просто не учитывался. Сегодня существует огромный риск причинения вреда, например, потребителям товаров и услуг, который не принимается во внимание.

Последняя аллегория. Одним словом, то, что происходит сегодня в ИБ, — это игра в кошки-мышки. Кот (компании ИБ) пытается поймать мышь (хакеров), но мышь становится все быстрее и быстрее, и поэтому кот тоже должен действовать быстрее. Тот факт, что риски, связанные с низкоуровневой ИБ, сейчас недооцениваются, приводит к определенному преимуществу «мыши» (хакера) в этой игре.

Хотите получать информацию о новых релизах и быть в курсе наших новостей? Подписаться

Принцип работы таких систем основан на том, что каждая программа имеет свой собственный шаблон. Если этот шаблон может быть обнаружен, например, потому что он используется определенной группой хакеров, он может быть заблокирован.

О том, как реализуется проактивная защита в области ИБ

Как это можно сделать?

ДМИТРИЙ ВАСИЛЬЕВ: Мы можем выйти из компании и посмотреть на результаты уже используемых в компании решений по информационной безопасности и увидеть, насколько эффективно они работают. Сервис ETHIC помогает нам в этом: он позволяет оценить угрозы и риски на основе анализа внешних событий, которых может быть очень много. Например, мы можем говорить о том, были ли утечки информации на стороне клиента, существует ли риск компрометации учетных данных и так далее. Вся эта информация направляется в даркнет и в определенные закрытые каналы Telegram, где эти данные обсуждаются или продаются. Таким образом, вы можете сразу увидеть, работают ли ИТ-решения компании и адекватны ли инструменты и процедуры информационной безопасности, уже внедренные в компании. Различные внешние факторы, которые можно отслеживать, играют роль индикатора, определяющего состояние информационной безопасности на стороне клиента.

Используют ли службы ETHIC какой-либо вид кибер-идентификации от имени клиента?

ДМИТРИЙ ВАСИЛЬЕВ: В какой-то степени это можно назвать кибер-идентификацией, когда мы пытаемся посмотреть на состояние компании по внешним факторам. Речь идет об украденной у компании информации, появившейся в даркнете, взломанных аккаунтах и попытках продать базу данных. И это только часть того, что может сделать служба ETHIC. Служба также имеет поиск по домену, который позволяет определить, какие фишинговые сайты используются для выявления фишинговых сайтов, на которые можно заманить пользователей, чтобы фишеры могли «выловить» нужные им данные. Преступники могут украсть регистрационные данные сотрудников или ввести их в заблуждение, предложив, например, определенные финансовые операции, что, кстати, сегодня очень распространено. Существует также такой вариант мошенничества, как запуск поддельных мобильных приложений с использованием логотипов клиентов: Пользователи скачивают эти приложения, устанавливают их на свои устройства, после чего происходит процесс, подготовленный хакерами.

Мошенническое использование бренда компании сегодня проявляется по-разному. Например, через поддельные аккаунты в социальных сетях злоумышленники могут делать различные заявления от имени топ-менеджеров или связываться с сотрудниками компании, чтобы назначить их на несуществующую работу. Например, используя личный аккаунт в Telegram, попросить главного бухгалтера от имени топ-менеджера срочно подготовить отчет с бизнес-данными, необходимыми для презентации.

На практике мы неоднократно обнаруживали лазейки в хранилищах решений с открытым исходным кодом для проведения DDoS-атак. Мы часто наблюдаем, что эти лазейки уже содержат ресурсы для дальнейших атак. Как только мы видим, что там появляются ресурсы наших клиентов, мы знаем, что готовится DDoS-атака. Часто это происходит в течение одного-двух дней, но мы успеваем сообщить клиенту об угрозе, и он принимает меры по защите от DDoS-атаки.

То, что вы сказали, Дмитрий, соответствует концепции проактивной защиты. Можно ли добиться почти 100% проактивной защиты?

ДМИТРИЙ ВАСИЛЬЕВ: Превентивная защита — это то, в чем так нуждаются предприятия в наши дни. Если мы не будем стараться быть на шаг впереди злоумышленников, мы будем видеть только вторжения, атаки, утечки и следственные инциденты. Мы должны действовать на опережение, чтобы не допустить материализации угрозы. Быть на 100% проактивным, я думаю, невозможно. Только в теории могут существовать такие практики, требующие для своей работы бесконечных бюджетов, которых нет в реальности идеальных людей и процессов.

Об особенностях автоматизации работ с угрозами и инцидентами ИБ

Можно ли использовать методы интеллектуализации и автоматизации функций ПП, чтобы уменьшить размер этой «очереди»?

ДМИТРИЙ ВАСИЛЬЕВ: Конечно! Многие решения на рынке информационной безопасности достигли, так сказать, технологических пределов. Это означает, что продукт не может быть разработан дальше, поскольку все функции продукта уже реализованы. Кстати, это связано с тем, что продукты многих провайдеров очень похожи друг на друга. И именно здесь в игру вступают специальные передовые практики, которые должны быть внедрены по умолчанию для каждого из клиентов на основе продукта. Это требует рутинного выполнения операций по определенному сценарию, т.е. наступает этап автоматизации.

На что это может быть похоже?

ДМИТРИЙ ВАСИЛЬЕВ: Есть довольно впечатляющие примеры использования таких технологий, как SOAR (Security Orchestration, Automation and Response), когда речь идет об автоматизации обработки инцидентов и предотвращении внешних атак. Здесь также можно говорить о решениях IDM, которые позволяют автоматизировать работу с учетными записями и правами доступа к определенным ресурсам. Также стоит упомянуть о решениях MDM (mobile device management) для управления мобильными устройствами. Возможно, эта функциональность не так популярна в России, но на зарубежных рынках это, безусловно, блестящий тренд. Это, конечно же, решения класса EDR (Endpoint Detection and Response) и MDR (Managed Detection and Response) для конечных точек, которые позволяют нам автоматически собирать информацию о произошедшем инциденте или активно устранять инциденты, происходящие на рабочих местах. Поэтому существуют решения по автоматизации ИБ, их много, и они востребованы на рынке. Я думаю, что их нынешняя популярность — это не конец, но в будущем их будет еще больше.

О роли человека в мире умных автоматизированных ИБ-решений

Будет появляться все больше интеллектуальных решений для проактивной защиты. Но что останется человеку?

ДМИТРИЙ ВАСИЛЬЕВ: Многое зависит от человека. Вы должны понимать, что когда мы говорим об автоматизации, мы в конечном итоге боремся за время. В мире, который становится все более сложным, с все большим количеством ИТ-решений, продуктов и услуг, человек остается субъектом, который не может угнаться за растущим количеством технологий и продуктов, которыми ему приходится управлять. Таким образом, человек — самое слабое звено в этой ситуации, и работы для него всегда будет более чем достаточно. Однако с помощью интеллектуальных решений мы боремся за время: мы освобождаем людей от рутинных задач и оставляем им больше времени для решения задач более высокого уровня. Например, объединение различных решений или вопросов для защиты от продвинутых целевых атак (APT), осуществляемых хакерами. Расследования также требуют участия человека-аналитика.

Я думаю, здесь действует простой принцип: все, что создано машиной, должно быть также нейтрализовано машиной, т.е. в автоматическом режиме. Со всем, что создано человеком, можно эффективно бороться только в том случае, если этим занимается человек.

Поэтому, когда речь заходит об автоматизированных атаках различной сложности, например, атаках, направленных на поиск уязвимостей и их эксплуатацию, большинство решений производителей уже давно закрыли эту категорию атак. Для DDoS-атак существуют полностью автоматизированные решения, которые решают эту проблему. Однако, как только мы сталкиваемся со сложной, целенаправленной атакой, разработанной высокопрофессиональным хакером, мы сразу же сталкиваемся с непредсказуемой и непредсказуемой ситуацией. Это полностью зависит от комбинации уязвимостей и слабых мест, разработанных на стороне клиента, и от того, какие из этих уязвимостей будут использованы хакерами. Путь рассуждений здесь очень разветвленный, поэтому требуется работа человека-аналитика. Говоря метафорически: Если на стороне атакующего есть исследователь, он также должен решить эту проблему. Конечно, в процессе предоставляются определенные продукты и инструменты для помощи человеку. Противостояние между специалистом по ИБ и злоумышленником с другой стороны — это, безусловно, битва навыков, использования продуктов, каждый из которых в свою очередь выполняет мини-автоматизацию операций. Однако способность эффективно управлять этими решениями — прерогатива человека.

Илья Савинский, руководитель отдела поддержки информационных технологий компании TRIER, вновь затронул тему ограничений ИТ в своей презентации «Обеспечение безопасности ИТ при ограниченном бюджете и назначенных специалистах». Для малых и средних предприятий», он сосредоточился на передовой практике ИС на малых предприятиях.

Советы от Московской Биржи

Секция завершилась выступлением Сергея Демидова, директора департамента операционных рисков, информационной безопасности и непрерывности бизнеса Московской биржи.

Финансовые риски при внедрении новых технологий

Источник: Московская биржа, 2019

«Вся история биржи заключается в том, чтобы постоянно изобретать что-то новое и постоянно создавать новые продукты, которые часто являются инновациями. А поскольку биржа является основным инфраструктурным элементом всей финансовой системы страны, нам необходимо стимулировать себя и окружающее нас сообщество к инновациям, — говорит Сергей Демидов, — это касается, например, роботизированной торговли, которая происходит в мире наносекунд. Московской бирже приходится конкурировать с зарубежными площадками, и мы хорошо видим, как клиенты и деньги мигрируют и работают с теми, кто быстрее.

К сожалению, говорит Сергей Демидов, «многие ИБ-эксперты, которые следуют за шумихой», забывают, что в любом случае компаниям важно тщательно просчитать планируемый результат. Никому не нужны инвестиции ради инвестиций, даже отделу ИБ.

Сегодня вряд ли найдется человек, который не сидит в какой-нибудь компьютерной системе или социальной сети. Каждый из нас может стать жертвой мошенничества, в том числе и покушения на мошенничество.

Что такое кибербезопасность

Помимо несомненных преимуществ, всеобщая оцифровка также несет в себе высокий риск утечки данных, не предназначенных для несанкционированного использования. Для защиты от атак на личные и конфиденциальные данные был разработан ряд методов и технологий для обеспечения безопасности компьютеров, мобильных устройств, серверов, сетей и компьютерных систем.

Что такое кибербезопасность?

В самых разных отраслях конфиденциальная информация должна быть защищена от злонамеренного или недобросовестного использования. Вопросы кибербезопасности затрагивают несколько важных областей баз данных:

- Компьютерные сети. Сети

- Мобильные приложения. Программа, содержащая скрытый вирус, используется киберпреступниками как инструмент для доступа к личной информации, хранящейся в памяти устройства.

- Личная и деловая информация. Защита персональных данных и конфиденциальной деловой информации помогает обеспечить их безопасную и надежную передачу по компьютерным сетям.

Подарок для вас! Бесплатный доступ до 09 октября

Гарантированная отличная работа в течение 1-2 дней

Гарантированная отличная работа в течение 1-2 дней

- Оперативная безопасность. Речь идет об управлении правами доступа к определенному хранилищу данных, создании надежного барьера для предотвращения нарушений безопасности и обеспечении надежной защиты от несанкционированного вторжения.

- Аварийное восстановление. От успешных кибератак не застрахована ни одна сеть, поэтому необходимо предусмотреть адекватный сценарий реагирования в случае вмешательства злоумышленников и потери данных. Он должен предусматривать алгоритм действий, направленных на возвращение системы к нормальной работе, для обеспечения непрерывности бизнес-процессов и минимизации коммерческих потерь.

Чтобы минимизировать риск человеческой ошибки, сотрудники должны быть обучены не открывать подозрительные электронные письма и не подключать ненадежные USB-устройства к компьютерам компании.

Современные вызовы кибербезопасности

Попытки кражи данных растут — это глобальная тенденция. Отчет компании RiskBased Security показывает ошеломляющие цифры: За первые девять месяцев 2019 года количество зарегистрированных нарушений данных составило почти 8 млрд, что на 112% больше по сравнению с аналогичным периодом прошлого года.

Основными объектами хакерских атак являются медицинские и правительственные учреждения, а также коммерческие организации в секторе розничной торговли. Интерес киберпреступников к таким базам данных объясняется возможностью использования данных в своих интересах, обычно в связи с незаконными методами конкурентной борьбы. Часто причиной взлома является желание узнать компромат на конкретного человека.

Текущие проблемы кибербезопасности

По прогнозам International Data Corporation, тенденция роста угроз кибербезопасности сохранится, и к следующему году мировому сообществу потребуется не менее 133,7 млрд долларов на борьбу с незаконной деятельностью.

Вопрос борьбы с кибератаками, помимо прочего, решается на правительственном уровне в разных странах. Например, Национальный институт стандартов и технологий США (NIST) разработал методологию для реализации принципов безопасной ИТ-инфраструктуры.

Предлагаемый метод борьбы с внедрением хакерского ПО заключается в постоянном мониторинге всех электронных ресурсов для раннего обнаружения вредоносного кода и смягчения его последствий до того, как он позволит злоумышленникам получить доступ к данным.

Национальный центр кибербезопасности Великобритании опубликовал 10-шаговое руководство по кибербезопасности, а Австралийский центр кибербезопасности (ACSC) регулярно освещает новейшие проблемы в своих публикациях по борьбе с киберпреступниками.

7 основных типов угроз кибербезопасности

По мере опробования все новых методов проникновения в сети и базы данных информация о типах имеющихся угроз быстро устаревает. Сегодня существует семь наиболее распространенных методов проникновения в защищенную базу данных.

Это общее название для целой группы методов взлома, которые используют специальное оборудование и/или программное обеспечение для проникновения в компьютерную систему и получения доступа к хранящейся в ней информации. Существуют различные типы вторжения:

- Вредоносный код внедряется в программное обеспечение, не вызывающее подозрений у пользователя, что позволяет злоумышленникам использовать данные с компьютера, на котором было активировано программное обеспечение.

- Специальный чип с кодом вставляется в аппаратную часть электронного устройства (обычно маршрутизатора) и позволяет получить доступ к сетевой информации.

- Файлы обновления программного обеспечения, установленные на компьютере, обмениваются с другими файлами, содержащими вредоносный код.

Команда GeekBrains в сотрудничестве с международными экспертами по развитию карьеры собрала материалы, которые помогут вам найти работу своей мечты.

В подборку вошли только самые востребованные и высокооплачиваемые карьеры и области в ИТ-секторе. 86% наших студентов использовали эти материалы для определения своей карьерной цели на ближайшее будущее!

Загрузите его и начните использовать уже сегодня:

30 самых востребованных и высокооплачиваемых профессий в 2022 году.

Лучше понять текущее состояние рынка труда.

Сборник из более чем 50 ресурсов из сектора информационных технологий

Только лучшие Telegram-каналы, YouTube-каналы, подкасты, форумы и многое другое, чтобы узнать больше об ИТ.

50+ лучших сервисов и приложений от Geekbrains.

Безопасные программы для сегодняшней работы

Киберпреступники активно используют бэкдоры, созданные производителями оборудования для обеспечения удаленной поддержки или отката. Киберпреступники нацеливаются на пользователей, выдавая себя за сотрудников технической поддержки, и требуют пароль для подтверждения удаленного доступа. Ничего не подозревающая жертва дает им зеленый свет и позволяет мошенникам загрузить нужные файлы.

Этот вид киберугроз предполагает вывод из строя компьютера или целой сети. Обычно атакуемые системы отвечают на действия хакеров кратковременными сбоями, которые длятся достаточно долго, чтобы злоумышленники смогли проникнуть в сеть или на конкретный компьютер. Получив доступ к системе, хакер либо сразу загружает необходимые файлы, либо устанавливает вредоносные программы (в том числе бэкдоры), которые могут быть активированы через определенное время.

Другим видом DoS-атаки является блокировка учетных записей на определенных ресурсах после нескольких попыток получить неверный пароль для аутентификации. В результате пользователь не может войти в учетную запись, поскольку она была заблокирована системой по соображениям безопасности. Обычно это делается для оказания психологического давления на жертву киберпреступников.