Сетевые атаки могут подорвать ресурсы организации, привести к финансовым потерям и потере репутации, а практические способы их локализации и раннего обнаружения обеспечивают полную защиту.

Как отразить информационную атаку: основные правила и действия

Вопрос о том, как отвести информационные атаки, в идеале должен быть поднят вовремя, до того, как бизнес совершит значительную конкуренцию или ошибку. В этой работе, как и в медицине, профилактика является лучшим средством, поскольку, как только соответствующий дизайн может оказаться полезным, его необходимо разработать заранее.

В большинстве случаев информационные атаки происходят неожиданно, но некоторые простые правила все же могут помочь. В этой статье рассказывается о том, как предотвратить информационные атаки, какой контроль должна иметь компания перед атакой и как предотвратить подобные угрозы.

Цели любой информационной атаки

Информационные атаки, которые могут иметь катастрофические последствия для компании, просто направлены на нанесение ущерба репутации компании и возможности ее ликвидации. Такой деятельностью занимаются конкуренты, инвесторы конкурирующих компаний, бывшие или нынешние сотрудники и даже пострадавшие клиенты.

Репутационный ущерб явно влияет на прибыль компании и вызывает убытки, включая упущенную выгоду. Кумулятивный ущерб может быть определен различными способами. В области информации к ним относятся расчет частоты запросов, продвижение ресурсов и показатель принятия решения об отказе от рынка.

Случай в Ополье в 2016 году наводит на мысль. Американская компания Pepsico, к которой принадлежала компания, была вынуждена отозвать молочный продукт, в котором якобы были обнаружены. Это привело к временной потере доли рынка.

Первоначальные новости о появлении пенной лихорадки в продукции владимирского ООО «ВКВ» привели к распространению дезинформации в социальных сетях и мессенджерах, заразив другие молочные продукты PepsiCo, включая продукцию Agusha, Imsell и Lambert.

В официальном заявлении представители PepsiCo утверждали, что против них была предпринята атака. Это подтвердил Роспотребнадзор, который сделал предположение, что в ситуации может быть замешан конкурент из США, добавив, что продукция «Агуши» производится другой компанией.

В результате изъятия огромного количества молочной продукции общие убытки компании «Ополье» составили около 100 млн рублей, хотя точная сумма не разглашается.

Правила, которые нужно помнить, если вас атакуют

Одним из первых методов, используемых для ликвидации информационных атак, является спиннинг (искаженное изложение событий, способствующее созданию положительного образа человека или компании). Это позволяет изменить негативное изображение в свою пользу. Ситуация должна быть правильно оценена, а приоритеты определены таким образом, чтобы точно отразить поведение другой стороны.

В случае публичного скандала требуются скоординированные усилия всего персонала. Планы реагирования на кризисные ситуации содержат точные инструкции о том, кто будет точно представлять компанию, чтобы информация, передаваемая общественности, была единообразной.

Не следует игнорировать сотрудничество с сотрудниками, которые могут распространять неконтролируемую информацию, не соответствующую той, которая специально подготовлена для общественности. Очень сложно контролировать информацию, распространяемую сотрудниками компании вне официальных каналов.

Обычной практикой является прямое общение с сотрудниками, даже рядовыми, когда компании сталкиваются с трудностями. Люди начинают расспрашивать сотрудников о проблеме, возможных последствиях и т.д.

Впоследствии мнения, сформированные на основе информации, полученной сотрудниками компании, распространяются как лавина, что еще раз подтверждает зависимость безопасности информации от качества внутренних коммуникаций.

Ответ должен быть целенаправленным. Не стоит отражать информационные атаки, особенно в одиночку. Изначально работа должна строиться на сотрудничестве с заинтересованными сторонами, которые могут участвовать во внешних организациях, таких как профсоюзы, волонтерские и общественные движения.

Использование такого внешнего участия неприемлемо, если компания действительно совершила серьезную ошибку. Протоколы действий включают публичное признание вины и извинения. Этим должны заниматься непосредственно руководители высшего звена.

Самая распространенная ошибка, которую совершают компании, подвергающиеся атакам, — использование нерелевантных каналов связи. Категория, указанная на федеральном телеканале с большой аудиторией, влечет за собой аналогичный ответ, причем не малейший отказ на новостных сайтах, а гораздо больше на собственном сайте компании.

Мелкие споры, разгорающиеся в ограниченных онлайн-сообществах, не обязательно должны выходить на национальный уровень с помощью доминирующих СМИ. Стоит помнить, к кому прислушиваться и какие мнения игнорировать.

Уникальная информация привлекает различные СМИ, экспертов, журналистов, желтые СМИ и блогеров. Впоследствии в процесс вовлекаются конкуренты и критики. Обычно через три-четыре дня интерес общественности ослабевает.

Закрепление в сети

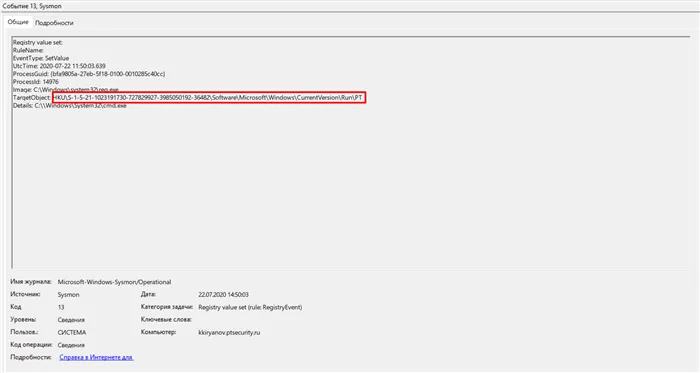

Как только агрессору разрешено выполнять заказы в системе, ему необходимо получить основание для того, чтобы иметь постоянный канал доступа к инфраструктуре. Одним из обычных способов получения доступа к хосту является добавление вредоносной исполняемой программы в автозагрузку.

Детектирование по журналам событий

Журнал Sysmon должен отслеживать добавление или изменение ключа реестра и цены в 12 ‘add keys’ и 13 ‘prices’ в определенных секторах реестра, связанных с режимом автозапуска.

Кроме того, рекомендуется отслеживать события sysmon в c:ߋ programmedata \ microsoft \ windows \ start menu \ spartup \ startup event id 11 ‘File creation’. Файл, .com, .bat или .exe.

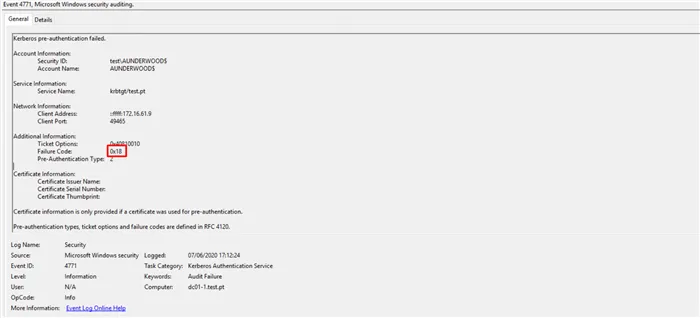

Пример события 4771 с кодом ошибки 0x18.

Детектирование по сетевому трафику

Этот подход не отражается на циркуляции сети, если действие выполняется локально на узле. Однако злоумышленник может выполнять операции на расстоянии. Например, они получают доступ к реестру с помощью Winreg (Windows Remote Registry Protocol).Протокол удаленного реестра Windows), Invader добавляет значения в HKCU/Software \ Microsoft \ Windows \ currentVersion \ run.

Invader также может копировать файлы по протоколу SMB, если у него есть соответствующие права. Например, если исполняемый файл или файл BAT, содержащий инструкции оболочки, скопирован в C:Ż ProgramData \ Microsoft \ Windows \ Start Menu \ Programs \ Startup, операционная система будет автоматически запускать этот файл, когда пользователь подключается к Запустите этот файл.

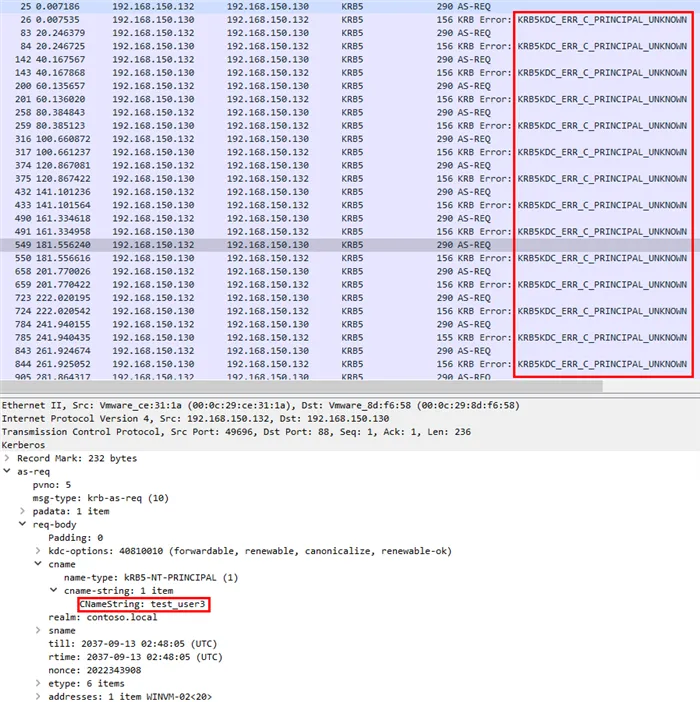

Сессия с KDC_ERR_C_PRINCIPAL_UNKNOUNT

Сбор данных об инфраструктуре

Злоумышленникам необходимо понимать, где они находятся, какие узлы инфраструктуры их интересуют и как они могут до них добраться. Если целью является кража денег, то это компьютеры с доступом к финансовым системам. Поэтому злоумышленники определяют Просмотрите узлы, к которым они имеют доступ, и получите список адресов контроллеров домена и администраторов. Определите текущие привилегии и группу, к которой принадлежит пользователь, выполняющий команду.

Пример мероприятия с «добавленной стоимостью».

Поиск информации о системе

Применение технологииУзнайте системную информацию. Можно найти в журналах событий безопасности Windows и PowerShell, а также в журнале Sysmon. Должны быть обнаружены следующие события

net.exe или net1.exe с помощью команды config, то в программе

коммандос, qfe, win32_quickfixengineering, win32_operatingsystem, the

Прочитайте раздел реестра\software\Microsoft\Windows\CurrentVersion.

Выполнение команд PowerShell, содержащих запросы WMI, для получения информации о системе.

Изучение прав доступа групп пользователей

Просмотрите его использование.Группы по защите прав на открытия. Техника на локальном компьютере заключается в запуске процесса net.exe или net1.exe с помощью команды localgroup, group / domain или group/dom. В журнале событий безопасности идентификатор события запуска процесса равен 4688, а идентификатор события запуска процесса Sysmon равен 1.

Список групп пользователей

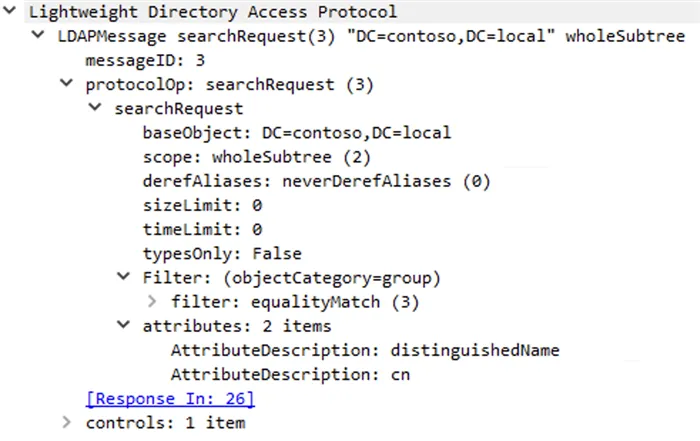

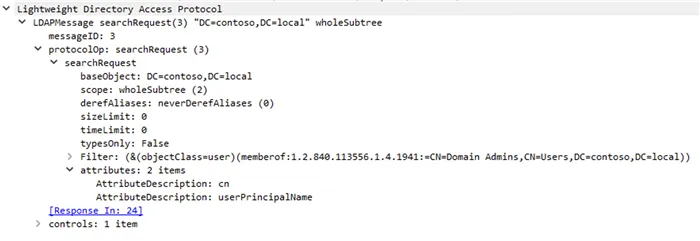

Можно определить технологии сетевого трафика путем обнаружения соответствующих запросов. Информация о группах может быть получена с помощью сетевых протоколов LDAP и SAMR. В случае LDAP это в основном searchRequest и поле фильтра для обнаружения.

Список членов команды администраторов домена

Развитие атаки во внутренней сети

Для подключения к различным узлам инфраструктуры (серверам и рабочим станциям) пароль пользователя или фрагментированный пароль должен быть известен или иметь соответствующий билет Kerberos.

Атака Kerberoasting

Использование атакиАтака Kerberos. Злоумышленники могут получить пароли для служебных учетных записей, которые часто являются привилегированными учетными записями. Все пользователи домена могут запросить билет Kerberos для доступа к службе, и этот запрос считается легитимным. Фрагментация пароля учетной записи службы используется для шифрования билета, и злоумышленник может попытаться расшифровать билет в автономном режиме путем перебора пароля.

Журнал событий должен выявлять аномалии в запросах на получение билетов TGS (событие 4769 ‘Kerberos service ticket requested’): все учетные записи и IP-адреса, для которых был запрошен сервис, должны быть проанализированы и адрес, чтобы проверить, обычно ли учетная запись запрашивает билет TGS для этой услуги с того же IP.

Следует также проверить алгоритм шифрования запроса: использование алгоритма RC4 является одним из индикаторов атаки Kerberoasting.

Трафик в сети должен фиксировать запросы к службе каталогов ActiveDirectory, которая может стать целью атаки. Этот шаг необходим злоумышленнику для выбора сервиса атаки и выполняется до запроса билета TGS и автономного перебора пароля. Например, службы можно перечислить, используя ключевое слово servicePrincipalName в полях LDAP и фильтра.

Список служб ActiveDirectory.

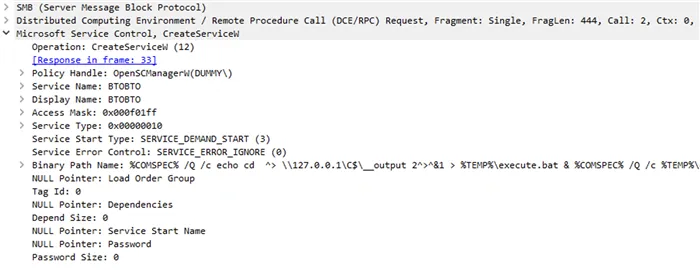

Административные общие ресурсы SMB/Windows

Злоумышленники могут удаленно взаимодействовать с системой, используя общие административные ресурсы, такие как C $, ADMIN $ и IPC $. Эта техника используется как для передачи файлов, так и для запуска служб на удаленных компьютерах.

Выявление поведения злоумышленников требует анализа фактов, указывающих на доступ к общим административным ресурсам и запущенным процессам.

4624 — ‘Успешная ссылка’,.

5140 и 5145 — Доступ к элементам общих сетевых папок, событие,.

7045 ‘Установлена новая услуга’,.

4688 ‘Процесс, созданный процессом’, родительский процесс с именем services.exe. При использовании SMBEXEC служба создается в каталоге Out -of -System и дальнейшие команды выполняются с помощью services.exe.

Для выявления обработки файлов необходимо отслеживать сетевой доступ к совместно управляемым ресурсам. Контролируя вызовы протокола SVCCTL, служба может обнаружить работу.

Запросы на создание услуг

Злоумышленники могут использовать различные инструменты для удаленного доступа к рабочему столу, например, технологию VNC: TightVNC, UltravNC, RealVNC, VNC Connect. Модифицированные версии этих программ могут использоваться пользователями незаметно. проданы в DarkNet и работают.

Тональность упоминаний или Что любят читатели

Если вы знаете, что такое PR, то вам знакомо понятие «тон голоса». И если негативный тон медленного заявления преобладает, можно сказать, что бренд подвергается атаке.

Люди любят негатив, а в Интернете его больше, чем позитива. Она способствует развитию чувства терпимости, виртуальности и иммунитета и устраняет барьеры на пути к достоинству. Негатив популярен среди широкой публики. Его читают, публикуют и обсуждают позитивно и с удовольствием.

Фейковые новости или Проблема неожиданности

Распространение информации, на которую люди фактически не реагируют, очень распространено в СМИ в наши дни. В кризисной ситуации злоумышленник делает несколько шагов вперед, и у компании обычно не хватает времени на ответные действия, поскольку его сценарий четко прописан. Жертвы находятся в следующих ситуациях

- не ожидает атаки;

- не знает, кто ее оппонент, и каковы будут его следующие действия;

- какие у него цели;

- какой информацией он обладает;

- ущерб какого масштаба он способен нанести.

Как отличить естественную новость от фейка

Природные события связаны с потоком информации, возникающим из самого себя. Если им нравится какой-то факт, люди будут им делиться.

Уникальная информация привлекает различные СМИ, экспертов, журналистов, желтые СМИ и блогеров. Впоследствии в процесс вовлекаются конкуренты и критики. Обычно через три-четыре дня интерес общественности ослабевает.

Распространение ложных или вводящих в заблуждение новостей — это другое. Нет никакого исходного центра. Информация появляется в желтых СМИ и неактивных аккаунтах социальных сетей (таким образом, они несут ответственность за ложное содержание). Пользователи начинают продвигать новости, а комментарии со временем расширяются. Впоследствии к делу подключаются крупные СМИ и известные блоггеры. Впоследствии происходит новый инцидент. Этот процесс легко разворачивается, но редко находит отклик, потому что первоисточник просто «сливают».

Наиболее важным аспектом ложной истории является достижение целевой аудитории. Даже если юристы бренда или представители компании вмешаются, им никто не поверит. Поэтому важно быть готовым к объяснениям и аргументам. И это ситуация, в которой вы должны действовать очень быстро.

Успешная загрузка уязвимости и веб-оболочки может быть доказана созданием файлов с определенными расширениями, такими как .asmx, .jsp, .php и .aspx в списке файлов выполняемой службы.

5 тактик, которые научат сотрудников распознавать фишинговые атаки

- Обучайте на реальных примерах. Людям часто кажется, что фишинговые атаки — это откровенные манипуляции, которые мгновенно бросаются в глаза. Но фишинг уже давно эволюционировал: каждые пару недель появляются новые методы, которые помогают злоумышленникам добиться своего. Важно следить за повесткой и знакомить сотрудников со всем многообразием приемов социальной инженерии. Для этого полезно периодически готовить и использовать дайджесты кейсов, подобранных с учетом специфики компании. Старайтесь показать сотрудникам все многообразие мошеннических схем — и лучше всего для этого собирать скриншоты реальных кейсов, а не составлять абстрактные графики и презентации.

- Делайте упор на практику. Распознание реальной атаки невозможно, если сотрудник знает о ней только в теории. Теорию нужно обязательно закреплять непрерывной практикой — имитированными атаками. Крупные компании регулярно проводят «тестовые учения» — рассылают сотрудникам фальшивые фишинговые письма и следят за их последующими действиями. Многие вендоры предлагают готовые учебные системы, которые можно интегрировать в контур организации. Это позволяет не только рассылать тестовые письма, но также собирать статистику, проводить анализ и совершенствовать программу обучения. Важно, что с помощью таких сервисов можно создать сотни сценариев и отработать все психологические и технологические векторы атак.

- Не забывайте о физических векторах атак. Учитывайте, что некоторые виды атак на какое-то время отходят на второй план, а потом вновь становятся популярными — как раз потому что о них уже забыли. Например, флешками сегодня пользуются все реже — в корпоративной среде больше распространены облачные хранилища. Сотрудники уже отвыкли пользоваться внешними накопителями — если им попадется интересная флешка, они из любопытства захотят проверить, что на ней хранится. Важно, чтобы администраторы настроили запрет на подключение любых неизвестных съемных устройств к рабочим компьютерам и проинструктировали персонал. Можно также проводить имитированные атаки, например оставить в офисе флешку без каких-либо маркировок и проверить, что сделают сотрудники.

- Анализируйте результаты. Изучайте статистику проведенных антифишинговых кампаний и постоянно корректируйте стратегию. Определите, перед какими векторами атак наиболее уязвимы сотрудники — и уделяйте этим направлениям больше внимания. Убедитесь, что персонал знает алгоритм действий и понимает, какие шаги предпринять при получении подозрительного сообщения. Первым этапом всегда должен быть поверхностный анализ полученного письма, после этого нужно провести оценку гипотезы и оценку рисков. Все это сотрудник должен проделать, не открывая само письмо. Хорошо, если у человека есть возможность связаться со специалистом по информационной безопасности, который должен всегда быть на связи — тем более сейчас, когда компании работают удаленно.

- Организуйте непрерывный процесс. Обучение и тренировка навыков должны происходит непрерывно и автоматизировано, для всех сотрудников организации, без исключений.

Предприятия планируют увеличить свои бюджеты, инвестировать в новые технологии и расширить специализированные команды для борьбы с киберугрозами. Однако все усилия могут оказаться напрасными, если работники будут продолжать участвовать в нестабильной деятельности. В процесс обучения должны быть вовлечены все — от руководителей высшего звена до обучаемых. Важно участвовать, а не предоставлять учебные пособия для «самоучителей».