Целостность означает, что информация хранится в полном объеме и не изменяется без ведома владельца. Например, электронные письма хранятся в учетной записи электронной почты. Если злоумышленник удалит или изменит текст отдельных писем, целостность будет нарушена.

Технологии защиты информации: как не стать целью кибератаки

Технология информационной безопасности включает в себя способы борьбы с целенаправленными атаками и предотвращения безопасности в процессе эксплуатации. Правильный выбор, применение и управление идентификацией (средствами информационной безопасности) гарантирует, что жизненно важная информация компании не попадет в чужие руки.

Помимо несанкционированных действий третьих лиц, периметры информационной безопасности часто нарушаются внутренними службами в результате мошенничества, а в результате человеческой ошибки — непреднамеренности. В нашем материале вы узнаете об основных средствах и приемах защиты информации от захватчиков.

Суть информационной безопасности

Информационная безопасность определяется как конкретные условия, при которых ценная информация защищена от внешнего вмешательства (физического или искусственного). Нарушение этих данных и поддерживающей инфраструктуры, как правило, может нанести ущерб владельцу.

Информационная безопасность состоит из трех компонентов.

- Целостность – один из важнейших компонентов, когда данные являются руководством к действию. Например, к таким относится защита рецептов фармацевтических препаратов, дорожных карт, технологические процессы. В случае получения их не в полном объеме, под угрозой могут оказаться жизни людей. Искажение информации из официальных источников, сайтов государственных структур или законодательных актов может также нанести значительных ущерб.

- Доступность – возможность получить необходимые данные в короткие сроки. Сведения должны быть актуальными, полными и не противоречить друг другу. А также быть защищенными от любых несанкционированных воздействий.

- Конфиденциальность – своевременное принятие мер для ограничения несанкционированного доступа к данным.

Решение проблемы информационной безопасности должно основываться на научном подходе и быть методологически корректным. Первым шагом является определение предмета информационных отношений и связанных с ними систем сбора данных. Методы сбора, накопления и хранения данных также могут представлять угрозу для безопасности данных.

Методы физической защиты также включают всю вспомогательную инфраструктуру, обеспечивающую целостность данных. Сюда входят системы отопления, электро- и водоснабжения, кондиционирования воздуха, телекоммуникации и все те, кто обслуживает помещения и оборудование.

Ущерб от нарушения информационной безопасности может быть выражен в денежном эквиваленте, но гарантировать это при любых рисках невозможно. С экономической точки зрения, некоторые виды технологий и превентивных мер по обеспечению информационной безопасности стоят дороже, чем возможные угрозы. Это означает, что некоторые виды воздействия допустимы, а другие — нет.

Получите бесплатную коллекцию (PDF 2,5 МБ)

Гарантированная прибыльная работа за 1-2 дня

Гарантированная прибыльная работа за 1-2 дня

Существуют также неприемлемые потери, такие как физический ущерб или ущерб окружающей среде. В этих случаях экономический фактор отходит на второй план. В любом случае, приоритетом в информационной безопасности является снижение потерь до приемлемого уровня.

Виды угроз информационной безопасности

Угрозы — это действия, которые могут нанести ущерб информационной безопасности. Атака — это ситуация, связанная с такой угрозой, а человек, планирующий ее, является атакующим. Потенциальный нападающий — это человек, способный причинить вред.

Чаще всего здесь встречаются ошибки, допущенные специалистами, имеющими дело с информационными системами. Это могут быть непреднамеренные действия, например, введение неверных данных или сбой системы. Эти инциденты представляют собой потенциальную угрозу и создают уязвимости, которыми могут воспользоваться злоумышленники. Автоматизация (минимизация человеческого фактора) и контроль управления могут быть технологиями, защищающими сетевую информацию.

Что вызывает угрозы доступности?

- Отсутствие у специалиста должной подготовки в работе с информационными системами.

- Низкая мотивация обучаться.

- Нарушение правил и алгоритмов работы (умышленное или нет).

- Отказ программного обеспечения.

- Отсутствие технической поддержки.

- Ошибки при переконфигурировании.

- Внештатная ситуация, которая приводит к выходу поддерживающей инфраструктуры из обычного режима (увеличение числа запросов или повышение температуры).

- Физическое нанесение вреда поддерживающей инфраструктуре (проводам, компьютерам и так далее).

В большинстве случаев под угрозой могут оказаться сами данные. Но, как видно из приведенного выше списка, инфраструктура, обеспечивающая ее работу, также находится под угрозой. Это может быть отказ линии, отключение питания или физическое повреждение оборудования.

Основными угрозами целостности являются кража и фальсификация, которые также часто осуществляются сотрудниками компании.

Известная американская газета USA Today опубликовала любопытные данные на эту тему. В 1992 году, когда компьютеры не играли такой большой роли, общий ущерб от таких угроз составил 882 миллиона долларов США. Сегодня эти суммы гораздо выше.

Давайте рассмотрим некоторые из потенциальных источников угроз целостности.

- Изменение данных.

- Ввод некорректных сведений.

- Подделка части информации (например, заголовка).

- Подделка всего файла.

- Внесение дополнительной информации.

- Дублирование.

- Отказ от исполненных действий.

Обратите внимание, что риски целостности относятся не только к данным, но и к самому программному обеспечению.

Это включает использование паролей для несанкционированного доступа киберпреступниками. Эти данные могут быть использованы для получения доступа к личным и конфиденциальным данным.

Команда GeekBrains вместе с международными экспертами по развитию карьеры располагает рядом ресурсов, которые помогут вам начать карьеру своей мечты.

В подборку включены только самые популярные и хорошо оплачиваемые профессии и отрасли в сфере информационных технологий. 86% студентов использовали эти материалы для определения своих ближайших профессиональных целей.

Средства информационной безопасности — это совокупность технических устройств, приборов и различного рода приспособлений, которые предотвращают утечку информации и выполняют функции защиты информации.

Кибервойны между странами

Самые крупные киберконфликты происходят между государствами, обладающими наибольшими вычислительными и интеллектуальными ресурсами для ведения кибервойны. Информацию об электронных соглашениях о ненападении и конфликтах в виртуальном пространстве между государствами можно найти в отдельных статьях.

Россия вынуждена предпринимать шаги, чтобы остановить другие государства в киберпространстве и вести кибервойну. Его главным соперником в этой области традиционно были США:.

Киберпреступность и потери организаций

Киберпреступность стала крупнейшей сферой преступной деятельности в мире. Статья Запись событий:.

Киберпреступники ежегодно наносят огромный экономический ущерб отдельным организациям и целым странам.

Банки — самые большие мишени для киберпреступников. Потери финансовых учреждений упоминаются в другой статье:.

Во многих случаях финансовые потери организации наносят не преступники, а те, кто крадет данные, удаляет данные или теряет носители за пределами организационного круга.

Отраслевая специфика

Автомобили

Банки

Здравоохранение

Логистика и транспорт

Электронная коммерция

Энергетика

Для предотвращения потерь, связанных с киберпреступлениями, государства и предприятия приобретают оборудование, программное обеспечение и услуги по защите информации.

С 2000-х годов киберугрозы стали беспокоить всех — от крупных государственных информационных систем до компьютеров обычных граждан. Киберугрозы — это незаконные вторжения или угрозы злонамеренного вторжения в виртуальное пространство в политических, социальных или иных целях.

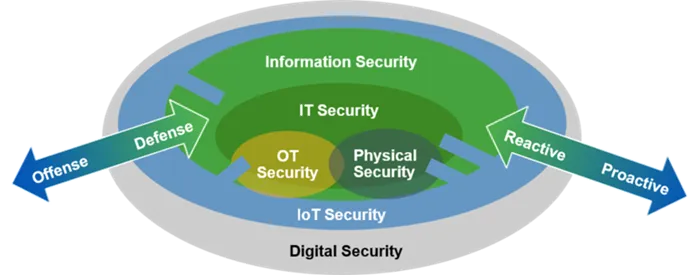

Что обозначает понятие «информационная безопасность»?

Информационная безопасность — это сохранение и защита информации и ее критических элементов, таких как системы и оборудование, предназначенные для использования, хранения и передачи этой информации. Другими словами, это набор методов управления, стандартов и практик, необходимых для защиты информационной безопасности.

Целью информационной безопасности является защита информационных данных и поддержка инфраструктуры от случайного или преднамеренного вмешательства, которое может привести к потере данных или несанкционированным изменениям. Информационная безопасность помогает обеспечить непрерывность бизнеса.

Успешное внедрение системы информационной безопасности в бизнесе должно следовать трем основным принципам

Конфиденциальность. Это означает создание механизмов контроля для обеспечения соответствующего уровня безопасности данных, активов и информации компании на различных этапах ведения бизнеса с целью предотвращения нежелательного или несанкционированного раскрытия. Конфиденциальность должна соблюдаться при хранении и циркуляции информации в иерархической организации, независимо от ее формы.

Достоинства. Целостность относится к элементам управления, необходимым для обеспечения внутренней и внешней согласованности корпоративной информации. Целостность также гарантирует, что информация не будет подделана.

Доступность. Доступность обеспечивает надежный и эффективный доступ к информации для уполномоченных лиц. Веб-среда должна работать предсказуемым образом, чтобы обеспечить доступ к информации и данным, когда это необходимо. Аварийное восстановление системы является ключевым элементом доступности информации, и это восстановление также должно быть гарантировано таким образом, чтобы не оказывать негативного влияния на работу.

Контроль информационной безопасности

Необходимо понимать, что только систематический и комплексный подход к защите может обеспечить безопасность информации. Система информационной безопасности должна учитывать все существующие и потенциальные угрозы и уязвимости. Это требует постоянного мониторинга в режиме реального времени. Средства контроля должны применяться 24 часа в сутки и охватывать весь жизненный цикл информации. Это означает, что с момента попадания контроля в организм до его уничтожения или утраты актуальности.

Выбрав и применив правильный тип проверок безопасности, организация может снизить риск до приемлемого уровня. Можно выделить следующие виды контроля

Менеджмент. Управленческий контроль включает в себя утвержденные процедуры, стандарты и политики. Они формируют основу для бизнеса и управления человеческими ресурсами. Законы и нормативные акты, созданные государственными органами, являются еще одной формой административного контроля. Другими примерами административного контроля являются корпоративные политики безопасности, пароли, трудоустройство и дисциплинарные взыскания.

Целесообразность. Логический контроль (также известный как технический контроль) основан на безопасности информационных систем, программном обеспечении, паролях, брандмауэрах, мониторинге информации и контроле доступа к информационным системам.

Физическое. Это контроль над рабочей средой и компьютерными установками (отопление и кондиционирование, дымовые и пожарные сигнализации, системы пожаротушения, камеры, препятствия, ограждения, замки, двери и т.д.).

Средства информационной безопасности — это совокупность технических устройств, приборов и различного рода приспособлений, которые предотвращают утечку информации и выполняют функции защиты информации.

Инструменты информационной безопасности можно разделить на следующие категории

Организационные. Это комплекс организационно-технических (например, предоставление компьютерного пространства, настройка кабельных систем) и организационно-правовых (правовая база, специальное организационное законодательство) мер.

Программное обеспечение. Программы, помогающие контролировать, хранить, защищать и получать доступ к информации.

Техники (материалы). Это технические типы устройств, которые защищают информацию от вторжения или утечки.

Смешанные материальные связи. Выполняет функции как аппаратного, так и программного обеспечения.

Программные средства информационной безопасности являются наиболее распространенными и востребованными сегодня и в дальнейшем в связи с участившимися кибератаками, компьютерными вирусами и другими новыми угрозами, возникающими из-за стремительного развития информатики.

Типы инструментов информационной безопасности:.

Антивирусное программное обеспечение — программное обеспечение, которое борется с компьютерными вирусами и не пропускает зараженные файлы.

Cloudav — одно из облачных решений по информационной безопасности, которое применяет легкие программные агенты на защищаемых компьютерах и передает большую часть анализа информации в инфраструктуру провайдера. Cloudav также является эффективным решением для сканирования вирусов на устройствах с низкой вычислительной мощностью для выполнения сканирования самостоятельно. Примерами антивирусных облачных программ являются Panda Cloud Antivirus, Crowdstrike, CB Defence и Immnet.

Решения по предотвращению утечки данных (DLP) — это предотвращение утечки данных. Предотвращение утечки данных (DLP) — это набор технологий, направленных на предотвращение потери конфиденциальной информации компаний по всему миру. Успешное внедрение этой технологии требует значительной подготовки и тщательного обслуживания. Компании, желающие интегрировать и внедрить DLP, должны быть готовы к значительным усилиям. Это, если все сделано правильно, может значительно снизить риск для организма.

Системы шифрования — преобразование информации таким образом, что ее расшифровка возможна только с использованием определенных кодов или шифров (Data — Encryption Standard, AES -Advanced Encryption Standard). Шифрование обеспечивает информационную безопасность и имеет другие полезные применения, такие как усиленная аутентификация, оцифровка сообщений, цифровые подписи и зашифрованные сетевые коммуникации. Старые, менее безопасные приложения, такие как Telnet и File Transfer Protocol (FTP), постепенно заменяются более безопасными приложениями, такими как Secure Shell (SSH), в которых используются зашифрованные сетевые соединения. Беспроводная связь может быть зашифрована с помощью таких протоколов, как WPA/WPA2 и более старого (и менее безопасного) WEP. Проводная связь (например, ITU-T G.HN) гарантируется с использованием AES для шифрования и X.1035 для аутентификации и обмена ключами. Данные и файлы электронной почты могут быть зашифрованы с помощью таких программных приложений, как GNUPG и PGP.

Физическое. Это контроль над рабочей средой и компьютерными установками (отопление и кондиционирование, дымовые и пожарные сигнализации, системы пожаротушения, камеры, препятствия, ограждения, замки, двери и т.д.).

Основные виды конфиденциальной информации

Личная информация. Информация о конкретном человеке: имя, паспортные данные, номер телефона, физиологические характеристики, семейное положение, другие данные. Россия имеет 152-ФЗ и обязана защищать эту информацию. Мы подробно рассказали об этом в статье Как соблюдать 152-ФЗ о защите персональных данных и что будет, если вы его не соблюдаете.

Тот, кто обрабатывает личные данные, обязан их защищать и не передавать третьим лицам. Информация о клиентах и сотрудниках действительно является персональными данными.

Коммерческая тайна. Внутренняя информация о функционировании компании: технологии, методы управления, клиентская база. Если эти данные станут известны посторонним, компания может потерять прибыль.

Компания сама решает, что считать коммерческой тайной, а что — общедоступной информацией. Однако не вся информация считается коммерческой тайной. Например, нельзя скрывать имя учредителя юридического лица, условия работы или юридические правонарушения. Закон 98-ФЗ содержит более подробную информацию о коммерческой тайне.

Профессиональная тайна. Здесь упоминаются врачебные, нотариальные, адвокатские и другие виды профессиональных тайн. К этому относятся сразу несколько законов.

Служебные тайны. Информация, известная определенным службам, таким как налоговая инспекция или регистрационная служба. Эти данные обычно наблюдаются государственными органами, которые отвечают за их защиту и предоставляют их только по запросу.

Государственные секреты. Сюда входят военные и разведывательные данные, а также информация о состоянии экономики, науки и техники и внешней политики. Эти данные являются наиболее чувствительными — к безопасности информационных систем, хранящих такую информацию, предъявляются более строгие требования.

Если компания хранит персональные данные, коммерческую или профессиональную тайну, эти данные должны быть защищены особым образом. Для этого необходимо ограничить доступ неавторизованных частей. Необходимо установить уровни доступа и пароли, установить программное обеспечение безопасности и настроить шифрование.