Предположим, локальный компьютер хочет получить доступ к файловому ресурсу на другом компьютере, который, как мы предполагаем, является сервером, и этот компьютер не обязательно должен иметь северную операционную систему или серверные роли. В протоколе NTLM клиент — это тот, к кому обращаются, а сервер — тот, к кому обращаются.

Что значит аутентификация: что это такое, какие устройства и программы используются

Слово аутентификация все чаще встречается в современном мире, почти всем нам приходится проходить этот процесс, но не все сразу понимают, что это такое и зачем это нужно. Поэтому мы рассмотрим, что означает аутентификация в различных ситуациях, как ее использовать и что для этого требуется.

Процесс аутентификации. Это самое простое определение термина. Это слово происходит от английского слова authentication — «подлинный, настоящий».

Что означает аутентификация? Вот еще несколько распространенных определений этого слова:

- Проверка подлинности конкретного пользователя посредством сравнения вводимого им пароля (для определенного логина) с тем кодом, что был сохранен в базе данных системы для этого логина.

- Подтверждение подлинности электронных писем при сравнении цифровой подписи с открытым ключом отправителя.

- Проверка контрольных сумм файла на соответствие той сумме, что была заявлена автором данного документа.

Что означает аутентификация для отечественной действительности? В России этот термин, по сути, означает аутентификацию в мире информационных технологий. Политика безопасности таких систем, уровень доверия включает как взаимную, так и одностороннюю аутентификацию. Чаще всего для этого используются криптографические методы.

Схожие понятия

Что означает «данные аутентификации»? Информация, необходимая для аутентификации пользователя. В этом контексте данный термин часто путают с двумя похожими терминами — аутентификация и идентификация. Однако между этими понятиями есть существенные различия:

- Авторизация — процедура предоставления пользователю определенных прав на исполнение определенной деятельности. Также так может называться процесс подтверждения, проверки данных прав при попытке выполнения каких-либо действий.

- Идентификация — процедура распознавания какого-либо субъекта по его идентификатору (информации, данным, однозначно определяющим пользователя в информационной системе).

Законодательное регулирование в РФ

Что означает аутентификация по телефону? Это процесс аутентификации пользователя при использовании мобильного устройства. В нашей стране проверка подлинности этого и других видов регулируется специальным государственным стандартом — ГОСТ Р ИСО/МЭК 9594-8-98.

Содержание данного правового акта следующее:

- Определение формата данных аутентификации, хранящихся в справочниках.

- Описание получения из справочников сведений аутентификации.

- Установление предпосылок по способам формирования и дальнейшего размещения в справочниках информации аутентификации.

- Определение способов, допустимых для прикладных программ в процессе проведения ими аутентификации пользователей.

- Методы, предлагающие различные способы защиты при этом процессе.

Российский стандарт предусматривает два типа аутентификации:

- Простая. Использует пароль для проверки подлинности пользователя.

- Строгая. Использование удостоверений личности, созданных криптографическими способами.

Локальная аутентификация

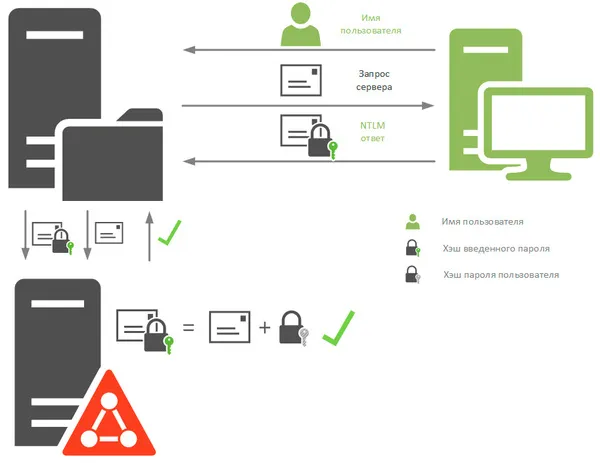

Начнем с локальной аутентификации, когда пользователь хочет напрямую подключиться к рабочей станции, которая не является частью домена. Что происходит после того, как пользователь вводит свое имя пользователя и пароль? Сразу после этого введенные данные передаются в локальную подсистему безопасности (LSA), которая немедленно преобразует пароль в хэш. Хэш — это одностороннее криптографическое преобразование, которое делает невозможным восстановление исходной последовательности. В открытом тексте пароль не хранится нигде в системе и не отображается; его знает только пользователь.

Затем LSA связывается с менеджером учетных записей безопасности (SAM) и сообщает ему имя пользователя. Диспетчер обращается к базе данных SAM и извлекает хэш пароля для указанного пользователя, который сохраняется при создании учетной записи (или при сбросе пароля).

Протокол LAN Manager восходит к ранним дням Windows LAN и был впервые представлен в Windows 3.11 для рабочих групп, откуда он был принят в семейство Windows 9.x. Мы не будем рассматривать этот протокол далее, поскольку он больше не встречается в родной среде, но его поддержка все еще существует сегодня по причинам совместимости. И когда современная система получает запрос на аутентификацию по протоколу LM, она обработает его, если у вас есть соответствующие разрешения.

Что в этом плохого? Давайте попробуем это выяснить. Давайте сначала проанализируем, как создается хэш пароля для работы с протоколом LM, не слишком вдаваясь в подробности основных ограничений:

LAN Manager (LM)

Согласно современным требованиям безопасности, LM-хэши практически не защищены и, будучи перехваченными, очень быстро расшифровываются. Следует сразу подчеркнуть, что мгновенное восстановление хэша невозможно, но благодаря простоте алгоритма шифрования можно за очень короткое время подобрать комбинацию, соответствующую паролю.

А теперь самое интересное: по соображениям совместимости, при вводе пароля создается хэш LM, который хранится в системах вплоть до Windows XP. Таким образом, это атака, когда LM-запрос специально отправляется в систему и обрабатывается. Вы можете избежать создания хэша LM, изменив политику безопасности или используя пароль длиной более 14 символов. В системах, начиная с Windows Vista и Server 2008, хэширование LM не создается по умолчанию.

- Пароль регистронезависимый и приводится к верхнему регистру.

- Длина пароля — 14 символов, более короткие пароли дополняются при создании хэша нулями.

- Пароль делится пополам и для каждой части создается свой хэш по алгоритму DES.

Новый протокол аутентификации был представлен в Windows NT и с некоторыми модификациями дожил до наших дней. А до появления Kerberos в Windows 2000 это был единственный протокол аутентификации в домене NT.

Сегодня NTLM и более новая NTLMv2 используются для аутентификации компьютеров рабочих групп, а в доменных сетях Active Directory по умолчанию используется Kerberos, но если сайт не может его использовать, то по договоренности могут использоваться NTLMv2, NTLM и даже LM.

NT LAN Manager (NTLM)

NTLM имеет много общего с LM, и протоколы обратно совместимы, но есть и существенные различия. NT-хэш строится вокруг пароля длиной до 128 символов с использованием MD4, чувствителен к регистру и может содержать не только символы ACSII, но и Unicode, что делает его более надежным, чем LM.

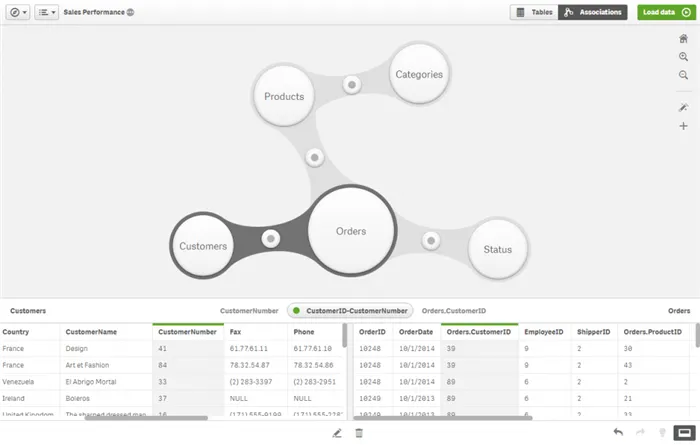

Как работает протокол NTLM? Рассмотрим следующую систему:

Предположим, локальный компьютер хочет получить доступ к файловому ресурсу на другом компьютере, который, как мы предполагаем, является сервером, и совсем не обязательно, чтобы на этом компьютере была установлена операционная система северного направления или серверные роли. В протоколе NTLM клиент — это тот, к кому обращаются, а сервер — тот, к кому обращаются.

Чтобы получить доступ к ресурсу, клиент делает запрос на сервер, указывая имя пользователя. В ответ сервер выдает случайное число, называемое запросом сервера. Клиент, в свою очередь, шифрует этот запрос алгоритмом DES, используя в качестве ключа хэш пароля NT; хотя хэш NT состоит из 128 бит, из-за технических ограничений используется 40- или 56-битный ключ (хэш делится на три части, и каждая часть шифрует запрос сервера отдельно).

Предположим, локальный компьютер хочет получить доступ к файловому ресурсу на другом компьютере, который, как мы предполагаем, является сервером, и этот компьютер не обязательно должен иметь северную операционную систему или серверные роли. В протоколе NTLM клиент — это тот, к кому обращаются, а сервер — тот, к кому обращаются.

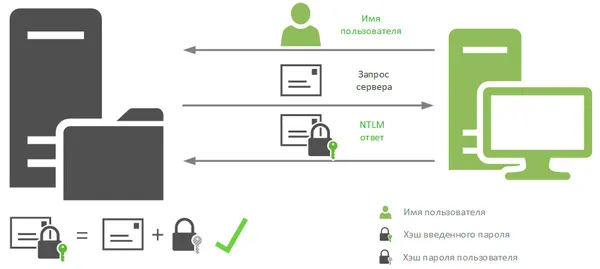

В случае доменной аутентификации процесс немного отличается. В отличие от локальных пользователей, хэши паролей которых хранятся в локальной базе данных SAM, хэши паролей доменных пользователей хранятся на контроллерах домена. После входа в систему LSA отправляет запрос на доступный контроллер домена, указывая имя пользователя и имя домена, и процесс продолжается, как показано выше.

При доступе к сторонним ресурсам система также немного меняется:

После получения запроса от клиента, сервер также отправляет запрос сервера, но после получения ответа NTLM он не может сам вычислить проверяемое значение, так как у него нет хэша пароля пользователя домена, поэтому он пересылает ответ NTLM контроллеру домена и отправляет ему запрос сервера. Получив эти данные, контроллер домена извлекает хэш указанного пользователя и вычисляет комбинацию аутентификации на основе запроса сервера, которую сравнивает с полученным ответом NTLM.

Метод распознавания голоса. Биометрическая аутентификация пользователя по голосу — самый простой метод для реализации.

Этот метод позволяет идентифицировать и проверять подлинность личности с помощью одного микрофона, подключенного к записывающему устройству. Использование этого метода может быть полезно в судебных делах, когда единственным доказательством против подозреваемого является запись телефонного разговора. Метод распознавания голоса очень удобен — пользователю достаточно произнести слово, не делая ничего другого. Наконец, большим преимуществом этого метода является право на скрытую аутентификацию. Пользователь не всегда знает, что была активирована дополнительная аутентификация, что еще больше затрудняет злоумышленникам получение доступа.

Динамические методы биометрической аутентификации

Формирование персонального паттерна основано на многих характеристиках голоса. К ним относятся тон голоса, интонация, модуляция, характерный акцент определенных звуков речи и многое другое. Если система аутентификации правильно проанализировала все особенности голоса, вероятность аутентификации неавторизованного человека ничтожно мала. Однако в 1-3% случаев система может отклонить истинного владельца ранее определенного голоса. Проблема в том, что голос человека может меняться во время болезни (например, простуды), в зависимости от психического состояния, возраста и т.д. Поэтому биометрический метод голосовой аутентификации нежелателен для использования на объектах с высоким уровнем безопасности. Его можно использовать для доступа в компьютерные залы, бизнес-центры, лаборатории и подобные объекты с повышенным уровнем безопасности. Более того, технология распознавания голоса может использоваться не только для аутентификации и идентификации, но и как необходимый помощник для голосового ввода данных.

Распознавание рукописного текста на основе клавиатуры — один из наиболее перспективных методов биометрической аутентификации на сегодняшний день. Почерк клавиатуры — это биометрическая характеристика поведения каждого пользователя, т.е. скорость набора текста, время удержания клавиш, интервалы между нажатиями, частота ошибок при наборе, количество перекрытий между клавишами, использование функциональных и комбинированных клавиш, степень нерегулярности набора текста и т.д.

Технология универсальна, но распознавание клавиатурного почерка лучше подходит для аутентификации удаленных пользователей. Как зарубежные, так и российские IT-компании активно разрабатывают алгоритмы распознавания клавиатурного ввода.

Существует два метода проверки подлинности почерка пользователя:

Оба метода аутентификации включают в себя две функции: функцию обучения и собственно функцию аутентификации. Режим обучения заключается в многократном наборе пользователем кодового слова (фразы, пароля). Во время многократного набора текста система идентифицирует особенности текста и создает шаблон идентификаторов пользователя. Надежность этого типа аутентификации зависит от длины фразы, вводимой пользователем.

Мультимодальная или комбинированная система биометрической аутентификации — это устройство, в котором одновременно сочетаются несколько биометрических технологий. Комбинированные решения по праву считаются самыми надежными с точки зрения защиты информации через биометрические токены пользователя, поскольку подделать несколько токенов одновременно гораздо сложнее, чем подделать один токен, что практически невозможно для злоумышленников. Наиболее надежными комбинациями являются радужная оболочка глаза + палец или палец + рука.

- ввод известной фразы (пароля);

- ввод неизвестной фразы (генерируется случайным образом).

Однако в последнее время все большую популярность приобретают системы «лицо + голос». Это связано с широким распространением средств коммуникации, сочетающих в себе функции аудио и видео, например, мобильных телефонов со встроенными камерами, ноутбуков, видеодомофонов и т.д.

Комбинированные решения биометрической аутентификации

Комбинированные системы биометрической аутентификации гораздо эффективнее, чем отдельные решения. Это подтверждают несколько исследований, включая один банк, который сначала разработал систему аутентификации пользователей по лицу (7% ошибок из-за плохого качества камеры), затем систему на основе голоса (5% ошибок из-за фонового шума), и, наконец, достиг почти 100% эффективности, объединив эти два метода.

Биометрические системы могут быть интегрированы различными способами: параллельно, последовательно или иерархически. Основным критерием выбора метода объединения систем должно быть минимизация соотношения между потенциальными ошибками и временем, необходимым для аутентификации.

В дополнение к комбинированным системам аутентификации можно использовать многофакторные системы. Системы многофакторной аутентификации используют биометрические данные пользователя в сочетании с паролем или электронным ключом.

Биометрическая система аутентификации, как и многие другие системы безопасности, может быть атакована злоумышленниками в любое время. Соответственно, международная стандартизация в области информационных технологий предусматривает меры по защите биометрических данных с 2011 года — стандарт IS0/IEC 24745:2011. В российском законодательстве защита биометрических данных регулируется Федеральным законом «О персональных данных», в который недавно были внесены изменения в 2011 году.

Наиболее распространенной тенденцией в современных методах биометрической аутентификации является разработка стратегии защиты хранящихся в базах данных биометрических шаблонов. Среди самых популярных киберпреступлений во всем мире — «кража личных данных». Утечка шаблонов из базы данных делает преступления еще более опасными, поскольку злоумышленнику легче восстановить биометрические данные путем обратной разработки шаблона. Поскольку биометрические характеристики неразрывно связаны с их носителем, украденный шаблон нельзя заменить новым, в отличие от пароля. Риск украденного шаблона заключается в том, что злоумышленник может получить конфиденциальную информацию о человеке или шпионить за ним в дополнение к доступу к защищенным данным.

Защита биометрических данных

Защита биометрического шаблона основана на трех ключевых требованиях:

При оптимизации надежной защиты шаблона основной задачей является нахождение приемлемого взаимопонимания между этими требованиями. Защита биометрических шаблонов основана на двух принципах: биометрические криптосистемы и преобразование биометрических атрибутов. Последние изменения в законодательстве запрещают оператору биометрической системы изменять личные данные человека самостоятельно и без его присутствия. Поэтому принимаются системы, хранящие биометрические данные в зашифрованном виде. Такие данные могут быть зашифрованы двумя способами: с помощью обычного ключа и с помощью биометрического ключа — доступ к данным возможен только в присутствии обладателя биометрических данных. В обычной криптографии ключ для расшифровки и зашифрованный шаблон — это две совершенно разные сущности. Шаблон можно считать безопасным, если ключ защищен. Биометрический ключ одновременно содержит шаблон криптографического ключа. При таком шифровании в биометрической системе хранится только часть информации шаблона. Это называется безопасным эскизом. Оригинальный шаблон восстанавливается на основе защищенного эскиза и другого биометрического шаблона, аналогичного тому, который был представлен при регистрации.

Промежуточная точка в разработке, которая предотвращает генерацию ошибок до аутентификации. В Digest и Basic запросы к страницам защищенных ресурсов будут отображать типичную ошибку недостаточных разрешений и опций с пометкой 401 Unauthorised. При попытке доступа к недоступным страницам сайта пользователь перенаправляется на следующую страницу, где начинается процесс аутентификации путем ввода имени пользователя и пароля.

- необратимость — данное требование ориентировано на сохранение шаблона таким образом, чтобы злоумышленнику было невозможно восстановить вычислительным путем биометрические характеристики из образца, или создать физические подделки биометрических черт;

- различимость — точность системы биометрической аутентификации не должна быть нарушена схемой защиты шаблона;

- отменяемость — возможность формирования нескольких защищенных шаблонов из одних биометрических данных. Данное свойство предоставляет биометрической системе возможность отзывать биометрические шаблоны и выдавать новые при компрометации данных, а также предотвращает сопоставление сведений между базами данных, сохраняя этим самым приватность данных пользователя.

В результате в хранилище сервера отправляется специальный HTTP POST запрос, содержащий данные из заполненной веб-формы. Сайт

Forms Authentication

При аутентификации на основе ваучеров «квитанция» (ID-квитанция) уже передана другой службе-посреднику (ID-провайдеру), которая распространяет ваучеры. Самыми простыми примерами для описания этого процесса являются два: первый основан на входе в профиль через аккаунты в социальных сетях (Facebook, VK); второй основан на влиянии паспорта гражданина на другие государственные службы. Кажется, что документ был выдан в полицейском участке, но другие государственные службы соглашаются с удостоверением личности и больше не требуют дополнительной проверки и даже не пытаются сказать, что некоторые формы недействительны.

Расширенная модель аутентификации, обеспечивающая специальную поддержку в виде присутствия пользователя, в дополнение к защищенным соединениям, маркерам, хранящимся в файлах cookie, и другим мерам шифрования, завершает цепочку. Провайдер Open ID Connect Provider», который отвечает за верификацию пользователей, дальнейшее управление конфиденциальной информацией и выдачу соответствующих токенов доступа, выдает токены в такой цепочке.

Token Authentication

А клиент — программа, браузер или приложение, запрашивающее маркер, — должен лишь один раз спросить у пользователя имя пользователя и пароль, после чего куки помогают перемещаться между соответствующими ресурсами без каких-либо дополнительных действий.

Согласно официальным источникам, в какой-то момент Microsoft почувствовала, что пароли чрезвычайно уязвимы для фишинга и атак методом перебора, и решила разработать инструмент, который раз и навсегда защитит данные пользователей от киберпреступников. Таким образом, родился Microsoft Passport. Что это такое.

OAuth2 & Open ID Connect.

Microsoft Passport — это новый метод аутентификации на основе сертификатов, который устраняет необходимость в паролях. Служба изолирует процесс аутентификации от ключей шифрования, используемых во время аутентификации с соответствующими поставщиками идентификационных данных пользователя. Для анализа этих провайдеров пользователь может аутентифицироваться с помощью учетной записи Microsoft, учетной записи Active Directory, учетной записи Microsoft Azure Active Directory или любой сторонней службы, поддерживающей аутентификацию Fast ID Online (FIDO). После выполнения первоначальной двухфакторной аутентификации Microsoft Passport настраивается при входе пользователя в устройство, а затем пользователь задает действия, которые будут применяться для аутентификации в будущем. Эти действия могут выполняться либо через Windows Hello, либо через PIN-код. Пользователь выполняет необходимые действия для аутентификации, после чего Windows активирует Microsoft Passport для аутентификации пользователя и предоставления доступа к защищенным ресурсам и службам.

Давайте подробнее рассмотрим пару ключей, используемую в Microsoft Passport: Закрытый ключ должен использоваться только для PIN-кодов, биометрических данных.

Что такое Microsoft Passport

Открытый ключ, в свою очередь, должен быть зарегистрирован в Azure Active Directory и Windows Server Active Directory. Поставщики идентификационных данных аутентифицируют пользователя путем сопоставления его открытого ключа с закрытым ключом и обеспечивают вход в систему с помощью одноразового пароля (OTP), различных механизмов оповещения или PhoneFactor.

С точки зрения Microsoft Passport, аутентификация является двухфакторной, используя ключ или сертификат и информацию, известную пользователю, например, PIN-код или идентификатор пользователя Windows Hello. Давайте рассмотрим последовательность действий для службы Microsoft Passport.

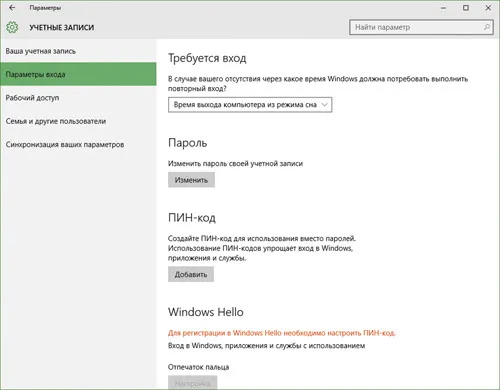

Теперь перейдем к практической части и посмотрим, как можно настроить PIN-коды для выполнения входа на рабочей станции Windows 10, которая не подключена к домену Active Directory. Для этого необходимо выполнить следующие действия:

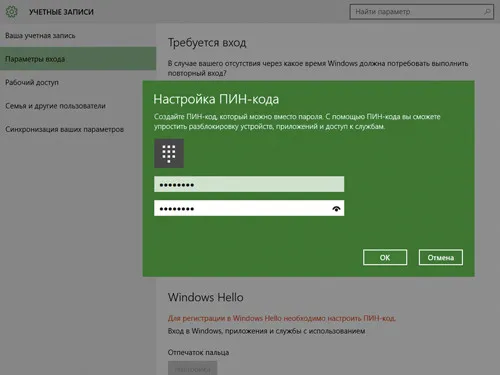

Рисунок 2: Добавить PIN-код

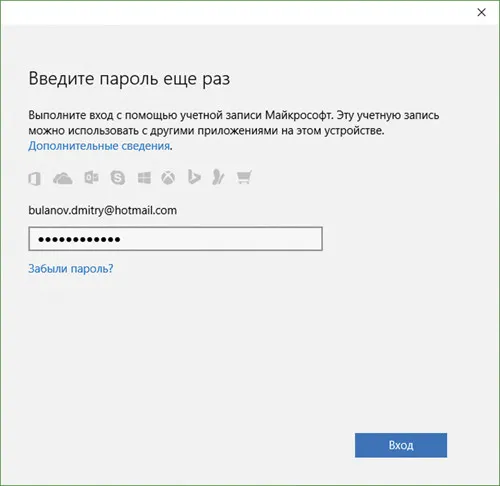

Рисунок 3. Подтвердите пароль для учетной записи Microsoft.

- Пользователь подтверждает свою личность посредством встроенных методов проверки подлинности, к которым относятся действия, смарт-карты или многофакторная проверка подлинности. Затем информация отправляется такому поставщику удостоверений, как Azure Active Directory или Active Directory.

- Устройство создает ключи, определяет открытый ключ, присваивает его заявленной рабочей станции, подписывает и для последующей регистрации отправляет поставщику удостоверений.

- Как только открытый ключ будет зарегистрирован поставщиком удостоверений, для подписания закрытого ключа поставщик выбирает устройство. Он проверяет его и выдает токен проверки подлинности, который позволяет пользователю получить доступ к защищенным ресурсам.

- На последнем этапе поставщик удостоверений проверяет и выдает токен проверки подлинности, который позволяет пользователю и устройству получать доступ к защищенным ресурсам. Для создания и использования учетных данных Microsoft Passport поставщики могут записывать кросс-платформенные приложения или задействовать поддержку браузера при помощи JS или Webcrypto API.

Использование Microsoft Passport и создание PIN-кода для учетной записи Microsoft

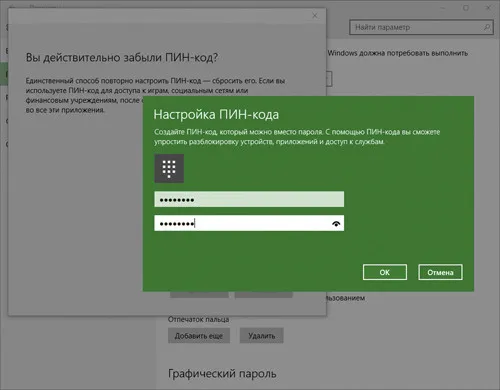

Рисунок 4: Настройка PIN-кода.

- Откройте окно параметров системы, а затем перейдите к группе «Учетные записи» и разделу «Параметры входа» (Settings, Accounts, Sign-in Options).

- Перейдите к секции «ПИН-код» (PIN) и, как показано на рисунке 2, нажмите кнопку «Добавить» (Add).

- На следующем этапе нужно будет подтвердить существующий пароль, который вы указали для своей учетной записи Microsoft. Если у вас включена двухфакторная проверка подлинности, операционная система предложит ввести специальный код, который будет отправлен вам на телефон. Первая страница диалога подтверждения пароля учетной записи Microsoft представлена на рисунке 3.

- После того как операционная система подтвердит пароль к учетной записи, откроется диалоговое окно «Настройка ПИН-кода» (Set up a PIN), где вам нужно будет указать и подтвердить PIN-код для своей учетной записи. Имейте в виду, что по умолчанию вы не можете в качестве символов PIN-кода использовать буквы. Кроме того, пароль должен состоять как минимум из 4 цифр. Максимальное значение — 127 цифр, но едва ли кто-либо будет использовать PIN-код такой длины. После того как PIN-код будет введен, для завершения процедуры нажмите кнопку ОК. Соответствующее диалоговое окно показано на рисунке 4.

|

| Это добавило PIN-код, и теперь вы можете использовать PIN-код вместе с обычным паролем для входа в систему. После того как вы освоитесь с первоначальной настройкой PIN-кода, мы перейдем ко второму методу аутентификации Microsoft Password, которым является Windows Hello. Этот параметр настраивает Windows на вход в систему с помощью отпечатка пальца. Для этого вам необходимо выполнить следующие действия: |

|

| Помимо описанных выше методов аутентификации, Windows предоставляет ряд других функций для управления сгенерированным PIN-кодом и отпечатком пальца. Эти функции включают изменение, сброс и удаление PIN-кодов, а также добавление дополнительных отпечатков пальцев и удаление отпечатков пальцев. Давайте рассмотрим каждый из них по очереди. |

|

| Изменить PIN-код. Изменение ранее созданных PIN-кодов является распространенной задачей при управлении этим методом аутентификации. Чтобы изменить существующий PIN-код, необходимо выполнить следующие действия. |

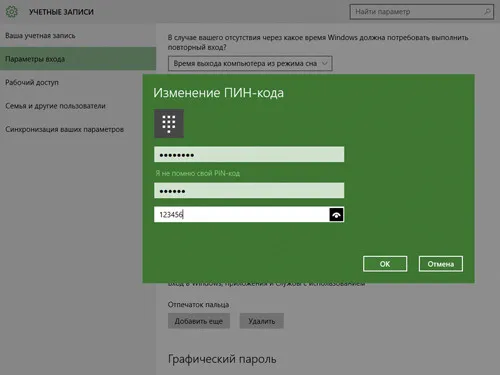

Рисунок 10. Изменение PIN-кода

- В разделе параметров входа в окне настройки учетных записей пользователей перейдите к секции Windows Hello и, как показано на рисунке 5, нажмите кнопку «Настройка» (Set up).

- На первой странице мастера вы можете прочитать о том, насколько удобным является метод проверки подлинности с использованием отпечатка пальца, а затем нажать кнопку «Начать» (Get started), как показано на рисунке 6.

- Чтобы подтвердить свою личность, как и при добавлении PIN-кода, вам нужно указать свои данные проверки подлинности. Если в случае с созданием PIN-кода вам нужно было указывать пароль, то сейчас требуется подтвердить PIN-код. Обратите внимание на то, что вам не нужно нажимать какие-либо дополнительные кнопки. Сразу после того, как Windows подтвердит ваш PIN-код, вы перейдете к следующей странице мастера (см. рисунок 7).

- На следующем шаге нужно будет просканировать любой свой палец. На данном этапе нет ничего сложного. Вы просто несколько раз проводите пальцем по сканеру отпечатков, расположенному на ноутбуке. Если точнее, то нужно будет отсканировать свой палец пять раз. Этап сканирования отпечатка пальца показан на рисунке 8.

- Операционная система оповестит вас о том, что отпечаток пальца успешно отсканирован и при последующем выполнении регистрации в системе вы можете вместо PIN-кода и обычного пароля уже использовать сканирование отпечатка пальца. Если вы хотите для выполнения этой операции добавить отпечаток еще одного пальца, можете нажать кнопку «Добавить еще» (Add another), как показано на рисунке 9.

Дополнительные операции по управлению PIN-кодом и отпечатками пальцев

Когда вы нажмете OK, ваш PIN-код будет изменен.

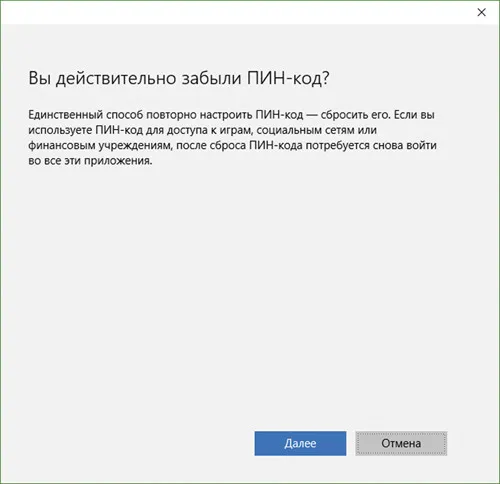

Сброс PIN-кода. Как и в случае с обычными паролями, не исключено, что вы забудете свой PIN-код. В этом случае разработчики Microsoft реализовали возможность сброса PIN-кода в Windows 10. Чтобы сбросить PIN-код, необходимо выполнить следующие действия:

- Откройте параметры системы, перейдите к группе «Учетные записи» и разделу «Параметры входа» (Settings, Accounts, Sign-in Options), а затем, находясь в секции «ПИН-код» (PIN) нажмите кнопку «Изменить» (Change).

- В открывшемся окне «Изменение ПИН-кода» (Change your PIN) требуется ввести существующий PIN-код, а в следующих двух текстовых полях указать новый PIN-код и подтвердить его (см. рисунок 10).

|

| Рисунок 11. Первый шаг для сброса забытого PIN-кода. |

Соответствующее диалоговое окно показано на рисунке 12.

Рисунок 12. Рисунок 12: Изображение, показанное на рисунке 12, выглядит следующим образом.

- Открыть параметры системы, перейти к группе «Учетные записи» и разделу «Параметры входа» (Settings>Accounts>Sign-in Options), после чего в секции «ПИН-код» (PIN) перейти по ссылке «Я не помню свой ПИН-код» (I forgot my PIN). Данная ссылка показана на рисунке 5.

- В открывшемся окне с текстом «Вы действительно забыли ПИН-код?» (Are you sure you forgot your PIN?) Microsoft информирует вас о том, что единственный способ восстановить забытый PIN-код — сбросить его и затем создать новый. Так как других вариантов не предлагается, как показано на рисунке 11, нажмите кнопку «Далее» (Continue).

- Так как при создании PIN-кода требовалось подтвердить пароль к учетной записи Microsoft, в случае его сброса вам предстоит выполнить аналогичные действия. Другими словами, в диалоговом окне «Введите пароль еще раз» (Please reenter your password) вам следует ввести свой пароль и, если появится запрос на подтверждение пароля в виде кода из СМС, ввести его в соответствующее текстовое поле.

- На странице «Настройка ПИН-кода» (Set up a PIN) потребуется ввести новый PIN-код. После того как вы введете и подтвердите новый PIN-код, нажмите кнопку ОК.

|

|