Увидев, что нужный ей товар (женский пуховик) стоит на 30% дешевле, чем раньше, Светлана, не задумываясь, оформила заказ и перешла на страницу оформления заказа. Деньги были списаны со счета, а затем, к удивлению Светланы, страница обновилась (мошенники перенаправили пользователя на настоящий сайт).

Типы фишинговых атак и способы их выявления

Почти каждая утечка данных и кибер-атака сегодня связана с попыткой фишинга с целью кражи паролей, проведения мошеннических операций или обманом заставить получателя загрузить вредоносное ПО. По данным PhishMe, в начале 2016 года 93% фишинговых писем были отправлены с вымогательским ПО.

Эксперты по безопасности регулярно напоминают пользователям о необходимости остерегаться фишинговых атак, но многие просто не знают, как их распознать, поскольку атаки могут принимать различные формы. «Фишинговые атаки бывают разных форм и направлены на конкретных людей в организации, имеющих доступ к конфиденциальным данным», — объясняет Шалаб Мохан из Area 1 Security.

Пользователи склонны недооценивать действия мошенников. Согласно отчету компании Verizon по кибербезопасности, злоумышленник, отправивший 10 фишинговых писем, имеет 90-процентный шанс поймать одно. Сначала это кажется абсурдным, но только если мы говорим о пользователях в технологической отрасли, а не о пользователях в производстве или образовании. Кроме того, не все фишинговые письма работают одинаково: Некоторые из них — обычные электронные письма, а другие тщательно разработаны для определенного типа людей, и становится все труднее научить пользователей быть осторожными, когда сообщение кажется немного странным.

Давайте рассмотрим различные типы фишинговых атак и способы их обнаружения.

Что такое фишинг

Фишинг — это массовая рассылка электронных писем. Наиболее распространенной формой фишинга является массовая рассылка, когда кто-то отправляет письмо, выдавая себя за другого человека, и пытается обманом заставить получателя совершить какое-либо действие, обычно вход на сайт или загрузку вредоносного ПО. Атаки часто основаны на поддельных электронных письмах, где заголовок письма, поле «От», подделывается, чтобы сообщение выглядело так, будто его отправил человек, которому получатель доверяет.

Что может произойти, если принять фишинговое письмо за настоящее?

- Если вы получите электронное письмо от человека, которого вы якобы знаете, вы можете перейти по опасной ссылке или загрузить файл, содержащий вредоносное ПО. Это может привести к значительному ущербу.

- Если мошенники убедят вас в правдивости их истории, вы, возможно, захотите отправить им деньги. Вы можете потерять много денег таким образом.

- Вы можете отправить им свои финансовые данные или трудовую книжку. Это приведет к потере ваших личных средств или средств компании и, следовательно, к проблемам на работе.

- Мошенники могут завоевать ваше доверие под видом знакомого человека и использовать все, что они могут узнать от вас, чтобы шантажировать вас.

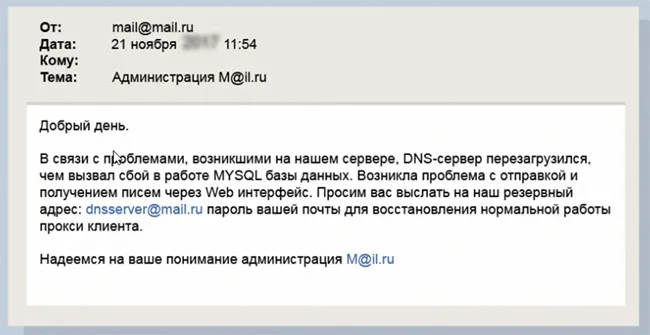

На что стоит обратить внимание

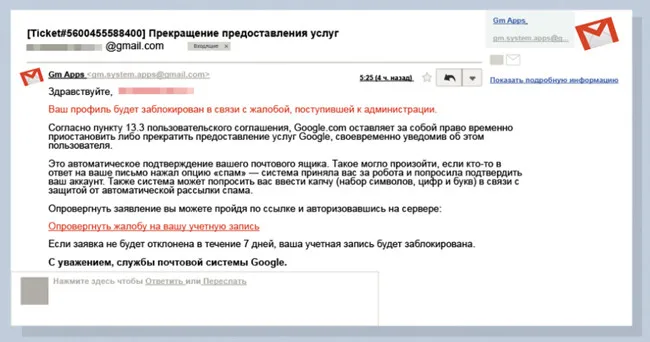

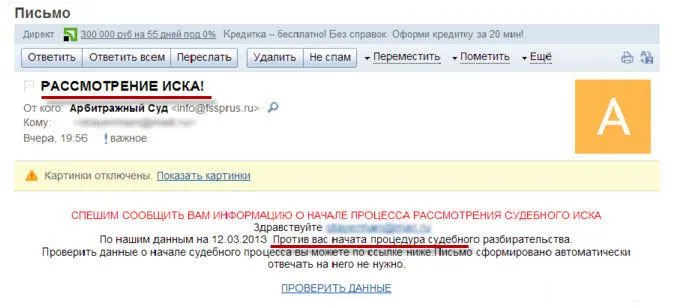

Насторожитесь, если увидите просьбу предоставить ваши данные — в самом письме, по ссылке или любым другим способом. Ни одна из услуг, которыми вы пользуетесь, никогда не попросит вас предоставить ваши данные, поскольку они уже хранятся в системе. С другой стороны, преступники могут отправить письмо, подобное тому, что показано на экране 1.

|

| Экран 1. Пример фишингового письма |

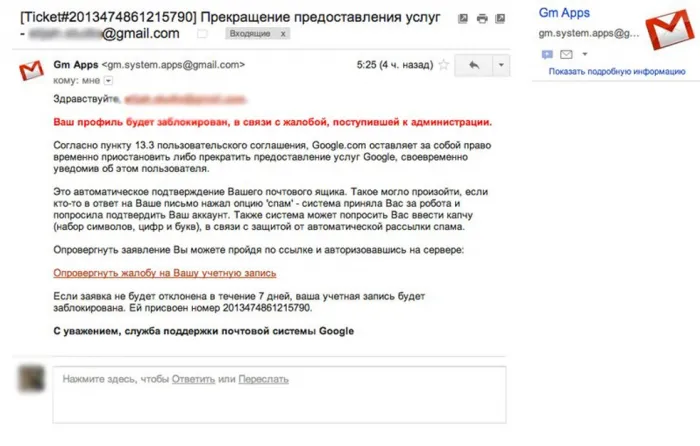

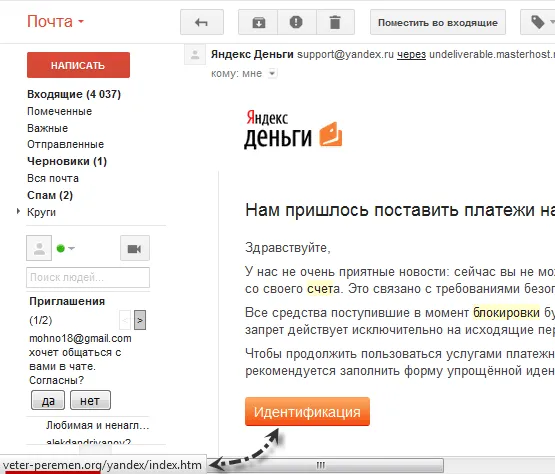

Другой пример электронного фишингового письма можно увидеть на экране 2. Обратите внимание на формулировку текста. В нем прямо говорится, что ваш профиль будет заблокирован, если вы не будете следовать инструкциям в письме. Это манипуляция и явный признак того, что письмо написано мошенниками.

|

| Экран 2: Фишинговое электронное письмо |

Однако фишинговые атаки не всегда выглядят как уведомление о доставке UPS, предупреждение от PayPal о просроченных паролях или письмо от Office 365 о квотах на хранение данных. Некоторые атаки направлены конкретно на организации и частных лиц, в то время как другие используют другие методы, помимо электронной почты.

Злоумышленники рассылают электронные письма пользователям под видом известного бренда: они подделывают адрес, чтобы придать ему официальный вид. Получатель нажимает на ссылку и попадает на поддельный веб-сайт или загружает документ, содержащий вирус.

Что такое фишинг в интернете и как защититься от мошенничества

Фишинг: что это такое? Фишинг — это форма киберпреступности, при которой предпринимаются попытки похитить конфиденциальную информацию (имена пользователей, пароли, номера телефонов, данные кредитных карт) путем массовой рассылки электронных писем от имени официальных сайтов солидных компаний или частных сообщений через различные сервисы. Мошенники обычно заманивают пользователей поддельными уведомлениями от крупных компаний, социальных сетей, поисковых систем, интернет-магазинов, аукционов и доверенных источников (или контактов), таких как государственные учреждения, банки, службы онлайн-платежей, IT-администраторы и сотрудники компаний.

Электронные или фишинговые письма содержат вредоносное вложение или ссылку, нажатие на которую приводит к потенциальному вторжению в компьютер и доступу злоумышленников к личным и финансовым данным пострадавшего пользователя.

Примечание. Термин «фишинг» происходит от слова fishing, которое переводится как «ловля рыбы».

Фишинг в интернете — основные методы

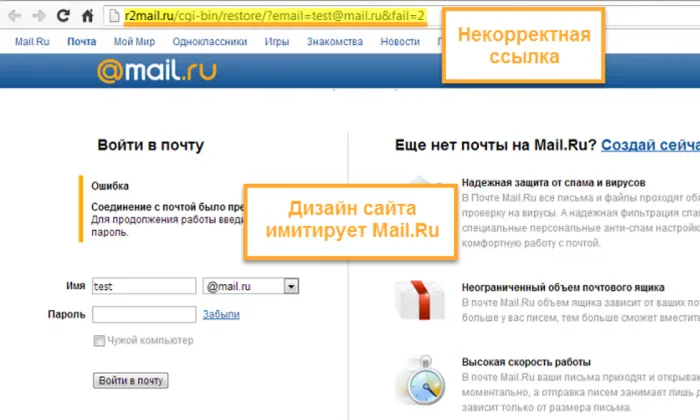

Наиболее распространенные методы фишинга — использование ложных, но очень похожих URL (например, http://www.fakebook.com/ вместо http://www.facebook.com/), поддоменов (http://www.money.example.com/ вместо http://www.example.com/), гиперссылок в теле письма или сообщения, которые ведут на поддельные сайты, визуально идентичные настоящим. Помимо аутентификации в приложениях, клиент перенаправляется на официальный сайт банка, после чего появляется всплывающее окно с фальшивым запросом на получение данных доступа.

Примечания. Современный фишинг не ограничивается размещением ссылок на мошеннические сайты. К другим видам фишинговых афер относятся вишинг и смайлинг. В первом случае они пытаются получить необходимую для атаки информацию (пароль, PIN-код банковской карты) через голосовую связь, во втором — через SMS.

Какую цель преследует фишинг и ч ем он опасен?

После вызова фишинговых страниц появляется окно, в котором потенциальной жертве предлагается ввести личные данные (логин, пароль). Чтобы подчеркнуть необходимость предоставления конфиденциальной информации, сообщение может содержать просьбы «подтвердить аккаунт», «подтвердить платежную информацию», «восстановить пароль», «погасить долг» или другие привлекающие внимание сообщения, призывающие пользователя действовать немедленно.

Когда пользователь вводит данные, запрашиваемые на фишинговом сайте, злоумышленники похищают информацию о счетах и банковских аккаунтах и предоставляют их в свободный доступ для мошеннических целей, что может привести к заметным финансовым потерям для пострадавшего пользователя, а также нанести значительный моральный ущерб.

Фишинговые атаки в основном направлены на финансовые учреждения (банки, биржевые компании, кредитные учреждения) и электронные платежные системы с целью незаконного получения баз данных и конфиденциальной информации о клиентах. Основной целью этого вида мошенничества являются социальные сети (Facebook, Instagram), а также мессенджеры, которые подходят для кражи аккаунтов пользователей и их личных данных.

Аннотация. Первой известной попыткой атаки на финансовые учреждения стал взлом международной платежной системы E-Gold в 2001 году, а к 2004 году этот вид онлайн-мошенничества уже был широко распространен по всему миру и до сих пор представляет значительную угрозу для различных компаний и их клиентов.

Злоумышленники рассылают электронные письма пользователям под видом известного бренда: они подделывают адрес, чтобы придать ему официальный вид. Получатель нажимает на ссылку и попадает на поддельный веб-сайт или загружает документ, содержащий вирус.

Фишинг: объясняем тактику и инструменты

«Фишинг» (способ мошенничества в Интернете) — один из самых эффективных методов, используемых киберпреступниками для кражи ваших учетных данных. Эта техника представляет собой сочетание социальной инженерии и IT-навыков с целью убедить пользователя совершить определенное действие путем качественной маскировки под заслуживающую доверия организацию. Фишинг может использоваться разными способами, и давайте рассмотрим различные подходы и методы защиты от него.

Введение

Давайте сразу договоримся, что основной вектор фишинговой атаки — это вредоносный сайт, ловко маскирующийся (или нет) под легитимный сайт. Это делается с помощью HTML, CSS и Javascript, и результаты вас удивят — часто злоумышленникам удается создать точную копию популярного, безобидного сайта. Следующий шаг — убедить пользователя посетить свой собственный сайт вместо настоящего. Это не так просто, как кажется: существует несколько методов, которые будут описаны далее.

Киберпреступникам также следует помнить, что их сайт не будет обнаружен властями или владельцами сайта, который они пытаются замаскировать под свой собственный. Чтобы избежать обнаружения и охватить как можно большую аудиторию, фишеры в основном используют спам. Спамовые сообщения часто рассылаются через ботнеты, поэтому в таких случаях маловероятно, что виновные будут найдены властями. Часто спамеры имеют базы данных получателей, и им важно знать, клиентом какой организации является тот или иной пользователь, чтобы провести целенаправленную атаку и сделать ее более эффективной.

Инструменты и тактика

У злоумышленников есть различные способы обмануть пользователей, заставив их думать, что они посещают законный веб-сайт. Как правило, спам посылается клиенту компании и содержит гиперссылку, которая якобы ведет на совершенно безобидный сайт, например www.innocentwebsite.com.

Однако гиперссылка ссылается на IP-адрес, а не на доменное имя. Маловероятно, что обычный покупатель заметит это, поэтому хакеры пошли на хитрость. Когда пользователь нажимает на www.innocentwebsite.com, его трафик перенаправляется на вредоносный сайт, идентичный исходной странице.

Установка вредоносной программы

Установка вредоносных программ — еще один вариант действий злоумышленников. Эта программа может присвоить вредоносный IP-адрес безобидному домену, изменив файл hosts. Кроме того, вредоносная программа может использовать уязвимость в браузере жертвы для перенаправления пользователя на вредоносный веб-сайт.

Однако такой сценарий кажется маловероятным, поскольку если хакер установит вредоносное ПО на компьютер жертвы, то нет необходимости прибегать к фишингу. Он также может использовать его как кейлоггер и таким образом собрать все пароли и регистрационные данные жертвы.

Регистрация похожего домена

Другая возможность заключается в том, что злоумышленник вводит доменное имя, похожее на законное, надеясь, что пользователь ошибется при вводе его в браузер. Например, вредоносный сайт может быть зарегистрирован по адресу www.inn0centwebsite.com, поскольку легитимный сайт находится по адресу www.innocentwebsite.com. Если пользователь ошибется, он будет перенаправлен на вредоносный сайт. Киберпреступник также может зашифровать URL-адрес так, чтобы он выглядел идентично настоящему URL-адресу.

Атаки на организации

Очень распространенная фишинговая операция состоит из следующих шагов:

- Сканирование веб-серверов на наличие уязвимостей.

- Взлом уязвимых серверов.

- Установка руткита.

- Загрузка фишингового сайта и средств массового спама.

С этого момента злоумышленник автоматизирует процесс отправки спам-сообщений, которые выглядят легитимными и исходят от настоящего сервера. Эта техника обычно используется организованными киберпреступниками, которые нацелены на большое количество известных организаций, а не на отдельных людей.

Перенаправление портов

Перенаправление портов — очень эффективный вариант для злоумышленников, которые не хотят устанавливать руткиты на взломанные веб-серверы. Уязвимость в сервере может быть использована для установки инструмента перенаправления портов, который прозрачно перенаправляет весь трафик на вредоносный сервер в другой стране. Преступник начинает рассылать спам по электронной почте, пользователи нажимают на ссылку, и все готово.

Первое, на что следует обратить внимание, — это целевая страница и адрес электронной почты, с которого пришло письмо. Интернет-фишеры стараются замаскировать их и сделать как можно более похожими, чтобы пользователь не подумал, что попадает на фишинговый сайт — это и есть основная цель фишинга.

Фишинг

Фишинг — распространенный способ мошенничества в Интернете. Хакеры используют его для получения доступа к конфиденциальным данным других людей: их банковским счетам и реквизитам банковских карт.

Фишинговые аферы действуют по проверенной схеме: они рассылают «приманку» — электронное письмо, сообщение, ссылку на веб-сайт — и пытаются «поймать» пользователя, который им доверяет. Неудивительно, что сам термин происходит от phishing, что является синонимом слова «рыбалка». Замена f на ph является отсылкой к оригинальной форме фишинга или взлома телефонов (phreaking).

Фишинг становится все более популярным с каждым годом. Согласно статистике Google, в 2021 году компания выявила более 2 миллионов фишинговых сайтов, что на 27% больше, чем в 2020 году.

Виды фишинговых атак

Почтовый фишинг

Злоумышленники рассылают электронные письма пользователям под видом известного бренда: они подделывают адрес, чтобы придать ему официальный вид. Получатель нажимает на ссылку и попадает на поддельный веб-сайт или загружает документ, содержащий вирус.

Одним из вариантов фишинга является фишинг клонов. Мошенники выясняют, какими программами и предприятиями вы часто пользуетесь, а затем рассылают электронные письма, выдавая себя за представителей этих брендов.

Пример «фишингового» письма, замаскированного под сообщение безопасности Gmail. При наведении курсора на кнопку «Изменить пароль» появляется фишинговая ссылка. Источник

Целевой фишинг

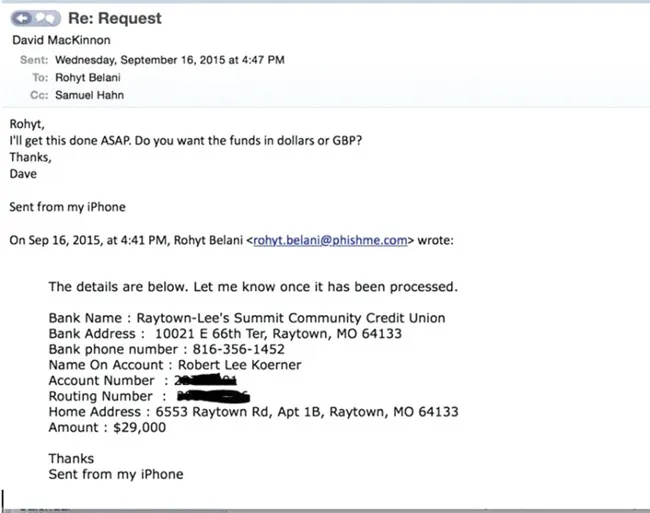

Также называется spear phishing. Мошенники нацеливаются на конкретную компанию, проверяя ряд сотрудников по их аккаунтам в социальных сетях или информации на сайте.

Затем письма этим сотрудникам рассылаются так, как будто они исходят от коллег: используются настоящие имена, должности и номера телефонов сотрудников. Человек считает, что получил внутренний запрос, и следует инструкциям в письме.

В 2020 году американская медицинская компания Elara Caring прекратила утечку данных клиентов на неделю после того, как злоумышленники получили доступ к учетным записям сотрудников и начали рассылать оттуда фишинговые электронные письма. В ходе атаки мошенники похитили информацию о сотнях тысяч пациентов: Имена, даты рождения, банковские реквизиты, номера водительских прав и страховки.

Копьевой фишинг имеет подтип: рассылка. Слово происходит от whailing — «охота на китов». Это целевой фишинг, направленный на руководителей.

Телефонный фишинг

Этот тип атаки делится на две подкатегории: Вишинг и Смишинг.

Голосовой фишинг (вишинг) предполагает общение по телефону. Злоумышленник звонит жертве, оказывает на нее давление и создает ощущение срочности раскрытия конфиденциальной информации.

Мошенники часто выдают себя за сотрудников банка: Они сообщают о кредитных заявках или подозрительных переводах, угрожают заблокировать их, а затем просят сообщить SMS-код или подозрительный перевод.

В результате люди теряют все свои сбережения. В 2020 году, например, мошенники украли у женщины 400 миллионов рублей, обманув ее по голосу.

Смишинг использует вместо телефонных звонков SMS-сообщения с вредоносными ссылками, замаскированными под ваучеры и подарки.

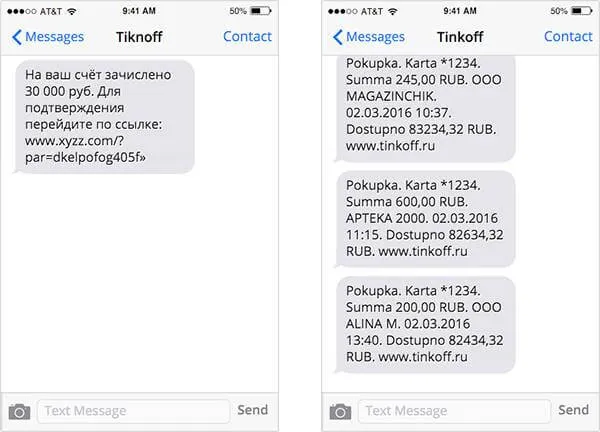

Пример фишингового письма: справа — переписка с реальным банком, слева — мошенники, перепутавшие буквы в названии банка. Источник

CEO-мошенничество

Мошенники используют социальные сети или веб-сайты для поиска информации о руководстве компании, например, о генеральном директоре или главном бухгалтере. Затем они подделывают почтовый ящик и рассылают письма другим сотрудникам на имя руководителя, о котором идет речь.

Известный случай мошенничества со стороны генерального директора произошел в 2015 году, когда финансовый отдел австро-китайской аэрокосмической компании FACC перевел мошенникам 61 миллион долларов по указанию поддельного письма генерального директора.

Фишинг в социальных сетях

Такие мошенники создают фальшивые аккаунты в Instagram*, «ВКонтакте», Facebook* и Twitter. Хакеры выдают себя за человека, знакомого жертве, или за аккаунт известной компании. Они рассылают электронные письма со ссылками на поддельные веб-сайты, запрашивают личную информацию через приложения Facebook* и выделяют изображения, которые завлекают людей посетить сайт.

Как распознать фишинг-атаки и не попасться на удочку

Информируйте и обучайте свой персонал. Ниже приведен список подозрительных «флажков», которые указывают на фишинговое письмо:

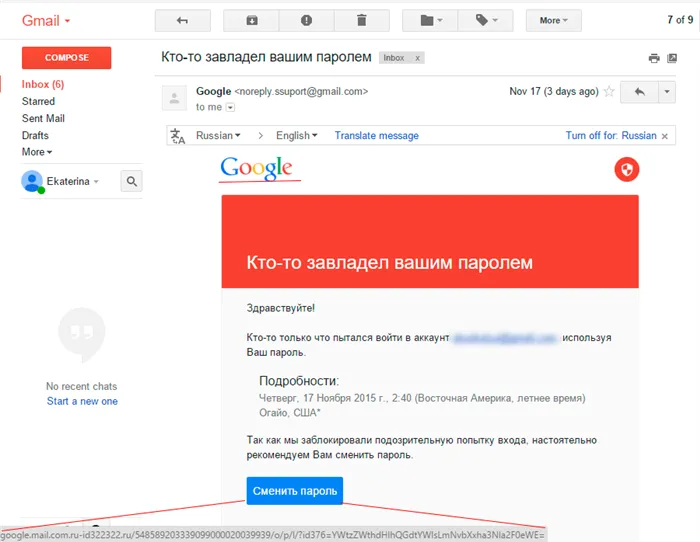

- Электронное письмо создает видимость срочности и вызывает беспокойство.

- Электронное письмо безличностное, отправитель не назван по имени (это может быть не так в случае целенаправленного фишинга).

- Письмо содержит грамматические и орфографические ошибки.

- Письмо исходит от органа или должностного лица, которое не обращалось к вам ранее, или письмо содержит нетипичную просьбу.

- К письму прилагается zip-файл или большое изображение.

- Адрес электронной почты является подозрительным. Например, компания использует адреса типа name@example.com, но письмо приходит с адреса name.example@gmail.com. Или опечатки в имени сотрудника.

- Ссылки вставляются в текст или сокращаются, или при наведении курсора мыши на ссылку появляется другой адрес.

- Отправитель пишет личное письмо, а не профессиональное.

Здесь вы можете узнать, как распознать «фишинговую» страницу электронной почты:

- Веб-адрес написан неправильно: например, appel.com вместо apple.com.

- Веб-адрес http вместо https.

- Адрес имеет неправильный домен верхнего уровня: http — это адрес http или http; например, http — это адрес http; например, http — это неправильный домен. .org вместо .ru.

- Логотип компании низкого качества.

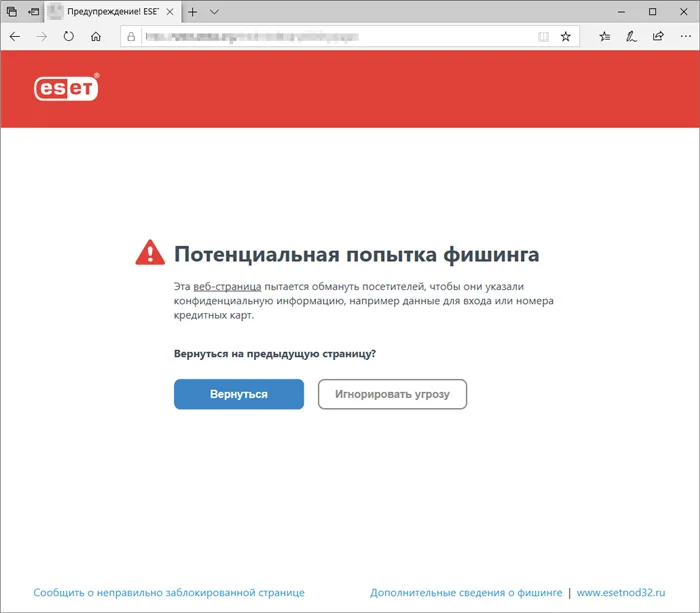

- Браузер предупреждает, что веб-сайт небезопасен.

Подключите двухфакторную аутентификацию. Двухфакторная аутентификация, в дополнение к паролю, обычно требует, чтобы вы

- Введите пароль, полученный по электронной почте, SMS или push-уведомлению,

- чтобы подтвердить подключение на другом устройстве,

- Подтвердите вход в систему, используя биометрические данные — отпечаток пальца или сканирование лица.

Поскольку злоумышленники чаще всего используют имена пользователей и пароли, такая защита личных и бизнес-аккаунтов предотвратит многие попытки кражи данных.

Постоянно обновляйте свое программное обеспечение. Злоумышленники часто используют уязвимости программного обеспечения. Чтобы избежать проблем, регулярно устанавливайте обновления, устраняющие эти уязвимости.

Установите надежную антивирусную программу. Современные антивирусные программы не только проверяют загруженные программы на наличие вредоносного кода, но и могут обнаруживать фишинговые сайты.

Nod32 предупредит вас, если вы попытаетесь посетить фишинговый сайт.

Включите фильтры электронной почты. Фишинговые мошенники часто рассылают массовые письма, которые хороший почтовый фильтр отметит как спам.

Кроме того, киберпреступники часто прячут вредоносный код в активном содержимом PDF-файла или в коде — вы можете настроить свой почтовый клиент или антивирусную службу на проверку таких вложений.

Для разных почтовых клиентов фильтры настроены по-разному. В Gmail, например, можно сразу отметить или удалить подозрительные письма, а в Microsoft Exchange Online — тщательно проверить вложения.

В большинстве случаев фильтры электронной почты можно настроить в настройках программы электронной почты в разделе «Фильтры» или «Правила».

Конечно, такая афера обнаруживается очень быстро, но фишинговые аферы редко работают в долгосрочной перспективе. Их цель — несколько жертв, а что-то другое придумывается позже.

Техника фишинга

Социальная инженерия

Человек всегда реагирует на события, которые для него важны. Поэтому фишеры стараются предупредить пользователя своими действиями и вызвать немедленную реакцию. Например, письмо с темой «для восстановления доступа к вашему банковскому счету…» обычно привлекает внимание пользователя и заставляет его нажать на веб-ссылку для получения дополнительной информации.

Веб-ссылки

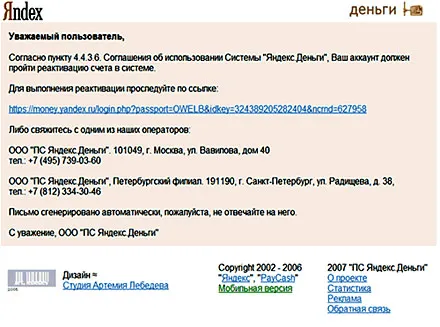

Пример фишингового письма от Яндекс. Деньги, когда кажущаяся подлинной ссылка на веб-сайт ведет на фишинговый веб-сайт

Большинство методов фишинга сводится к маскировке ссылок на поддельные фишинговые сайты под ссылки на настоящие агентства. Адреса с орфографическими ошибками или поддомены часто используются фишерами.

Например, http://www.yourbank.example.com/ выглядит как адрес Yourbank, но на самом деле ведет на фишинговый компонент example.com. Еще один распространенный трюк — использование кажущихся правильными ссылок, которые на самом деле ведут на фишинговый сайт. Например, http://ru.wikipedia.org/wiki/Правда ведет не к статье «True», а к статье «False».

Старый прием — использовать ссылки, содержащие символ «@», который используется для включения в ссылку имени пользователя и пароля.22 Например, ссылка на http://www.google.com@members.tripod.com/ ведет не на www.google.com, а на members.tripod.com от имени пользователя www.google.com. Эта функция отключена в Internet Explorer 23, а Mozilla Firefox 24 и Opera выдают предупреждение и просят подтвердить ссылку. Однако это не отменяет использование в HTML-теге. Значение hrefЭто не мешает вам использовать HTML-тег для тега href, который не идентичен тексту ссылки.

Была обнаружена еще одна проблема, связанная с обработкой браузерами интернационализированных доменных имен: Адреса, визуально идентичные официальным, могут привести на фишинговые страницы.

Обход фильтров

Фишеры часто используют изображения вместо текста, что затрудняет обнаружение фишинговых писем антифишинговыми фильтрами.25 Но эксперты также научились бороться с этим видом фишинга. Например, фильтры в программах электронной почты могут автоматически блокировать изображения, отправленные с адресов, которых нет в адресной книге26. Существуют также технологии, которые могут обрабатывать изображения и сравнивать их с сигнатурами похожих изображений, используемых в спаме и фишинговых аферах 27 .

Веб-сайты

Обман не заканчивается, когда жертва посещает фишинговый сайт. Некоторые фишеры используют JavaScript для изменения адресной строки28. Это делается либо путем размещения изображения с фальшивым URL в верхней части адресной строки, либо путем закрытия настоящей адресной строки и открытия новой с фальшивым URL 29 .

Злоумышленник может использовать уязвимости в скриптах реального сайта 30. Этот вид мошенничества (известный как межсайтовый скриптинг) является наиболее опасным, поскольку пользователь заходит на реальную страницу официального сайта, где все, начиная от веб-адреса и заканчивая сертификатами, выглядит подлинным. Такой фишинг очень трудно обнаружить без специальных знаний. Эта техника была использована против PayPal в 2006 году31 .

Чтобы обойти антифишинговые сканеры, фишеры стали использовать сайты на основе Flash. Такой сайт выглядит реальным, но текст скрыт в мультимедийных объектах32 .

Борьба с фишингом

Существует несколько методов борьбы с фишингом, включая правовые меры и специальные технологии защиты от фишинга.

Обучение пользователей

Один из методов борьбы с фишингом - научить людей отличать фишинг от подделки. Люди могут снизить риск фишинга, немного изменив свое поведение. В случае получения письма с просьбой "проверить" учетную запись (или любого другого распространенного "фишингового" письма) эксперты советуют связаться с компанией, от имени которой отправлено письмо, чтобы проверить его подлинность. Кроме того, эксперты рекомендуют набирать адрес организации в адресной строке браузера, а не использовать гиперссылки в подозрительном сообщении 40 .

Почти все подлинные электронные письма от компаний содержат ссылку на информацию, недоступную для фишеров. Некоторые, например, PayPal, всегда обращаются к своим получателям по имени, а письмо с общим приветствием "Уважаемый клиент PayPal" может быть расценено как попытка фишинга41. Письма из банков и кредитных учреждений часто содержат часть номера счета. Однако последние исследования показали, что люди не различают внешний вид первых цифр счета и последних цифр, а первые цифры могут быть одинаковыми для всех клиентов финансового учреждения. Людям можно сказать, что любое письмо, не содержащее конкретной личной информации, является подозрительным. Однако фишинговые атаки в начале 2006 года все же включали такую личную информацию, поэтому наличие такой информации не гарантирует безопасность сообщения.43 Более того, другое исследование показало, что наличие личной информации существенно не меняет процент успеха фишинговых атак, что говорит о том, что большинство людей не обращают внимания на такие детали.

Рабочая группа по борьбе с фишингом считает, что традиционные методы фишинга скоро выйдут из употребления, так как люди станут более осведомленными о социальной инженерии фишеров45. Эксперты считают, что в будущем наиболее распространенными способами кражи информации будут фарминг и различные вредоносные программы.

Технические методы

Браузеры, предупреждающие об угрозе фишинга

Еще один способ борьбы с фишингом - составить список фишинговых сайтов и затем проверить их. Аналогичная система существует в Internet Explorer, Mozilla Firefox, Google Chrome, Safari и Opera 46 47 48 49. Firefox использует антифишинговую систему Google. Opera использует черные списки PhishTank и GeoTrust, а также списки блокировки GeoTrust. В 2006 году независимое исследование показало, что Firefox обнаруживает фишинговые сайты более эффективно, чем Internet Explorer 50 .

В 2006 году была разработана методика использования специальных служб DNS для фильтрации известных фишинговых писем: этот метод работает с любым браузером 51 и похож на использование файла Hosts для блокировки рекламы.

Усложнение процедуры авторизации

На веб-сайте Bank of America 52 53 пользователям предлагается выбрать личное изображение, и выбранное пользователем изображение отображается в каждой форме ввода пароля. А пользователи банка должны вводить пароль только тогда, когда они видят выбранное изображение. Однако недавнее исследование показало, что отсутствие картинки не мешает большинству пользователей вводить пароль 54 55 .

Борьба с фишингом в почтовых сообщениях

Специальные спам-фильтры могут уменьшить количество фишинговых писем, которые получают пользователи. Этот метод основан на машинном обучении и обработке естественного языка для анализа фишинговых писем 56 57 .

Обычно ссылка в конце письма ведет на вредоносный сайт, где вас просят ввести некоторые данные, которые нужны мошенникам. Это могут быть пароли для аккаунтов в социальных сетях, интернет-магазинов, личных банковских счетов и т.д.

Что такое фишинг и какую цель он преследует

Слово "фишинг" можно услышать очень часто, но мало кто знает, что оно означает, не говоря уже о том, что оно может сделать. Я рекомендую вам прочитать статью до конца и держать нос по ветру.

Фишинг (неологизм от fishing "ловить рыбу, вылавливать рыбу") - это интернет-мошенничество, целью которого является кража конфиденциальной информации у пользователей интернета, например, ссылок, паролей, банковских счетов, данных банковских карт.

Виды фишинга

Электронный фишинг - это рассылка сообщений с использованием технологий: вирусов, троянов, червей, человеческой психологии. Чаще всего сообщение приходит от имени известных брендов, интернет-магазинов, банков, государственных учреждений и т.д.

Онлайн-фишинг - это высококачественная копия интернет-магазина или банка. Те, кто посещает такой сайт, часто даже не подозревают, что находятся в сети мошенников и, несомненно, ввели конфиденциальную информацию.

Комбинация двух вышеупомянутых комбинаций фишинговых афер в Интернете. Это означает, что с помощью сообщений в электронных письмах, например, от банка, вас заманивают на копию веб-сайта банка и предоставляют всю необходимую информацию.

В последние годы фишинг стал включать в себя вишинг (голосовой фишинг по телефону), смайлинг (SMS-фишинг) и фарминг (подмена адреса DNS для перенаправления на поддельный ресурс).

Какую цель преследует такая угроза как фишинг

Фишинг преследует только одну цель: получить конфиденциальные данные, чтобы украсть деньги. Как только вы вводите свои данные на поддельном сайте, деньги снимаются с вашего банковского счета в течение нескольких секунд.

Интернет-мошенники не останавливаются на проверенных методах и постоянно разрабатывают новые способы кражи информации у пользователей. Это связано с тем, что люди быстро учатся распознавать фишинговые сайты и рассылки. Пример фишинга.

Шумиха в Интернете по поводу угрозы фишинга привела к активным дебатам, и люди стали более осторожными при открытии страниц интернет-источников.

Ключевым примером является мошенничество, направленное на пользователей Booking.com. В 2018 году хакеры отправляли пользователям WhatsApp сообщения, через которые получали доступ к их аккаунтам. Узнав данные бронирования, злоумышленники использовали поддельные счета-фактуры, чтобы потребовать оплату за проживание.

Фишинг в России

Согласно исследованиям экспертов, более 30% фишинговых атак в России связаны с распространением вредоносных ссылок, а также рекламы, в которой пользователям предлагается ввести свои логин и пароль в обмен на какой-либо бонус.

Также очень популярны вишинговые аферы (телефонное мошенничество), когда подставной сотрудник банка предлагает бесплатно открыть кредитную карту, для чего ему нужны только данные уже существующей карты. Каждый месяц банк фиксирует около 500 случаев фишинга.

В 2020 году, когда распространился вирус короны, значительно увеличился объем покупок в Интернете. Это стало благодатной почвой для киберпреступников: количество фишинговых сайтов, копирующих страницы интернет-магазинов, увеличилось на 71% и превысило миллион во второй половине 2020 года.

В июле 2020 года произошла крупная фишинговая атака: мошенники рассылали электронные письма от имени IRS и давали инструкции по скачиванию приложения, из которого можно было распечатать документы и подать их в Федеральную налоговую службу. В качестве причины была названа необходимость отчитываться о доходах и расходах. Пользователи, загрузившие приложение, подверглись электронной "фишинговой" атаке: Информация на их компьютерах стала доступна злоумышленникам.

Примеры фишинга

Ниже приведены примеры фишинговых атак, имевших место в реальной жизни.

Пример 1: Накануне "черной пятницы" Светлана получила по электронной почте уведомление о распродаже на популярном рынке. Светлана часто покупает товары через сайт и несколько раз расплачивалась картой. Данные карты хранились на сайте.

Когда Светлана перешла по ссылке в письме, она не заметила ничего подозрительного: сайт выглядел так же, как и всегда. Следует отметить, что фишеры проделали "хорошую работу": На открывшейся странице Светлана увидела категории товаров, которыми она интересовалась ранее. Другими словами, преступники обладали навыками контекстной рекламы.

Увидев, что нужный ей товар (женский пуховик) стоит на 30% дешевле, чем раньше, Светлана, не задумываясь, оформила заказ и перешла на страницу оформления заказа. Деньги были списаны со счета, а затем, к удивлению Светланы, страница обновилась (мошенники перенаправили пользователя на настоящий сайт).

В разделе "Мои заказы" Светлана не нашла новых записей. Подумав, что это сбой в Интернете, она выключила компьютер. Уже на следующий день она забеспокоилась, когда не получила никаких писем о новых заказах (в прошлом она всегда получала их), а ссылка, которую она использовала накануне, оказалась неактивной.

Когда Света зашла на сайт, она не обнаружила ни новых заказов, ни платежей, как и вчера. Однако с карты была списана сумма в 12 000 рупий.

Следует отметить, что обращаться в банк в данном случае было бессмысленно: никто не крал данные карты Светы, она сама перевела деньги. Что касается того, что получательница оказалась мошенницей, то ей следовало быть осторожной и не открывать ссылки в письме. Посмотрев историю операций на своем личном банковском счете в Интернете, Светлана также обнаружила, что перевела деньги на электронный кошелек. Разумеется, она не получила квитанцию.

Когда она изучила текст вредоносного письма, то обнаружила, что ссылка была написана неправильно (некоторые буквы были написаны задом наперед).

Пример 2. Во время поездки за границу Илья пользовался сетью Wi-Fi в отеле. Когда он отправился на прогулку с семьей в город и ему понадобилось воспользоваться интернетом (он получил срочное сообщение с работы, чтобы сделать срочный платеж), я пошла в кафетерий, чтобы сделать заказ, и обнаружила, что сеть wifi открыта. Зайдя на страницу интернет-банкинга, Илья ввел свое имя пользователя и пароль, которые были перехвачены фишинговыми мошенниками.

К счастью, у этой истории был счастливый конец, так как Илья использовал двухфакторную аутентификацию. Получив SMS с подтверждением транзакции на сумму, которая не совпадала с той, что должна была быть отправлена, Илья немедленно позвонил в банк и заблокировал карту.

Заключение

С фишингом нужно бороться, но вряд ли его удастся победить в ближайшем будущем. На это есть несколько причин.

Во-первых, всегда найдутся доверчивые, неопытные пользователи. В основном это пожилые люди, дети и люди, которые никогда не сталкивались с фишингом.

Другая причина заключается в том, что фишеры следят за последними технологическими достижениями и разрабатывают программное обеспечение, которое адаптируется к новейшим системам защиты данных.

Кроме того, всегда были и будут люди, продающие базы данных и научные достижения. Поэтому фишинг сейчас гораздо опаснее, чем, например, похищение кошелька.

Наказание за информационное мошенничество составляет до двух лет и до пяти лет, если преступление совершено группой лиц.

Если вы уже стали жертвой фишинговой атаки: Отправлять кому-либо данные своей банковской карты, включая CVV-код, или пароль своей платежной системы - немедленно свяжитесь со своим банком. Я также рекомендую не отправлять деньги в непрозрачные платежные системы и обезличенные электронные кошельки.