В этом потоке клиент взаимодействует с владельцем ресурса через пользовательский агент (браузер). Агент пользователя должен уметь обрабатывать HTTP-перенаправления, иначе владелец ресурса не сможет связаться с сервером авторизации и вернуться с гранта.

Что такое OAuth 2.0

OAuth 2 или «Открытая авторизация» — это стандарт, разработанный для того, чтобы позволить веб-сайту или приложению получить доступ к ресурсам, размещенным другими веб-приложениями. Выпущенный в 2012 году, он заменил версию 1.0 и в настоящее время является отраслевым стандартом для электронной авторизации. OAuth 2.0 разрешает доступ к ресурсам, работающим от имени пользователя, и ограничивает действия клиентских приложений на них. Пользовательские данные не передаются.

OAuth 2.0 — это протокол авторизации; его не следует путать с протоколом аутентификации. Он служит средством предоставления доступа к ряду ресурсов (удаленным API или пользовательским данным).

OAuth 2.0 использует токены (это данные, представляющие авторизацию доступа для конечного пользователя). OAuth 2.0 не определяет конкретный формат маркера. Однако часто используется формат JSON Web Token (JWT), который позволяет эмитентам включать данные в сам токен. Кроме того, токены могут иметь ограниченный срок действия по соображениям безопасности.

Роли OAuth2.0

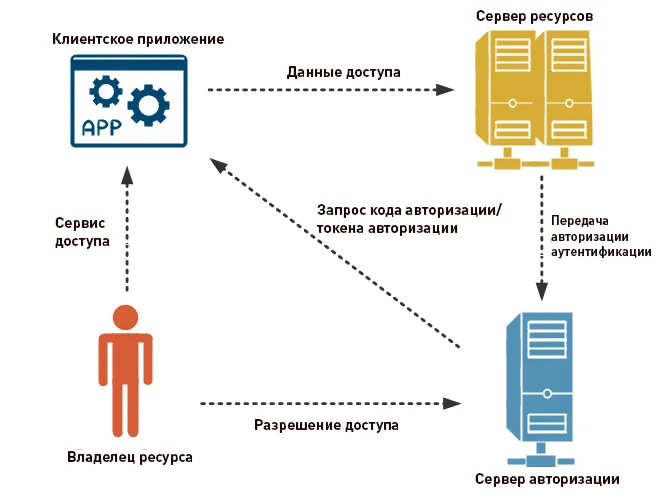

Роли являются частью основной спецификации системы авторизации OAuth2.0. Они определяют ключевые элементы системы OAuth 2.0 и распределяются следующим образом:

- Владелец ресурса : пользователь или система, которая владеет защищенными данными и может предоставлять к ним доступ.

- Клиент : Это система, которой требуется доступ к защищенным ресурсам. Чтобы его получить, Клиент должен иметь соответствующий Тoкен.

- Сервер авторизации : сервер, который получает запросы от Клиента на получение токенов и выдает их после успешной аутентификации, а также согласия владельца. Здесь присутствуют две конечные точки: точка авторизации, которая обрабатывает интерактивную аутентификацию и согласие пользователя, и точка токена, которая участвует во взаимодействии между машинами.

- Сервер ресурсов : сервер, который защищает ресурсы пользователя и получает запросы на доступ от клиента. Он принимает и проверяет токен, после чего возвращает соответствующие ресурсы.

Области действия OAuth 2.0

Домены используются для точного определения того, к каким ресурсам можно получить доступ. Допустимые значения домена и ресурсы, на которые он ссылается, зависят от сервера.

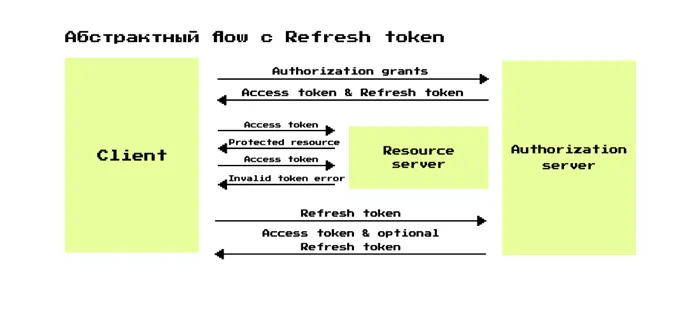

Возвращать токен непосредственно владельцу после успешного соединения с сервером OAuth 2 небезопасно. Вместо этого возвращается токен, который затем обменивается на токен. Кроме того, сервер может выдать маркер обновления. В отличие от токенов доступа, токены обновления обычно имеют длительный срок действия. По истечении срока действия они могут быть заменены на новые. По этой причине их следует хранить в безопасном месте.

Oauth 2.0 — что это такое?

Давайте представим типичную ситуацию: Вы открываете веб-сайт, выбираете поставщика данных и конкретную учетную запись, которую будете использовать, даете разрешение на использование данных (если необходимо) и приступаете к работе от имени владельца этой учетной записи. Вам не нужно запоминать пароль или тратить время на утомительный процесс регистрации — все делается в несколько кликов.

Разумеется, у вас должна быть учетная запись у выбранного вами провайдера.

Термин «провайдер» относится к службе, которая хранит данные пользователя и, с разрешения пользователя, предоставляет сторонним службам (клиентам) безопасный доступ к этим данным. Приложение, желающее получить данные пользователя, является клиентом.

В качестве примера взята форма входа/регистрации на Aliexpress. В этом случае форма содержит выбор из нескольких провайдеров — Google, Facebook, Вконтакте и Twitter.

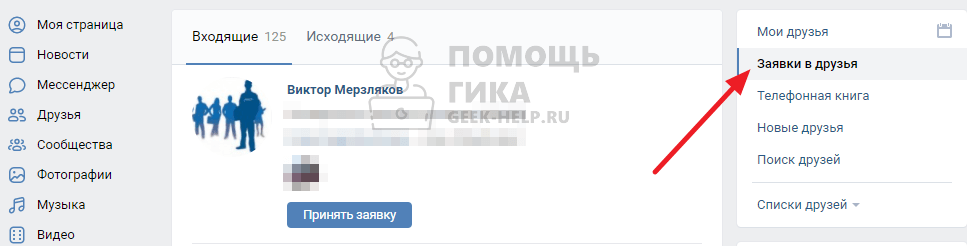

Вы нажимаете на «Войти через Facebook» или «Войти через Google», переходите на страницу выбора аккаунта и выбираете свой аккаунт.

Спецификация OAuth 2.0 определяет протокол авторизации, который обеспечивает клиентам безопасный доступ к ресурсам пользователя в службе провайдера. При таком подходе пользователю не нужно вводить пароль за пределами сервиса провайдера: Весь процесс сводится к нажатию кнопки «Я согласен получить доступ к …». Идея заключается в том, что пользователь может аутентифицироваться в других службах с помощью хорошо защищенной учетной записи, не раскрывая свой пароль.

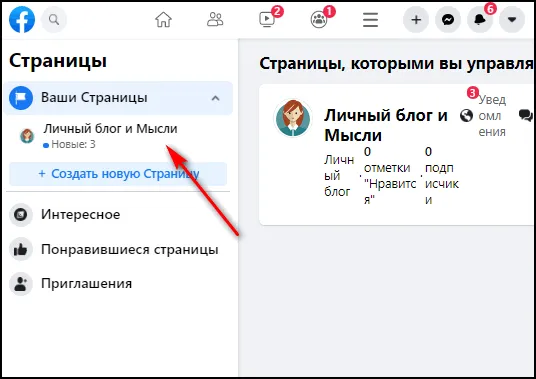

В отличие от OpenID, OAuth 2.0 также может быть использован для аутентификации. То есть, он позволяет назначить права на действия, которые клиент сервиса может выполнять от имени владельца счета. В то же время сам владелец может вообще не участвовать в процессе выполнения действий после авторизации, например, билетный сервис сам создает событие в календаре пользователя или игра размещает на его стене в Facebook сообщение об очередном выигранном трофее.

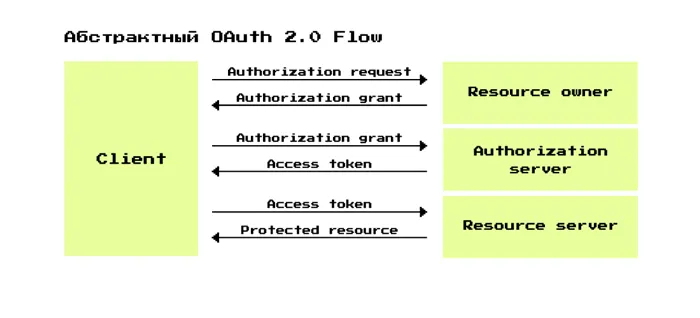

Общая схема OAuth 2.0 :

- Клиент запрашивает авторизацию у владельца ресурса.

- Клиент получает грант авторизации.

- Клиент запрашивает токен доступа путем аутентификации с помощью сервера авторизации и предоставление гранта авторизации.

- Сервер авторизации аутентифицирует клиента, проверяя грант авторизации и, если он действителен, выдает токен доступа (access token) и рефреш токен (refresh token).

- Клиент запрашивает защищенный ресурс у провайдера и аутентифицируется, представляя токен доступа.

- Провайдер проверяет токен доступа и, если он действителен, обслуживает запрос.

Таким образом, мы видим, что конечной целью является получение доступа и ваучеров на продление. Затем клиент взаимодействует с поставщиком данных до тех пор, пока не истечет срок действия маркера доступа. Затем, чтобы восстановить доступ к данным поставщика данных, клиент должен использовать маркер продления и отправить запрос на создание новой пары маркер доступа/маркер продления.

Зачем вообще нужен refresh токен?

Представьте себе ситуацию, когда кто-то завладевает вашим маркером доступа и получает доступ к вашим защищенным данным. Именно поэтому ваучеры имеют срок действия. Токены доступа обычно имеют срок действия от нескольких секунд до нескольких дней, в то время как токены обновления имеют более длительный срок действия. Злоумышленник имеет доступ к данным до тех пор, пока не истечет срок действия маркера доступа. Предположим, что кто-то также получил маркер обновления и использовал его раньше вас, дав ему новый маркер доступа. В этом случае вы не сможете получить данные от провайдера, но чтобы решить эту проблему, вам нужно просто продолжать входить в систему и все! Все старые токены будут признаны недействительными или удалены (зависит от реализации). После этого процесса вы получаете новые жетоны доступа/продления и можете спокойно продолжать свою работу, пока злодей со старыми жетонами будет совать свой нос в игру.

Преимущества протокола OAuth 2.0 заключаются в следующем:

- Обращение к ресурсам происходит по HTTP/HTTPS с указанием токена в заголовках. Это позволяет использовать OAuth практически в любых решения: мобильных и десктоп приложениях, сайтах, и даже в плагинах для браузеров.

- Возможность авторизации пользователя.

- Популярность — большинство компаний используют его в своих API.

- Простота реализации и большое количество “литературы”.

- Наличие готовых решений, которые можно изменять под свои нужды.

- Нет единого установленного формата, вследствие чего на каждый сервис нужно иметь отдельную реализацию.

- При аутентификации иногда приходится делать дополнительные запросы для получения даже минимальной информации о пользователе. Решается использованием jwt токена, но далеко не все сервисы его поддерживают.

- При краже токена у злоумышленника на какое-то время появляется доступ к защищенным данным. Для минимизации данного варианта можно используют токен с подписью.

Реализацию подхода OAuth 2.0 на php можно найти на GitHub в нескольких популярных пакетах:

Немного о JWT

JSON Web Token — открытый стандарт для создания токена в формате JSON. Такой токен состоит из трех частей, разделенных точками: Заголовок, полезная нагрузка и подпись. Первые две части представлены в формате json и дополнительно закодированы. Заголовок имеет обязательный ключ, alg

Грант — это данные, которые представляют собой успешную авторизацию клиента владельцем ресурса и используются клиентом для получения маркера доступа.

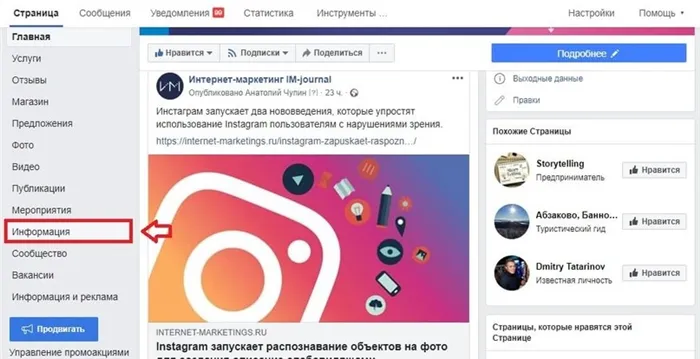

Например, когда мы аутентифицируемся где-либо с помощью Google, перед глазами появляется уведомление. В нем говорится, что служба хочет получить доступ к данным о вас или ваших ресурсах (отображается запрашиваемый маркер области видимости). Это уведомление называется «Экран согласия».

Как только мы нажимаем кнопку «OK», база данных обновляется данными, которые этот пользователь указал для доступа к данной услуге. Клиент получает идентификатор успешной аутентификации, например, строку, связанную с данными в базе данных.

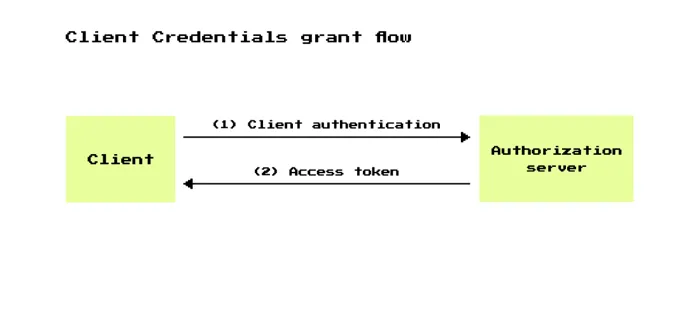

Существует 4 + 1 тип администрации - Тип администрации:=Имеет самый простой процесс, который похож на обычную аутентификацию в любой службе. Для этого используются учетные данные клиента, т.е. идентификатор клиента и секрет клиента - аналогично логину и паролю пользователя. Поскольку для аутентификации требуется секрет клиента, который должен храниться соответствующим образом, этот поток может использоваться только конфиденциальными клиентами.;Система проста: клиент аутентифицирует себя на сервере авторизации, передавая идентификатор клиента и секрет клиента. Он получает маркер доступа, с помощью которого он может получить доступ к услуге.='';Этот поток необходим, когда клиент пытается получить доступ к своим собственным ресурсам или ресурсам, предварительно согласованным с сервером авторизации. Например, службе A необходимо время от времени обращаться к службе B, чтобы обновить информацию о количестве пиццерий в сети.='';Согласно текущим рекомендациям по безопасности, описанным в данном RFC, этот поток вообще не рекомендуется из-за очевидных проблем безопасности.=\Владелец ресурса отправляет клиенту свое имя пользователя и пароль, например, через формы для клиента. Клиент, в свою очередь, использует его для получения маркера доступа (и, по желанию, маркера обновления).("%s.%s",В этой статье я опустил многие детали, чтобы сохранить наиболее важные вещи как можно более простыми и понятными. Например, типы запросов, тип и формат, в котором должны передаваться параметры, символы, которые следует использовать в качестве значений для(Система проста: клиент аутентифицирует себя на сервере авторизации, передавая идентификатор клиента и секрет клиента. Он получает маркер доступа, с помощью которого он может получить доступ к услуге.),В этой статье я опустил многие детали, чтобы сохранить наиболее важные вещи как можно более простыми и понятными. Например, типы запросов, тип и формат, в котором должны передаваться параметры, символы, которые следует использовать в качестве значений для(Этот поток необходим, когда клиент пытается получить доступ к своим собственным ресурсам или ресурсам, предварительно согласованным с сервером авторизации. Например, службе A необходимо время от времени обращаться к службе B, чтобы обновить информацию о количестве пиццерий в сети.));Чтобы получить токен, отправьте POST-запрос с полученным кодом авторизации=POST https://auth.server/oauth/token grant_type=authorisation_code& code=AUTH_CODE& redirect_uri=REDIRECT_URI& client_id=CLIENT_ID& client_secret=CLIENT_SECRET(Приложения SPA работают полностью в браузере после загрузки кода приложения с сервера. Код полностью доступен со стороны браузера, что означает, что никакие конфиденциальные данные, пароли, парольные фразы и т.д. не могут быть сохранены. Использование Secret невозможно. Поток авторизации основан на потоке кода авторизации, но с добавлением динамически генерируемых секретов для каждого запроса. Также известен как расширение PKCE.,Согласно текущим рекомендациям по безопасности, описанным в данном RFC, этот поток вообще не рекомендуется из-за очевидных проблем безопасности.,Существует 4 + 1 тип администрации - Тип администрации:);p>ol>Например, строка code_verifier=\Владелец ресурса отправляет клиенту свое имя пользователя и пароль, например, через формы для клиента. Клиент, в свою очередь, использует его для получения маркера доступа (и, по желанию, маркера обновления).("%s.%s.%s",В этой статье я опустил многие детали, чтобы сохранить наиболее важные вещи как можно более простыми и понятными. Например, типы запросов, тип и формат, в котором должны передаваться параметры, символы, которые следует использовать в качестве значений для(Система проста: клиент аутентифицирует себя на сервере авторизации, передавая идентификатор клиента и секрет клиента. Он получает маркер доступа, с помощью которого он может получить доступ к услуге.),В этой статье я опустил многие детали, чтобы сохранить наиболее важные вещи как можно более простыми и понятными. Например, типы запросов, тип и формат, в котором должны передаваться параметры, символы, которые следует использовать в качестве значений для(Этот поток необходим, когда клиент пытается получить доступ к своим собственным ресурсам или ресурсам, предварительно согласованным с сервером авторизации. Например, службе A необходимо время от времени обращаться к службе B, чтобы обновить информацию о количестве пиццерий в сети.),В этой статье я опустил многие детали, чтобы сохранить наиболее важные вещи как можно более простыми и понятными. Например, типы запросов, тип и формат, в котором должны передаваться параметры, символы, которые следует использовать в качестве значений для(Чтобы получить токен, отправьте POST-запрос с полученным кодом авторизации));

После того, как личность государства будет проверена, токен может быть запрошен.

Что такое grant?

Теперь отправьте POST-запрос с кодом авторизации, но добавьте в параметры секрет PKCE, который мы создали ранее

POST https://auth.server/oauth/token grant_type=authorisation_code& code=AUTH_CODE& redirect_uri=REDIRECT_URI& client_id=CLIENT_ID& code_verifier=CODE_VERIFIER

Здесь CODE_VERIFIER — это секрет, который мы создали в начале. Сервер преобразует CODE_VERIFIER в хэш и сравнивает его с ранее отправленным кодом.

Как и браузерные приложения, мобильные приложения не могут гарантировать конфиденциальность и одновременно сохранять секретность приложения. Поэтому безопасное использование секрета невозможно.

- Authorization code — используется для confedencial клиентов — web-сервисов.

- Client credentials — используется для confedential клиентов, которые запрашивают доступ к своим ресурсам или ресурсам, заранее согласованным с сервером авторизации.

- Implicit — использовался public-клиентами, которые умеют работать с redirection URI (например, для браузерных и мобильных приложений), но был вытеснен authorization code grant с PKCE (Proof Key for Code Exchange — дополнительная проверка, позволяющая убедиться, что token получит тот же сервис, что его и запрашивал. Прочитать подробнее — RFC 7636).

- Resource owner password credentials. В RFC 6819, посвящённому безопасности в OAuth 2.0, данный тип grant считается ненадёжным. Если раньше его разрешалось использовать только для миграции сервисов на OAuth 2.0, то в данный момент его не разрешено использовать совсем.

- Device authorization (добавлен в RFC 8628) – используется для авторизации устройств, которые могут не иметь веб-браузеров, но могут работать через интернет. Например, это консольные приложения, умные устройства или Smart TV.

Client credentials grant flow

Сайт

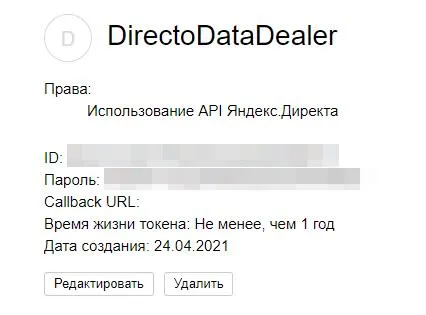

Бум! Все готово, отправьте его на рассмотрение. После прохождения картина выглядит следующим образом:

Существует 2 способа получения API-токена: вручную и автоматически.

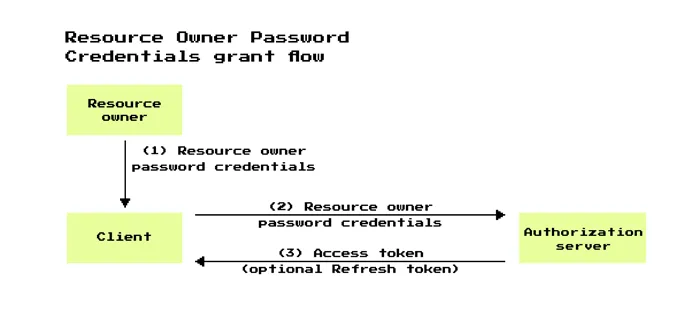

Resource owner password credentials flow

Поскольку мы не пишем приложение, которым будут пользоваться десятки авторизованных пользователей, нам достаточно ручного получения токенов. Теперь нам просто нужно сделать запрос для получения «API-токена», который мы будем использовать в нашем приложении. Для этого:

Хорошо, мы готовы к тестовому запросу, начнем?

Вместо вывода

Запросим ли мы список текущих кампаний в кабинете?

# запустить запрос response = requests.requests.post(url, json=body, headers=headers) # получить список кампаний campaigns = response.json()’result»campaigns’ # print for campaigns in campaigns: print(campaign) # вызвать функцию и получить список кампаний, изменить входные данные get_campaigns(‘YOUR LOGIN’, ‘TOKEN’)

Полезные вещи, которые можно узнать:

- RFC OAuth 2.0

- RFC OAuth 2.0 Device Grant

- RFC Proof Key for Code Exchange by OAuth Public Clients

- Security best current practice

- OAuth community site

- OAuth community site — list all documents about OAuth 2.0

Web Server Apps

Авторизация

- response_code=code — указывает, что сервер должен вернуть код авторизации

- client_id — идентификатор приложения, которое мы создали в сервисе

- redirect_uri — URL куда направить пользователя после завершения авторизации

- scope — область доступа

- state — случайная строка

- code — код авторизации

- state — строка из запроса авторизации

Получение токена доступа

- grant_type=authorization_code — тип

- code=AUTH_CODE — код, полученный от сервера авторизации

- redirect_uri=REDIRECT_URI — должен соответствовать URI указанному в настройка приложения в сервисе

- client_id=CLIENT_ID — идентификатор приложения в сервисе

- client_secret=CLIENT_SECRET — так как запрос отправляется на стороне сервере, можем включить секрет

Single-Page Apps (SPA)

Авторизация

- response_type=code — сервер должен возвратить код авторизации

- client_id — ID приложения

- redirect_uri — адрес перенаправления

- scope — область доступа

- state — случайная строка для проверки запроса

- code_challenge — хеш, основанный на случайной строке, временный секрет

- code_challenge_method — метод хеширования

Получение токена доступа

Мобильные приложения

Авторизация

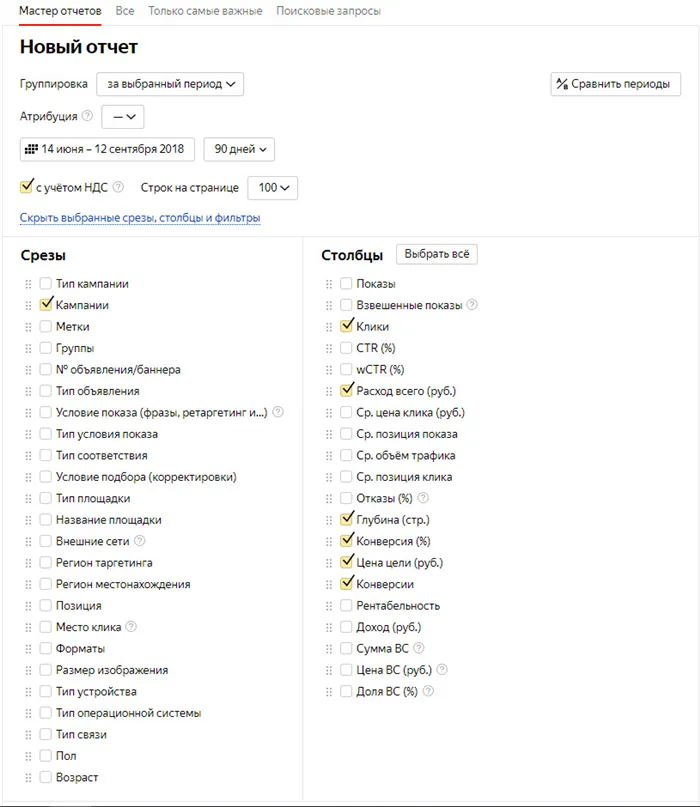

Регистрируем приложение в Яндекс.Директ API

- Название приложения*: DirectDataDealer

- Описание приложения: Необязательное. Но я всё таки напишу: Приложение для проброса данных в системы сквозной аналитики

- Иконка приложения: Необязательное.

- Ссылка на сайт приложения: Необязательное.

- Платформы: Веб-сервисы и в поле Callback Url жмем Подставить URL для разработки.

- Доступы* : Яндекс.Директ ->Использование API Яндекс.Директа

Создаем заявку на доступ к Яндекс.Директ API

- Введите application_id или выберите из списка * : В дропменю выбираем наше приложение в моём случае это DirectDataDealer.

- Укажите один или несколько контактов, по которым с вами быстро сможет связаться служба поддержки *: Пишем ваш мейл.

- Данные о компании: Скорее всего у вас или у вашего клиента уже есть сайт, в моем случае Akulshin.ru и https://akulshin.ru/

- Выберите утверждение, которое лучше всего описывает специфику вашей работы. Вы: * Я прямой рекламодатель, а вы?

- Технические данные о приложении: Язык программирования — Python, протокол — Json, версия библиотек — 3.8. В примерах из моих статьей используются именно эти версии.

- Для примера успешной работы приложения, укажите один или несколько логинов в Директе, для которых оно используется *: Абсурд, если вы регистрируете своё первое приложение, то просто укажите текущий логин в Яндексе.

- Для чего предназначено приложение *: В моем случае это — Синхронизировать рекламные материалы с данными внутренних систем (товары, деньги, отчетность)

- Основные функции приложения*: Получение статистики и отчетов

- Какие новые возможности работы с Директом дает ваше приложение пользователям?*: Я написал, что «Агрегирую данные в сквозной аналитике и предикторе. Получение статистики Яндекс.Директ и её дальнейшая обработка.»

- Опишите схему взаимодействия вашего приложения с Директом*: Программа запускается автоматически 2 раза в сутки, в основном используем метод «AccountManagement» и сервис Campaign для получения статистики, далее передаем в базу, где обрабатываем.

- Спецификации, скриншоты интерфейса * : Либо нарисуйте блок-схему обработки данных, либо как я заскриньте IDE, пусть какому-нибудь модеру из Яндекса станет за вас стыдно.

- По возможности предоставьте нам демо-доступ к программе: Игнорируем этот пункт

Получаем OAuth-токен Яндекс.Директ:

- Открываем новую вкладку в браузере и вводим в адресную строку https://oauth.yandex.ru/authorize?response_type=token&client_id= Идентификатор приложения берем отсюда:

- Переходим по ссылке https://oauth.yandex.ru/

- Жмем на наше приложение, DirectoDataDealer, в моем случае.

- И копируем из поля ID: 78d2c09*************efbc6a64f6e

- Вставляем ID вместе, жмем Enter

- О чудо, перед нами явился наш Auth-токен

Тестовый запрос для проверки работы Яндекс.Директ API:

import requests def get_campaigns(login, token): # адрес для отправки json-запросов url = 'https://api.direct.yandex.com/json/v5/campaigns' # заголовки headers = # тело запроса body =, # Критерий отбора кампаний. Для получения всех кампаний должен быть пустым "FieldNames": "Id", "Name" # Имена параметров, которые требуется получить.>>

- Регистрация приложения Яндекс.Директ API: https://yandex.ru/dev/direct/doc/dg/concepts/register.html

- Заявка на доступ к API: https://yandex.ru/dev/direct/doc/dg/concepts/register.html#request