Двухфакторная аутентификация считается мощным средством защиты учетных записей в Интернете. Узнайте, как он работает и почему вы должны его использовать.

Двухфакторная аутентификация что это простыми словами

Двухфакторная аутентификация — это способ защиты учетных записей от неправомерного использования. Впервые он был установлен на устройстве iOS. Сегодня его можно использовать для любого счета. В этой статье мы подробно рассмотрим, что это за инструмент и как его можно использовать.

Instagram (Инстаграм) и Facebook (Фейсбук), упомянутые в статье, принадлежат компании «Мета», которая признана экстремистской организацией и запрещена в Российской Федерации.

Содержание:

- Двухфакторная аутентификация: что это простыми словами;

- Какие объекты нуждаются в усложненной защите;

- Виды двухфакторной аутентификации;

- Преимущества и недостатки двухэтапной верификации;

- Как запустить двухфакторную аутентификацию;

- Отключение двухфакторной защиты на устройствах Apple и Андроид;

- Как злоумышленники обходят даже двухступенчатую защиту.

Двухфакторная аутентификация: что это простыми словами

Двухфакторная аутентификация используется для идентификации пользователя, который пытается открыть свой онлайн-счет. Этот инструмент представляет собой защиту, состоящую из двух уровней: логин и пароль, а также код, который поставляется с мобильным телефоном.

Данные первого уровня безопасности должны быть сохранены. Второй уровень отправляется один раз на номер мобильного телефона или в приложение безопасности.

Поэтому пользователь, использующий двухэтапную защиту учетной записи, ожидает высокого уровня защиты от взлома. Помимо SMS, вторым защитным барьером может быть запрос биометрических данных: Распознавание лиц, сканирование отпечатков пальцев.

Несмотря на развитие методов защиты учетных записей, пароль и логин всегда будут оставаться парой. Сегодня эти данные являются обязательными при регистрации аккаунтов в различных сервисах.

Какие объекты нуждаются в усложненной защите

Как мы уже говорили, двухфакторная или (двухэтапная) аутентификация усложняет доступ к учетным записям. Злоумышленникам будет трудно преодолеть два блокирующих слоя при попытке проникновения. Этот метод защиты необходим для:

- служебных аккаунтов в социальных сетях;

- личных кабинетов в государственных сервисах (госуслуги, пенсионный фонд, кабинет страхователя);

- электронной почты;

- мессенджеров (WhatsApp,Telegram, Viber);

- игр;

- приложений банка (интернет или СМС-банкинг) и прочих профилей, в которых хранится конфиденциальная информация.

Учетные записи смартфонов на операционных системах iOS и Android также требуют двухфакторной аутентификации. Сервисы Google и Apple допускают такие настройки.

Побочное замечание. Если вы являетесь владельцем веб-сайта и боитесь потерять свой аккаунт, мы рекомендуем вам усилить защиту.

Что такое двухфакторная аутентификация?

Ключевое слово здесь — фактор. Всего их четыре:

- знание чего-либо — например, логина, пароля, ключа, кодовой фразы, любой другой секретной информации, которая задаётся при создании профиля;

- обладание чем-либо — например, аппаратным токеном или смартфоном с приложением, генерирующим коды;

- нахождение в конкретном месте — для определения используется, например, IP-адрес пользователя или радио-метка;

- обладание некими биологическими особенностями — например, сканирование отпечатка пальца или радужной оболочки глаза.

Двухфакторная аутентификация последовательно использует два фактора.

Например, у меня есть аккаунт Yandex, в настройках которого включена двухфакторная аутентификация. Для входа в систему на новом устройстве требуется два фактора:

- Я знаю логин.

- Я обладаю смартфоном с приложением Яндекс.Ключ, которое генерирует коды для авторизации.

Существуют и другие приложения для генерации паролей: Google Authenticator, Microsoft Authenticator, LastPass Authenticator. Но все они решают одну проблему: они выступают в качестве второго фактора авторизации пользователя.

Вместо смартфона с приложением можно также использовать аппаратный токен. Подключение осуществляется через USB, Bluetooth или NFC. Ό

Протокол FIDO U2F поддерживается Google Chrome, Mozilla Firefox, Microsoft Edge и Opera. Safari не предлагает поддержку по умолчанию, но ее можно добавить с помощью расширения, которое можно загрузить с GitHub.

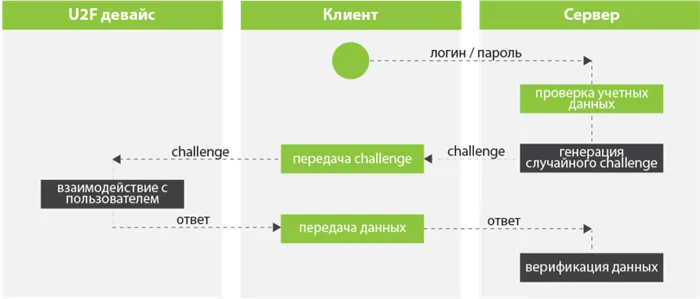

Схема взаимодействия с клиентом U2F

Отпечаток пальца, радужная оболочка глаза и сканирование местоположения аналогичны. Чтобы второй фактор работал, необходима поддержка служб и устройств, через которые пользователь пытается пройти аутентификацию.

- Подключение к устройству аппаратного токена.

- Ввод логина и пароля на сервисе.

- Нажатие на физическую кнопку на токене или другое действие для подтверждения присутствия пользователя за компьютером.

- Сверка открытого и закрытого ключей.

- Успешная авторизация в случае совместимости ключей.

С двухэтапной аутентификацией ситуация намного проще. Допустим, вы вводите пароль и получаете код подтверждения по SMS. Есть два этапа, но один из них — это знание.

Двухэтапная аутентификация используется, например, в Telegram. Когда вы авторизуетесь на новом устройстве, вы получаете код подтверждения в чате (если у вас есть доступ к учетной записи на другом устройстве) или по SMS. Это первый шаг. После того как вы активировали двухэтапную аутентификацию в настройках безопасности, вам остается только ввести пароль, который вы создали сами. Опять же, есть два этапа, но один из них — это знание.

Вопрос об определении типа аутентификации может быть предметом дискуссии. Например, существует мнение, что подтверждение личности с помощью кода в SMS является фактором владения SIM-картой, на которую отправляется сообщение. Поэтому стоит говорить о двухфакторной аутентификации, даже если она крайне слаба, поскольку SIM-карту можно легко перевыпустить, а номер телефона подделать.

Что такое двухэтапная аутентификация?

Корни этого спора, вероятно, уходят в те времена, когда отправка кода через SMS действительно считалась вторым фактором проверки. Однако эта практика уходит в прошлое. В 2016 году Национальный институт стандартов и технологий США уже рекомендовал отказаться от использования SMS в 2FA из-за высокого риска нарушения безопасности. В качестве альтернативы были предложены приложения для генерации кода и аппаратные токены.

Однако некоторые агентства по-прежнему называют SMS в качестве второго фактора. GitHub, например, предлагает два варианта двухфакторной аутентификации: генерация ключа в приложении и отправка кода в сообщении. Обратная ситуация: Google называет все дополнительные методы безопасности двухэтапной аутентификацией, включая использование аппаратного токена и генерацию кода внутри приложения.

Двухфакторную и двухэтапную аутентификации путают, потому что на практике грань очень тонкая

Однако такие разногласия возникают только в спорах между людьми, которым небезразлична информационная безопасность. Разработчикам просто нужно помнить, что SMS-аутентификация — это слабая защита, и по возможности добавить поддержку более сильных агентов. Обычным пользователям не нужно знать разницу между двухэтапной и двухфакторной аутентификацией.

Вы читали статью? Проверьте это сами!

Вот некоторые из основных сервисов и социальных сетей, которые предлагают эту функцию: Facebook, Gmail, Twitter, LinkedIn, Steam. Их разработчики предлагают выбор между SMS-аутентификацией, списком одноразовых паролей, Google Authenticator и т.д. Instagram недавно ввел 2FA для защиты всех ваших фотографий.

Однако здесь есть интересный момент. Стоит помнить, что двухфакторная аутентификация добавляет еще один шаг к процессу аутентификации, который, в зависимости от приложения, может привести как к незначительным (или вообще отсутствующим) трудностям при входе в систему, так и к значительным проблемам.

В большинстве случаев отношение к ней зависит от терпения и желания пользователя повысить безопасность своего аккаунта. предложил Фентон: «2FA — хорошая вещь, но она может усложнить жизнь пользователям. Поэтому имеет смысл использовать его только в тех случаях, когда подключение осуществляется с неизвестного устройства.

Где применяется 2FA

Двухфакторная аутентификация не является панацеей, но она может значительно повысить безопасность аккаунта при минимальных усилиях. Усложнение жизни занудам — это всегда хорошо, поэтому 2FA можно и нужно использовать.

Многие компании, включая организации высокотехнологичного, финансового и страхового секторов, крупные банки и организации государственного сектора, независимые экспертные организации и исследовательские компании, сегодня полагаются на методы защиты, основанные на процедурах многофакторной аутентификации.

Оберхайде отмечает, что многие пользователи, которые скептически относились к двухфакторной аутентификации, быстро поняли, что это не так уж и сложно. Сегодня 2FA переживает бум, а любую популярную технологию гораздо легче усовершенствовать. Несмотря на имеющиеся проблемы, у нее светлое будущее.

P.S. Кстати, недавно мы ввели двухфакторную аутентификацию для повышения безопасности вашей учетной записи 1cloud. После активации этого метода пользователю придется ввести не только адрес электронной почты и пароль, но и уникальный код, который он получит по SMS для входа в центр управления.

Что ждет 2FA