Критические инфраструктуры — это набор информационных систем и телекоммуникационных сетей, которые важны для функционирования ключевых секторов правительства и общества: Промышленность, здравоохранение, транспорт, энергетика и коммунальное хозяйство.

У нас кибератака. Что делать?

Количество кибератак стремительно растет: если раньше это были десятки в месяц, то сегодня это тысячи инцидентов за одну неделю: KasperskyКасперскийколичество DDoS-атак на российские организации увеличилось в 8 раз. В то же время недавнийНедавний опросSearchInform сообщает, что из 900 опрошенных организаций 95% ограничиваются антивирусом, когда речь идет о защите от кибератак. В такой обстановке вероятность столкнуться с инцидентом, связанным с CP, гораздо выше, чем можно подумать. Поэтому стоит отбросить сомнения типа «кому нужна наша информация» и заранее подумать о том, что делать, если инцидент уже произошел.

Наиболее очевидный: мониторинг событий безопасности антивируса и брандмауэра. Кроме того, стоит обратить внимание на следующие моменты.

- Запуск ПО, неразрешенного к установке или запуску пользователям. Пример: если вы видите, что от имени учетной записи бухгалтера открыта сессия в powershell.exe\cmd.exe, это повод для беспокойства.

- Неизвестный сетевой трафик. Пример: обращения узлов к несуществующим dns-серверам.

- Активная деятельность пользователя в нерабочее время.

- Подозрительная загруженность систем. Пример: аномальная загруженность процессора.

- Подозрительные изменения в реестре. Пример: добавление программ в автозагрузку.

- Сообщения о критической системной ошибке и перезагрузка систем. Это может свидетельствовать о попытках атаки на информационную систему компании.

- Аномальная работа с файлами и программами. Пример: появление зашифрованных файлов или установка стороннего ПО, копирование файлов на внешние носители.

- Подозрительное изменение настроек операционной системы, антивирусного и прикладного ПО. Пример: отключение антивируса на рабочем месте.

- Неизвестная активность на электронной почте. Пример: здесь все просто – спам.

- Аномалии в журналах авторизации. Пример: многократные попытки ввода неверных паролей.

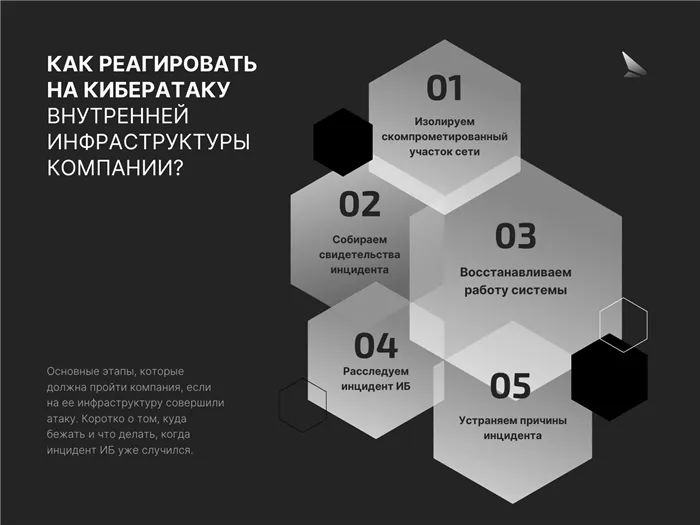

Обнаружили кибератаку. Что дальше?

Во-первых, определите приоритеты. Для этого необходимо оценить степень критичности информационных ресурсов и технических активов, подверженных риску: критическая, высокая, средняя или низкая. Серьезность ущерба определяет время, необходимое для расследования, и скорость принятия решений.

Один важный момент: после обнаружения кибератаки никогда не следует отключать систему от сети, поскольку это может привести к потере ценных показателей для расследования и сбою системы при запуске.

Теперь перейдем непосредственно к борьбе с кибератакой.

Шаг 1: Изолируйте область сети, подверженную риску.

Во-первых, важно минимизировать количество незащищенных инфраструктур и ограничить дальнейшее проникновение злоумышленников через сеть.

- Перенастроить правила на маршрутизирующем оборудовании (в случае вирусной атаки лучше сделать это так, чтобы остался доступ в интернет, а возможность добраться до других машин в локальной сети – нет. Это нужно, чтобы предотвратить самоуничтожение вредоносного ПО и всех следов, которые оно может оставить);

- Настроить правила на уровне межсетевого экрана операционной системы;

- Отключить сетевой кабель;

- Физически разорвать кабель (например, перерезать ножом, такой радикальный способ уместен, если нет быстрого доступа к портам технических средств; возможно, сервер находится в запертом на ключ шкафу).

Шаг 2: Соберите доказательства происшествия

На этом этапе важно собрать как можно больше информации о состоянии инфраструктуры, создать отчет о происшествии и записать все данные. Таким образом, вы сможете использовать его в качестве юридического доказательства для преследования злоумышленников.

Что вам нужно собрать?

- Журналы событий безопасности установленных средств защиты информации. Это возможно, только если в них было настроено логирование событий.

- Журналы событий операционной системы (лог-файлы, даты создания\модификации файлов). Это нужно, чтобы понять, какие действия в системе были совершены и в какое время: попытки авторизации, запуск приложений и изменение файлов.

- Дампы оперативной памяти, swap-раздела или pagefile.sys. Позволяет зафиксировать состояние системы в момент инцидента, чтобы можно было проанализировать его, пока система восстанавливается. Если вредоносная программа исполняется, не копируя себя на скомпрометированную систему, эти данные станут единственным доступным источником для расследования инцидента. Если же в систему проник вирус-шифровальщик, из оперативной памяти можно вытащить ключи шифрования для восстановления данных. Кроме того, дамп оперативной памяти покажет, какие действия совершал сотрудник в момент инцидента, это поможет доказать факт утечки данных.

- Трафик маршрутизаторов и коммутационного оборудования. Эта информация пригодится для определения источника инцидента, уязвимостей, через которые удалось атаковать инфраструктуру, и вектора распространения. В случае утечки, по логам трафика можно понять, какие файлы похитили.

- Посекторная копия физического диска. Полная копия диска компьютера со всеми журналами, пользовательскими и системными файлами – это возможность восстановить удаленные данные и изучить все связанные с потенциальным вредоносом файлы.

Теперь на практике

Конечно, мы не будем ждать, пока у вас произойдет инцидент, чтобы опробовать все эти шаги на практике. Давайте рассмотрим готовый пример для лучшего понимания

Инцидент: В систему проник вредоносный файл.

Шаг 1: Изолируйте скомпрометированный сегмент сети.

Изолируйте взломанное техническое устройство от локальной сети, сохранив при этом доступ в Интернет, установив либо брандмауэр, либо какое-либо коммутационное оборудование. В операционных системах семейства Windows это можно сделать с помощью команды

Во-вторых. Скопируйте протоколы. Для операционных систем семейства Windows мы поступаем следующим образом:

Если вы не можете сохранить журналы таким образом, вы можете просто скопировать все файлы из папки «C:/Windows/System32/winevt/Logs».

В-третьих. Сохраните файлы журналов "SYSTEM", "SOFTWARE", "SAM", "SECURITY" из папки "\Windows\System32\config" и файл "NTUSER.DAT" из исходной папки "\Users\".В-четвертых, сохраните настроенные расширения браузера. Их местонахождение:

Для операционной системы семейства Linux достаточно сохранить файлы в каталоге «/var/logs». Скопируйте систему и последние/измененные файлы.

Шаг 3: Восстановление работы системы

В случае удаления данных:

В случае шифрования данных:

- Запускаем программу «Просмотр событий» (win+r, «eventvwr.msc»).

- Выбираем необходимый журнал и нажимаем кнопку «Сохранить все события как…» в окне «Действия».

Шаг 4: Расследование инцидента.

Соберите все сохраненные данные и обратитесь в стороннюю компанию для расследования инцидента.

Шаг 5: Устранение причин инцидента.

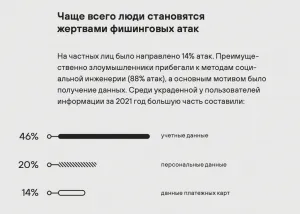

По данным исследования, проведенного «Лабораторией Касперского» совместно с B2B International, средний российский пользователь теряет в результате кибератаки 80 долларов, а каждый девятый пострадавший теряет в результате такого кибермошенничества более 1000 долларов. В качестве причины потери 21 % пострадавших указали, что хакеры украли деньги, получив доступ к данным платежных сервисов. Еще 19 % попали в ловушку мошенников и ввели свои данные на поддельном сайте. А 10 % пользователей считают, что их имена пользователей или пароли были похищены вредоносным ПО.

Кроме того, в течение года пользователи довольно часто сталкивались с таким явлением, как взлом их аккаунтов в Интернете: Электронная почта, сайты социальных сетей и т.д. — об этом сообщили 26% респондентов в России. Опасность таких инцидентов заключается не только в том, что взломанные учетные записи используются злоумышленниками для рассылки спама и вредоносных ссылок, но и в том, что они могут легко привести к финансовым потерям. Например, в почтовом ящике можно найти логины и пароли для доступа к платежным сервисам и интернет-магазинам, полученные при регистрации или восстановлении.

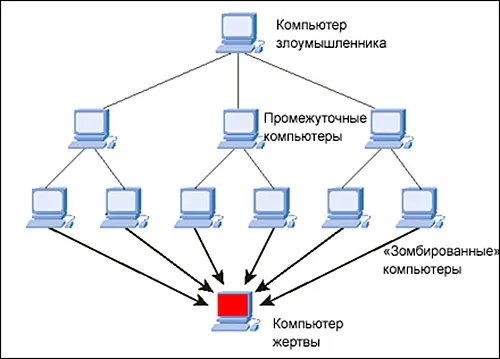

Распределенные сетевые атаки часто называют распределенными атаками типа «отказ в обслуживании» (DDoS). Успех этого типа атак зависит от ограничений пропускной способности, которая является одной из характеристик любого сетевого ресурса, например, инфраструктуры, поддерживающей корпоративный веб-сайт. При DDoS-атаке на веб-ресурс посылается большое количество запросов, чтобы исчерпать его вычислительные мощности и нарушить нормальную работу.

- Самостоятельно восстанавливаем удаленные данные с помощью специальных программ.

- Делаем посекторный образ диска и отдаем на восстановление в специализированную лабораторию. Это пункт для тех, кто потерял информацию высокого уровня критичности.

- Восстанавливаем резервные копии, если они есть.

Сетевые ресурсы (например, веб-серверы) всегда имеют ограничение на количество одновременных запросов. Помимо ограничения пропускной способности сервера, канал, по которому сервер связывается с Интернетом, также имеет диапазон

- Обращаемся в компанию по разработке антивирусного ПО, которая может предоставить инструменты для противодействия конкретному виду шифровальщика. Если данные возможно восстановить, то скорее всего такая компания может предоставить дешифратор для файлов.

- При расследовании инцидента есть вероятность, что эксперты смогут помочь с дешифрованием файлов, если процесс реагирования на инцидент был последовательным и никакие данные не уничтожены.

Киберпреступники часто создают зомби-сеть из зараженных компьютеров для отправки чрезвычайно большого количества запросов к ресурсу. Поскольку преступники могут полностью контролировать действия отдельных зараженных компьютеров-зомби, совокупный масштаб такой атаки может оказаться непомерно большим для пострадавших интернет-ресурсов.

С начала до середины 2000-х годов этот вид преступной деятельности был довольно распространен. Однако количество успешных DDoS-атак уменьшилось, скорее всего, по следующим причинам:

В отличие от массовых атак компьютерных вирусов (цель которых — заразить как можно больше компьютеров), целевые атаки используют совершенно иной подход. Целевые атаки могут быть направлены на заражение сети конкретной компании или организации, или даже отдельного сервера в сетевой инфраструктуре организации, для которого может быть написана специальная троянская программа.

- обновление ПО до актуальной версии;

- обновление групповых политик на контроллере домена.

Кибератаки и их жертвы

Киберпреступники часто нападают на компании, которые обрабатывают или хранят информацию, которую преступники могут использовать в своих интересах. Наиболее распространенными целевыми атаками являются:

Поскольку крупные компании (которые обычно становятся объектом атак вредоносных программ) часто имеют высокий уровень IT-безопасности, киберпреступникам могут понадобиться особенно сложные методы. Поскольку большинство компаний имеют брандмауэры и другие средства защиты от внешних атак, преступник может попытаться проникнуть внутрь компании.

Распределенные сетевые атаки / DDoS

Каждый год количество кибер-атак увеличивается. Дополнительным фактором роста стало обнаружение некоторых опасных уязвимостей в платформе Java, которые злоумышленники использовали в кибератаках. Популярность банковских троянцев и других программ для сбора финансовых данных объясняется тем, что киберпреступники могут использовать их для быстрого получения незаконных доходов. В то же время количество методов, используемых киберпреступниками, растет с каждым месяцем, и уже нет уверенности в том, что только бдительность может уберечь человека от них.

Принцип действия DDoS-атак

С сайта kaspersky.ru

- формирование ответа на запросы происходит значительно медленнее обычного,

- некоторые или даже все запросы пользователей могут быть оставлены без ответа.

По данным Red Canary, в 2021 году ransomware станет самым популярным средством кибератак на предприятия. Он шифрует файлы и данные таким образом, что они становятся недоступными. Затем злоумышленники требуют выкуп за восстановление доступа и расшифровку данных.

Проведение DDoS-атаки с помощью ботнета

DoS-атака — это действие, осуществляемое хакерами с целью полного отключения сетевого ресурса. Для этого злоумышленники перегружают пропускную способность системы, одновременно отправляя большое количество запросов, которые сеть не может обработать.

Характер современных DDoS-угроз

Одной из форм такой атаки является взлом программного обеспечения с открытым исходным кодом. Такое программное обеспечение распространяется бесплатно — вы можете изучить его код, изменить его и затем использовать в своих целях.

- полицейские расследования, которые привели к арестам преступников во многих странах мира;

- успешные технические контрмеры против DDoS-атак.

Целевые атаки

Самый популярный тип атак — против частных пользователей. Для этого используется рассылка, веб-сайт или личное сообщение, замаскированное под ресурсы известного бренда. С помощью этого инструмента злоумышленники собирают данные и пароли, чтобы затем использовать их для взлома банковских счетов, учетных записей в играх и приложениях или целых корпоративных систем.

На кого нацелены атаки?

Согласно интерактивной карте, составленной Check Point Research (CPR), хакеры чаще всего атакуют сектор образования, государственные учреждения, интернет-провайдеров (ISP) и поставщиков управляемых услуг (MSP). Финансовый сектор, который кажется наиболее очевидной мишенью для киберпреступников, на самом деле реже подвергается кибератакам.

- Банки. Преступники атакуют серверы или банковскую сеть, чтобы получить доступ к данным и осуществить незаконный перевод средств с банковских счетов пользователей.

- Биллинговые компании (например, телефонные операторы). Когда для атаки выбирается биллинговая компания, преступники пытаются получить доступ к учетным записям пользователей или украсть ценную информацию, такую как клиентские базы данных, финансовую информацию или технические данные.

Обход корпоративной системы безопасности

CPR отмечает, что к 2021 году каждая 61 компания в мире будет еженедельно страдать от вымогательства ransomware. Все остальные предприятия подвержены риску стать жертвой хакеров и средств распространения вредоносных программ.

- Фишинг. Сотрудники невольно могут помочь преступнику, ответив на фишинговое электронное письмо. Оно может выглядеть как сообщение из ИТ-отдела компании, они предлагают сотруднику в целях тестирования ввести свой пароль доступа к корпоративной системе.

- Использование фальшивых персональных данных. В некоторых случаях преступники могут использовать личную информацию, собранную на веб-сайтах социальных сетей, чтобы выдать себя за одного из коллег сотрудника. В таком случае фишинговый запрос имени пользователя и пароля выглядит так, как если бы он действительно был отправлен коллегой. Это помогает запрашивать у сотрудников их пароли, не вызывая подозрения.

Украденную информацию легко продать: либо тому, у кого она была украдена, либо в даркнете. Когда компания оказывается под угрозой, преступники обычно действуют по одному из следующих сценариев:

Целью киберпреступников являются и обычные люди. Преступники используют актуальные проблемы для совершения мошенничества. Например, активно использовалась тема вакцинации и QR-коды.

Программы-шпионы, DDoS-атаки, шифровальщики: инструменты и методы киберпреступников

Шифровальщики, или программы-вымогатели

В этом случае киберпреступники наносят ущерб инфраструктуре отдельных компаний, городов или даже стран или собирают стратегически важную информацию.

- В подборке самых громких кибервзломов и утечек 2021 года от компании Positive Technologies фигурируют несколько крупных атак с использованием шифровальщиков. В их числе — взлом информационной системы трубопровода Colonial Pipeline в США, медицинской компании Memorial Health System и крупнейшего мирового поставщика мяса JBS Foods. Во всех этих случаях работа компаний была парализована и вымогатели получили выкуп: $4,4 млн, 400,8 млн, $11 млн соответственно.

DoS- и DDoS-атаки

Эти атаки осуществляются по инициативе конкурентов. Их целью является получение ценных данных, нанесение ущерба репутации компании, получение доступа к ее инфраструктуре, получение рычагов давления или сбор информации об интересующем их лице или организации.

В государственном секторе существуют различные инструменты для кибератак, включая программное обеспечение с открытым исходным кодом. Они используются не только в корыстных или идеологических целях, но и в образовательных. Системы также взламываются в развлекательных целях, но даже в этом случае атака считается преступлением.

Читать далее

- С конца февраля 2022 года Сбербанк круглосуточно подвергается DDoS-атакам. В марте, согласно исследованию «Лаборатории Касперского», число DDoS-атак на российские организации выросло в 8 раз по сравнению с тем же периодом 2021 года, а их средняя продолжительность превысила 29,5 часов. Самый долгий инцидент длился 145 часов — больше шести суток.

Атака на цепочку поставок

Когда: 2020.

Кто или что подверглось атаке: личные данные пользователей Facebook.

- В марте 2022 года Интерфакс сообщил о перебоях в работе сайтов федеральных ведомств. По данным пресс-службы Минцифры РФ, хакеры взломали приложение для сбора статистики, которое загружается на сайты госорганов с внешнего ресурса.

Фишинг

Что случилось:

Образование, госуправление и провайдеры IT-услуг: кто в зоне риска

В марте 2020 года британская компания Comparitech сообщила, что данные более чем 267 миллионов пользователей Facebook были утечены 13 миллионов раз. В марте 2017 года стало известно, что данные 267 миллионов пользователей Facebook были скомпрометированы. Было установлено, что 267 миллионов данных поступили из Соединенных Штатов.

В августе 2020 года эксперты DarkNet Data Leakage & Breach Intelligence (DLBI) обнаружили личные данные 150 миллионов пользователей Facebook, Instagram и LinkedIn 15. На этот раз данные были похищены с сервера в США, принадлежащего китайской компании Shenzhen Benniao Social Technology (socialarks.com). 16. продает рекламу и продвижение в социальных сетях.

Киберопасность: какие цели преследуют преступники

Деньги

Повреждения: После первых утечек Федеральная торговая комиссия США оштрафовала Facebook на рекордную сумму в 5 миллиардов долларов17. После первых обвинений против Facebook в США был наложен штраф в размере 5 миллионов долларов.

- продают доступ к системе предприятия на чёрном рынке;

- пытаются вывести деньги, подделывая платёжные поручения;

- крадут данные и продают их на чёрном рынке;

- шантажируют компанию;

- шифруют данные, чтобы получить от компании выкуп за восстановление доступа к ним.

В сентябре 2020 года киберпреступники взломали базу данных Vastaamo, одного из крупнейших центров психотерапии в Финляндии 19. Они похитили личные данные десятков тысяч пациентов, включая записи сеансов с психотерапевтами. В обмен на данные хакеры потребовали выкуп в размере 200-540 евро с каждого пациента и 450 000 евро (около 40 миллионов рублей) с самого центра 20. Правительство Финляндии созвало экстренное совещание с участием министра обороны. Однако преступники так и не были пойманы, а данные пациентов попали в даркнет 21.

- В ноябре 2021 года издание «Секрет фирмы» опубликовало расследование о том, как в России возник рынок поддельных QR-кодов о вакцинации. Как выяснили журналисты, первые объявления о продаже появились ещё в июне того же года. К осени QR-коды стали применять шире, из-за чего подделок стало ещё больше.

- В марте 2022 года Коммерсант сообщил, что в даркнете появились данные более 100 тыс. карт российских банков. После этого злоумышленники массово пытались списать деньги со счетов россиян.

Вывод из строя инфраструктуры

Когда: Июль 2020 года.

- В 2010 году произошла крупнейшая кибератака на IT-инфраструктуру атомной отрасли Ирана: она затронула более 200 тыс. компьютеров и систем управления производством в стране. По данным New York Times, атаку инициировали спецслужбы Израиля и США. Этот инцидент положил начало масштабным кибератакам на иранскую ядерную программу.

- В июне 2021 года хакеры взломали личные почты и аккаунты в соцсетях более ста членов бывшего и нынешнего правительства. В результате этой атаки произошла массовая утечка конфиденциальных данных чиновников.

Кибершпионаж

Кто или что подверглось нападению: Twitter-аккаунты Билла Гейтса, Илона Маска, Барака Обамы, Джеффа Безоса, Канье Уэста и других известных людей в США.

- В мае 2022 года специалисты компании Cybereason сообщили, что китайская киберпреступная группировка Winnti за несколько лет похитила сотни гигабайт информации у более чем 30 организаций по всему миру. Большая часть этих данных — интеллектуальная собственность и коммерческие тайны.

Обучение и развлечение

Что случилось:

- Будущие специалисты по кибербезопасности и белые хакеры тоже тренируются на практике, взламывая IT-инфраструктуру. Но их атаки должны быть санкционированы и согласованы, иначе они ничем не отличаются от обычного хакерского взлома.

Кибер- безопасность

Во взломанных профилях злоумышленники просили людей отправить биткоины на специальный криптовалютный кошелек 22 от имени американских знаменитостей, политиков и бизнесменов. При каждом переводе они обещали вернуть вдвое большую сумму. Корпоративные счета Apple и Uber также пострадали.

- Изучите российские и международные отраслевые стандарты в информационной безопасности

- Научитесь выстраивать безопасность инфраструктуры, проводить полный цикл работ по установке, развёртыванию, настройке и использованию DLP-систем

- Начнёте расследовать инциденты на киберполигоне компании «Инфосистемы Джет»

Взлом Facebook — самая громкая утечка данных из соцсети

Киберпреступники зарабатывают деньги в основном за счет взлома. Украденные данные могут быть проданы конкурентам или получены от владельца за выкуп. Более крупные вторжения обычно осуществляются по заказу, что также приносит злоумышленникам доход.

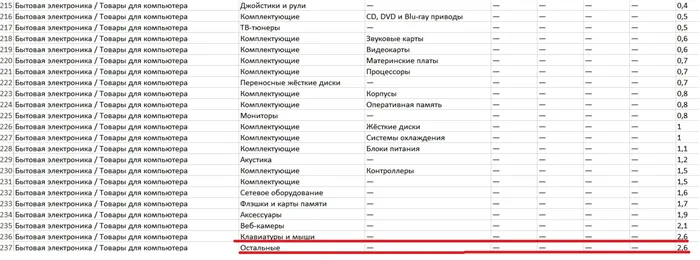

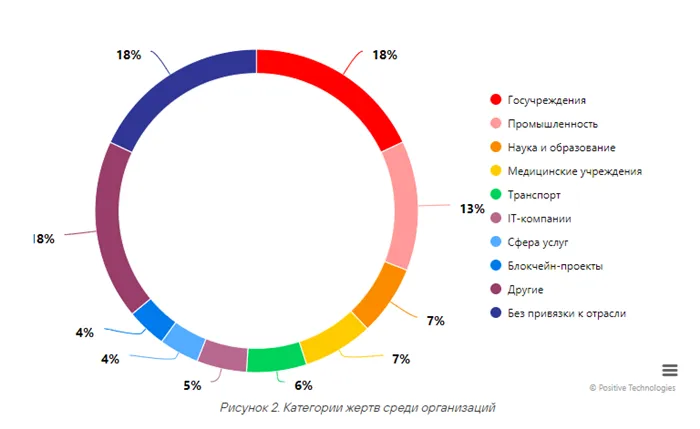

Вот статистика по категориям жертв хакерских атак:

Удивительно, но именно правительственные учреждения больше всего страдают от действий киберпреступников. Кажется, что эти агентства должны иметь самую надежную защиту от киберпреступлений. К сожалению, современные методы взлома настолько сложны, что практически невозможно разработать на 100% эффективную и универсальную систему защиты данных.

Специалисты по кибербезопасности имеют 3 профессиональных уровня: Младший, средний, старший.

Junior — любой ИТ-специалист, прошедший соответствующее обучение и компетентный в следующих областях:

Middle — опытный специалист, обладающий обширными знаниями младшего звена и способный анализировать безопасность систем организации.

Психическая кибератака: взлом клиники в Финляндии

Обязанности, выполняемые специалистом:

Senior — старший эксперт по безопасности. Требования к младшим:

Защитите свой бизнес от нежелательных сообщений — подключите Calltouch Anti-Fraud, чтобы ваши сотрудники не тратили время на нецелевые звонки. Служба автоматически обнаруживает такие звонки и помечает их как «сомнительные». Источники мошенничества можно увидеть в системных отчетах.

Удивительно, но именно правительственные учреждения больше всего страдают от действий киберпреступников. Кажется, что эти агентства должны иметь самую надежную защиту от киберпреступлений. К сожалению, современные методы взлома настолько сложны, что практически невозможно разработать на 100% эффективную и универсальную систему защиты данных.

Чтобы обеспечить кибербезопасность, необходимо придерживаться следующих правил

Цели киберпреступников

Специалист по кибербезопасности: чем он занимается и что должен знать

- устройство операционных систем;

- принципы маршрутизации, IP-адресации, ISO/OSI, TCP/IP;

- администрирование Active Directory (управление пользовательскими правами);

- настройка защиты Windows и работы антивирусных программ;

- настройка баз данных MySQL и Apache2, Rsyslog и Auditd, PostgreSQL и nginx.

- защита персональных данных, коммерческих тайн и других конфиденциальных сведений;

- борьба с кибератаками;

- выявление уязвимостей и их устранение.

- знание соответствующего законодательства и нормативной базы;

- знание международных стандартов тестирования: NIST SP800-115, WASC, OSSTMM, OWASP;

- владение языками программирования и знание профильного софта: Imperva DAM, Maxpatrol, IBM Qradar, Gigamon Networks Tuffin, Cisco ASA, System Protection;

- опыт расследований киберпреступлений.

- Выявляет и тегирует сомнительные звонки от недобросовестных рекламных подрядчиков или спам

- Позволяет учитывать в отчетах только качественные обращения

- Упрощает контроль подрядчиков

Советы по защите от атак в сети

- Время от времени обновляйте операционную систему и рабочие программы — в обновленных версиях степень защиты всегда выше.

- Установите надежную антивирусную программу и проверяйте обновления баз. Не экономьте на защите — отдавайте предпочтение платному антивирусному ПО.

- Устанавливайте длинные и сложные пароли, не храните их на стикерах на рабочем столе или в заметках смартфона и периодически заменяйте. Хорошо, если пароль состоит из заглавных и строчных букв, специальных символов и цифр.

- Игнорируйте или помечайте как спам сомнительные электронные письма. Если вы уверены, что вам прислали сообщение с вредоносным вложением, пожалуйтесь на отправителя.

- Не подключайтесь к незащищенному Wi-Fi — ваши данные могут перехватить злоумышленники.

- Изучайте статистику кибербезопасности. На сайтах разработчиков антивирусных программ публикуют новости о появлении новых угроз для пользователей и мерах защиты.

- Настройте многофакторную аутентификацию — чем больше этапов проверки вы используете, тем лучше.

- Повышайте вовлеченность сотрудников. На сайте «Лаборатории Касперского» предлагают готовые тренинги для повышения осведомленности о кибербезопасности.