Эти сайты могут проверить, не связан ли конкретный URL с мошенничеством и другой вредоносной деятельностью. Переход по ссылке на один из таких сайтов занимает всего несколько секунд, и этот дополнительный шаг может оказать неоценимую помощь в защите ваших данных от опасных фишеров.

Фишинговая атака: что это такое и как защитить информацию

Фишинг означает «ловля рыбы», и сходство определенно есть. Как и фишинг, цифровой фишинг использует приманку, то есть сообщения со ссылками, инструменты для ловли, напоминающие спам, и методы первичного сбора информации, а также фишинговые банды, то есть организованные группы участников с четко определенными ролями для каждого.

Китобойство — это кража личных данных бизнесменами и другими лицами, которые наживаются на персональных данных. Сумма ожидаемого дохода в этом случае в десятки, сотни и даже сотни тысяч раз выше, чем у большинства пользователей.

Что такое фишинг

Фишинговая атака — это вид интернет-мошенничества, в котором используются принципы социальной инженерии. Целью являются конфиденциальные данные пользователя, которые обычно состоят из следующего:

- логинов и паролей;

- номеров банковских карт;

- пин-кодов и других цифровых кодов доступа.

На основе полученных данных злоумышленники подключаются к сети, чтобы предпринять действия от имени пользователя. В случае с банковской картой происходит кража денег, а в случае атаки через социальную сеть или электронную почту — рассылка спама по списку контактов.

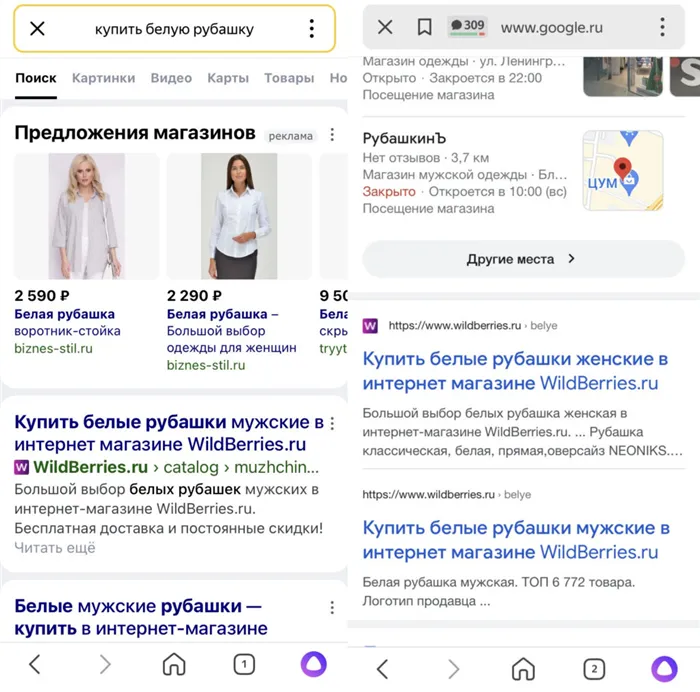

В базовой модели фишинговая атака — это тривиальная операция, не требующая специальных знаний. Требование заключается в том, чтобы заманить пользователя на целевую страницу, точную копию реального сайта с одним или двумя разными URL-адресами, с целью получения конфиденциальной личной информации, обычно имени пользователя и пароля.

Для этого жертве отправляется сообщение со встроенной ссылкой. Электронная почта — распространенный инструмент, но все большее значение приобретают другие средства коммуникации:

- мессенджер;

- социальная сеть;

- форум.

Иногда также используются голосовые сообщения (viching) и печатная информация (smishing).

Алгоритм злоумышленника выглядит следующим образом.

- Вход в контакт;

- Передача сообщения со ссылкой для перехода;

- Ожидание введения логина и пароля доверчивым пользователем.

Пока пользователь не ввел никаких личных данных, злоумышленник ничего не обнаруживает. Исключением является редкий случай фарминга — сложного процесса, в ходе которого внедряется вредоносное ПО, изменяющее содержимое кэша адресов DNS на рабочей станции или маршрутизаторе в нужное время. Это приводит пользователя на мошеннический сайт во всех вариантах.

Краткая история фишинга

Фишинговые атаки как форма мошенничества не были популярны в первые дни существования Интернета. Это было обусловлено как объективными, так и психологическими факторами:

- Хакеры и злоумышленники рубежа тысячелетий позиционировали себя, как людей с принципами и мессианскими идеями. Они часто считали ниже своего достоинства использование таких методов, как фишинговая атака;

- Первый интернет состоял преимущественно из пользователей, которые в среднем были неплохо продвинуты во владении компьютером. По меньшей мере, в эпоху коммутируемого соединения по телефонной линии через модем со скоростью 14 400 кбит/сек они представляли собой основную часть аудитории;

- Интернет еще не стал местом, где вращались миллионы долларов. Пока не существовало ни онлайн-банкинга, ни массового хранения средств пользователей даже в самых заметных платежных сервисах.

Однако все изменилось с появлением Web 2.0. Социальные сети, онлайн-магазины и, прежде всего, стремительное развитие Интернета позволили сделать его реальностью.

Очень часто корпоративные и частные учетные записи получают фишинговые электронные письма. У этой атаки есть название (фишинг), но у этой техники есть множество применений. Обычно в корпоративную среду внедряются вредоносные программы, такие как вирусы, трояны, кейлоггеры, бэкдоры или средства шифрования. Цели этой деятельности различны.

Однако в случае с личной электронной почтой, как мы объясним ниже, почти каждый трюк направлен на получение финансовой выгоды. Спамеры используют фишинговые страницы, угрозы, призывы о помощи и любые другие тактики социальной инженерии для вымогательства денег или информации о кредитных картах.

Этот метод существует уже давно, и кажется маловероятным, что кто-то поверит в такой трюк, но спрос рождает предложение — если его до сих пор используют, значит, он работает.

Введение

Хотя это уже не совсем актуально, большинство людей не всегда используют эти термины так, как они подразумевают, когда употребляют их в разговоре. Например, атака методом перебора и атака по словарю — метод один и тот же, но подход разный.

Отсюда немного терминологии:

Спам — это любой тип сообщений, которые не обязательно исходят от злоумышленника. Незапрашиваемые коммерческие электронные письма, на получение которых получатель не давал согласия. Они появляются массово и нецеленаправленно.

Спам, фишинг и социальная инженерия

Фишинг — это кампании, целью которых является получение выгоды от жертвы (аутентификационные данные, деньги). Это понятие часто накладывается на спам в сочетании с социальной инженерией, но спам и фишинг существуют параллельно. Например, создание поддельного веб-сайта с перехваченными учетными данными или сессиями cookie.

Социальная инженерия (СИ) — это вид психологической техники, используемой хакерами. Они используются для того, чтобы убедить жертву в чем-то или предсказать ее действия. Профессиональные социальные инженеры практически «взламывают» людей, в то время как обычным хакерам достаточно знать основные точки давления. Подробнее об этом мы писали здесь.

Обычно для проведения хорошей кампании требуются все три концепции. В этих методиках одно без другого не дает положительного эффекта.

Описанные приемы приведены исключительно в информационных целях. Ни автор, ни редакторы не несут ответственности за любой ущерб, причиненный описанными методами.

Эта техника устарела (по состоянию на 2014-2015 годы, до введения двухфакторной проверки личности) и практически не встречается на практике.

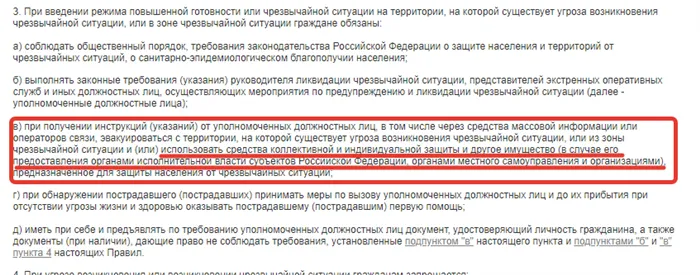

Существует множество хакерских форумов, где можно заказать взлом, например, сайта социальной сети. Фактический взлом аккаунта vk.com с помощью фишинга выглядит следующим образом:

Рисунок 1. Код проверки фишинга для сайта vk.com.

Это реальный пример взлома

Как я заразил тебя? Маршрутизатор, который вы использовали для подключения к Интернету, имеет уязвимость в системе безопасности. Вы можете прочитать об этой проблеме, выполнив поиск по CVE-2018-10562. Я взломал ваш маршрутизатор и внедрил в него свой код, а когда вы попытались подключиться к Интернету, моя программа заразила ваше устройство.

- Арендуется VDS и доменное имя 4 уровня типа www.vk.com.tg. На web-сервере vds размещаются темплейты, в точности похожие по оформлению на сайт-оригинал, с содержимым, что от лица пользователя/жертвы очень много спама, и ему необходимо пройти валидацию.

- Создается группа от лица администрации, которая оповещает пользователя о блокировке аккаунта, и просит пройти по ссылке, и доказать, что он не робот, введя логин/пароль.

- Введенные данные перехватываются злоумышленником посредством встроенного скрипта.

Позже я сделал полную копию вашего жесткого диска (у меня есть все списки контактов вашей электронной почты, список сайтов, которые вы посещали, номера телефонов, пароли и т.д.). Д.)

Когда спустя некоторое время я просмотрел историю просмотров, я был потрясен тем, что увидел!!! Сайты для взрослых, которые вы посещаете. Вы знаете, что я имею в виду.

Разбор фишинговых сообщений

Я просто хочу сказать, что твои фантазии совсем сошли с рельсов!!!

Последние 2 месяца я шпионил за вами через камеру вашего устройства, особенно когда вы посещали эти сайты для развлечения. Эти видео явно показывают, что вы развлекаетесь, а взрослый контент, который вы смотрите, вызывает отвращение, и я бы на вашем месте очень обеспокоился.

У меня есть 4 видео: info_esia_pro_1557645653.mp4 (41.0 MB) info_esia_pro_1557627975.mp4 (76.4 MB) info_esia_pro_1557617028.mp4 (41.5 MB) info_esia_pro_1558066450.mp4 (29.0 MB).

Вы можете убедиться, что временные метки соответствуют тем моментам, которыми вы наслаждались.

Поскольку мне совсем не нравится то, что я увидел (это довольно безумно и уродливо), я прошу вас отправить мне пожертвование через сеть Bitcoin.

150 000 российских рублей — справедливая цена (учитывая ваши извращения).

Если вы хотите, чтобы я забыл обо всем, удалил файлы и отключил уродливое приложение, которое шпионит за вами, пришлите мне оплату в биткоинах в течение 72 часов. Да, я дам вам только 72 часа.

Вот мой бумажник:

Если вы не пришлете мне биткоин, я обещаю разослать эти 4 файла всем вашим контактам в социальных сетях, партнерам и спискам друзей.

Я все еще имею доступ к вашему устройству и знаю, когда вы прочитаете это сообщение. Когда вы открыли его, часы начали тикать. У вас всего 72 часа!

Именно поэтому мы составили список из 10 наиболее распространенных фишинговых атак. Цель — познакомить вас с максимальным количеством методов фишинга и описать, как они работают, чтобы вы могли распознать их в случае необходимости и отличить от других видов фишингового мошенничества. Список составлен не в определенном порядке, и риск конкретной схемы никак не связан с ее серийным номером.

Теперь, когда мы разобрались с этим, давайте приступим.

Первый тип фишинговых атак, о котором мы хотим рассказать, — это поддельные деловые письма. Злоумышленник отправляет их руководителям более низкого уровня — обычно сотрудникам финансового или бухгалтерского отдела — а затем пересылает их на следующий уровень.

Суть клонированного фишинга заключается в попытке использовать реальные электронные письма и сообщения, которые жертва получала в прошлом, для создания их вредоносных версий. Атака предполагает создание виртуальной копии существующего сообщения — отсюда и название. Затем хакер отправляет поддельное письмо с поддельного адреса электронной почты. Текст письма остается прежним, только все ссылки и вложения заменяются на вредоносные. Киберпреступник часто объясняет повторную отправку письма тем, что он вставил неправильную ссылку в предыдущую версию, тем самым побуждая жертву нажать на новую ссылку. Кажется, что этот вид обмана относительно легко обнаружить. Однако, судя по всему, она зацепила многих ничего не подозревающих пользователей.

Следующий тип атаки — подмена домена (адреса веб-сайта). Обычно это делается по электронной почте или через сайт «ангела». В этой атаке хакер подменяет адрес компании или организации, чтобы электронные письма выглядели как

Письма выглядят так, как будто они были отправлены с официального адреса компании,

10 типов фишинг-атак, которые могут навредить вашему бизнесу

Поддельный сайт выглядит как настоящий сайт компании, включая URL-адрес, который выглядит как настоящий.

Как это возможно? При атаке по электронной почте мошенник подделывает письмо, чтобы создать впечатление, что оно отправлено с официального почтового ящика компании. Во втором случае хакер сначала создает поддельный сайт, внешне максимально похожий на оригинальный сайт (причем адрес такого сайта немного отличается от настоящего: например, apple.co вместо apple.com).

1. Поддельное деловое письмо

Судя по названию, можно подумать, что эта атака мало чем отличается от клонированного фишинга. На самом деле, однако, разница довольно велика. В отличие от предыдущих систем, «злой близнец» работает через Wi-Fi. Для осуществления атаки создается поддельная точка доступа Wi-Fi, замаскированная под настоящую. После подключения хакер получает доступ к личным или корпоративным данным без ведома пользователя. Эта афера также известна как «атака Starbucks», поскольку мошенники часто маскируются под Wi-Fi в кафе.

2. Клон-фишинг

По-настоящему надежная и эффективная кибербезопасность состоит из нескольких уровней. Вот некоторые шаги, которые вы можете предпринять, чтобы ваши данные не попали в руки злоумышленников:

3. Подмена домена

Обучите своих сотрудников методам обеспечения безопасности компании.

Это само собой разумеется, но стоит повторить, поскольку для некоторых предприятий это все еще остается камнем преткновения: обучайте свой персонал. Всех и каждого, от уборщиц до руководителей.

Используйте сертификаты подписи электронной почты

Как мы уже упоминали ранее, сертификаты подписи могут помочь защитить от фишинговых писем. Они также известны как сертификаты S/MIME и используются для шифрования содержимого электронных писем (и любых вложений) и цифровой подписи сообщений.

4. Злой близнец

Ниже приведен пример письма от моего начальника. Он подписан цифровым сертификатом:

Как обезопасить себя от фишинг-атак

Под именем отправителя имеется специальное поле «Подписано». Он содержит проверенный адрес электронной почты отправителя. Если навести на него курсор мыши, появится сообщение «Проверенная цифровая подпись». Нажмите, чтобы увидеть подробности». Когда вы нажмете на него, появится следующее окно:

Нажмите кнопку «Подробности», чтобы получить более подробное описание уровней безопасности цифровой подписи.

Больше советов о том, как избежать фишинговых атак:

Поскольку число компьютерных преступлений растет, важно знать, как защитить себя. Мы спросили экспертов, как защититься от фишинговых атак и что должны делать пользователи, чтобы избежать кражи их личных данных.

Дмитрий Носков советует игнорировать все подозрительные письма, не переходить по сомнительным ссылкам, фильтровать спам и использовать хорошую антивирусную программу.

Азиз Кенжаев также дал пользователям несколько рекомендаций:

«Обязательно установите двухфакторную аутентификацию для всех криптовалютных приложений и блокируйте приложения с паролем или пин-кодом. Если вы не участвовали в лотерее, вы не можете выиграть. Помните: случайный выбор или случайный выбор — это ложь.

Заур Абуталимов, с другой стороны, отметил, что фишинговое письмо можно распознать по ошибкам и опечаткам в тексте, примитивной графике и обращениям в виде «дорогой клиент», «дорогой пользователь» и т.д. Кроме того, фишинговые письма чаще всего содержат запрос на срочное предоставление личных данных, а также файлы во вложениях. Если вы получили такое письмо, важно не открывать его. Лучше всего удалить его и заблокировать отправителя.

Что касается корпоративной безопасности, то компаниям следует регулярно обучать своих сотрудников цифровой грамотности, чтобы они не попали в ловушки хакеров. Конечно, это не гарантирует полной защиты от кибер-атак, но может снизить потенциальные риски. Важен комплексный подход к борьбе с киберпреступностью. Кибер-аудит — это хорошее начало. Они оценивают текущее состояние кибербезопасности и выявляют пробелы в базовых знаниях киберперсонала. Сегодня большинство крупных западных организаций проводят такие внутренние аудиты на регулярной основе. Аудиты могут варьироваться от простых тестов сотрудников до имитации реальной хакерской атаки на компанию. Переход от устаревших технологий информационной безопасности к интегрированным решениям на основе искусственного интеллекта может помочь защититься от кибер-атак. Также рекомендуется регулярно обновлять системы безопасности и включать многофакторную аутентификацию. Это усложняет работу злоумышленников и защищает гораздо лучше, чем системы со статическими паролями и процедуры аутентификации с одним агентом.

- Менеджер паролей. Надежный менеджер паролей позволяет пользователям хранить и использовать сложные и разные пароли для каждого профиля без необходимости их запоминать.

- Двухфакторная аутентификация. При её включении, в систему можно войти только после успешного прохождения не менее двух следующих этапов:

- Ввод пароля или кодовая фраза;

- Подтверждение мобильным приложением, смарт-картой, личным жетоном и т. д.;

- Сканирование отпечатка пальца или сетчатки глаза.

- Инфраструктура политики отправителей. Это тип подтверждения электронной почты, который позволяет пользоваться электронным адресом только определенным людям.

- Подтверждение подозрительных сообщений по официальным каналам. Если вам поступил сомнительный звонок от сотрудника вашего банка, положите трубку и перепозвоните в банк по телефону, указанному на пластиковой карте. Если директор в электронном письме просит вас перевести ему деньги или передать важные данные, сначала свяжитесь с его помощником для уточнения деталей. Никогда не пользуйтесь контактной информацией, которую предоставляет вам потенциальный мошенник.

- Пользуйтесь безопасными сайтами с шифрованием. Убедитесь, что посещаемые вами сайты безопасны. Такой сайт использует протокол HTTPS вместо HTTP. А собственный сайт можно обезопасить с помощью сертификатов SSL/TLS, которые защищают данные, передаваемые между сервером и конечным пользователем.

Методы защиты от фишинговых атак

В то же время эксперт добавил:

«Я должен отметить, что помимо фишинговых атак сейчас довольно распространены так называемые троянские программы-выкупы — вирусы, которыми хакер «заражает» систему. Попадая на компьютер, эти программы блокируют ценные файлы пользователя или их части. Киберпреступник требует от компании крупную сумму денег за расшифровку и восстановление этих документов. Эта сумма может исчисляться сотнями миллионов долларов. Другими словами, это вымогательство. Ведь если компания не заплатит выкуп, она будет вынуждена простаивать — а это означает большие убытки. В этом отношении криптовалютные биржи и их клиентские счета становятся лакомым кусочком для киберпреступников, поскольку в случае успешного взлома хакерам очень легко заработать на них деньги.

Например, при атаке на биржу Tapizon злоумышленники получили доступ к четырем кошелькам и похитили в общей сложности около 3816 биткоинов ($5,3 млн). По данным IDC, каждая третья компания в мире страдает от вируса ransomware. Однако, как показывает практика, хакеров не особенно интересует деятельность пострадавших компаний. Главное, чтобы они могли заплатить выкуп.