Свяжитесь с нами сейчас и получите необходимую информацию! Если у вас возникли вопросы или вы хотели бы уточнить отдельные моменты сотрудничества, пожалуйста, свяжитесь с нашими онлайн-консультантами. Наши компетентные специалисты быстро и подробно ответят на все ваши вопросы.

Уловки хакеров, как взламывают ваши почты. Технологии управления репутацией

Защита конфиденциальных данных пользователя зависит от самого пользователя. Эта статья отвечает на вопрос, почему ваш электронный почтовый ящик представляет ценность для хакера, и показывает некоторые способы взлома вашей электронной почты.

Сентябрь 2014 года — Обнародован файл, содержащий 2,6 миллиона паролей «Яндекс.Почты». Спустя некоторое время в сети были найдены 5 миллионов паролей Gmail и 4,6 миллиона паролей Mail.ru.

Вы живете обычной жизнью и думаете, что вы не интересны хакерам? А вот и нет! Мошенничество с трафиком, рассылка спама и особенно аутентификационных данных с таких сайтов, как WebMoney или Сбербанк Онлайн. Все это может стать целью злоумышленника.

Вы наверняка получали подобные сообщения: «Эй, спрячьте эти новые фотографии». И, конечно же, вы знаете, что не стоит нажимать на эти ссылки. Даже если они исходят от вашего лучшего друга или супруга. Учетная запись пользователя на 100% раскрыта.

А если вы являетесь владельцем крупного бизнеса, то вас будут преследовать вдвойне. Представьте, что ваши конкуренты по бизнесу получили доступ к вашей конфиденциальной электронной почте. И другие компрометирующие факты.

Заказать взлом электронной почты несложно. Яндекс выдает 50 миллионов результатов по этому запросу. Цены варьируются до 100 долларов. Какие методы используют хакеры? См. ниже.

Уловка № 1: Брутфорс

Взлом паролей методом грубой силы — распространенное явление. Взламываются пароли для социальных сетей, администраторов сайтов и почтовых ящиков. Например, первые дни августа 2013 года были плохими для многих интернет-ресурсов. За это время была проведена сильная атака методом перебора на сайты на базе CMS Joomla и WordPress. В то время тысячи компаний не были готовы к самозащите, а их технологии управления репутацией были недостаточно развиты.

Уже было написано несколько сотен скриптов и программ для взлома методом грубой силы. Все, что нужно сделать хакеру, — это скачать их, правильно настроить и запустить. Затем программа подключается к серверу и пытается взломать пароли методом перебора.

Этот метод уже не очень эффективен. 3-5 неправильных попыток ввода пароля, и почтовый сервер блокирует ящик. Однако анализ паролей, просочившихся в Интернет, показывает, что менее половины из них уникальны.

Уловка № 2: Социальная инженерия

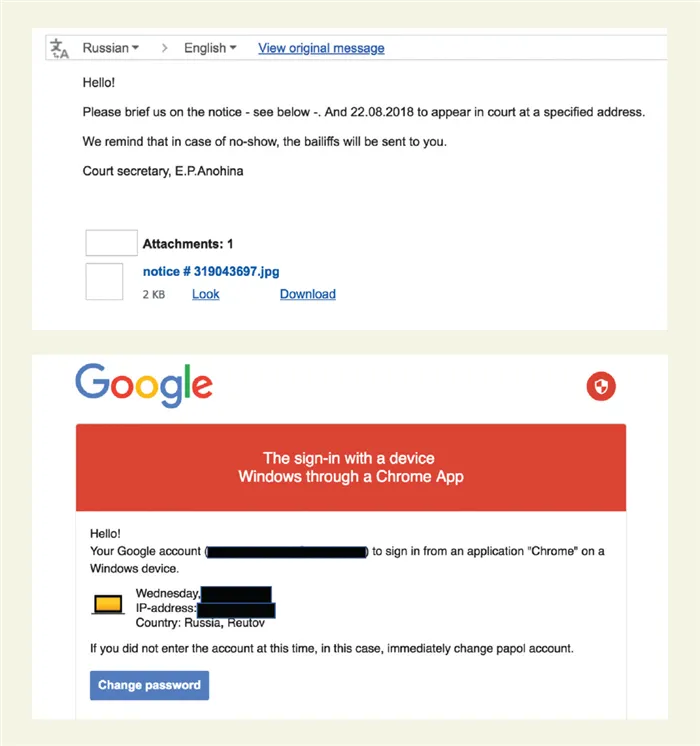

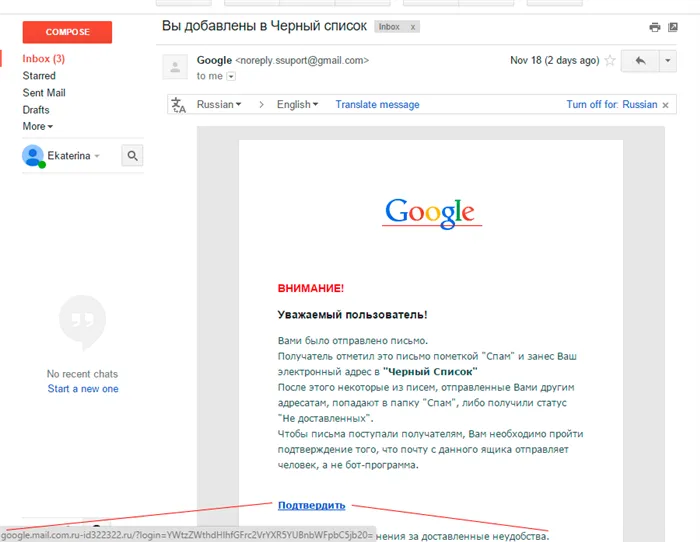

Существуют сотни вариантов таких писем: письмо с возражениями, уведомление о новом штрафе, уведомление о начале судебного разбирательства. Цель одна и та же — заманить человека на поддельный сайт и выманить его учетные данные.

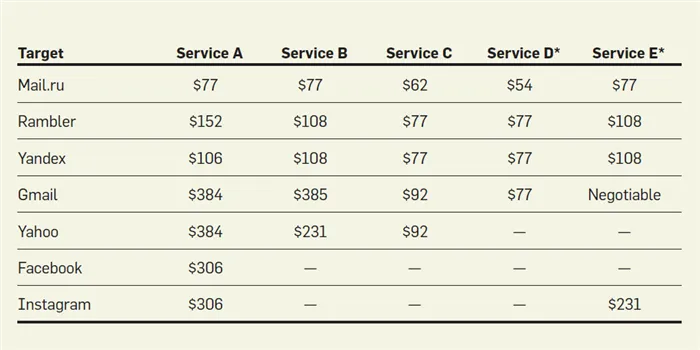

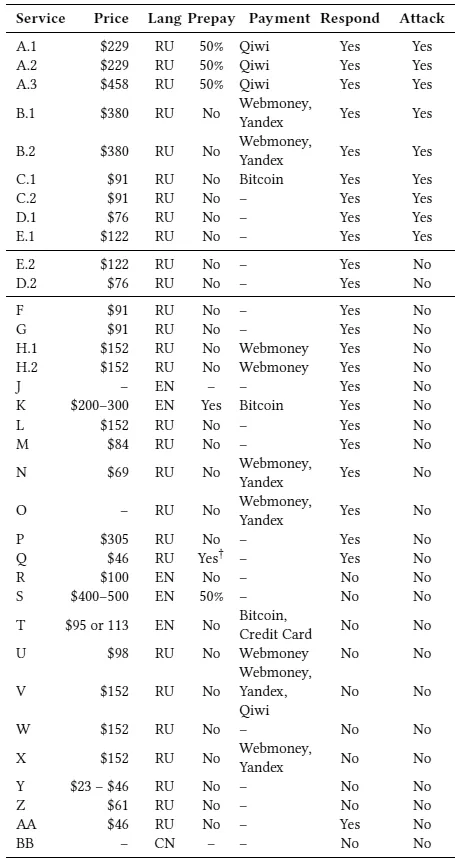

Команда проекта выявила и исследовала 27 сервисов по взлому учетных записей электронной почты розничной торговли. Большинство услуг рекламировалось на русском языке. Стоимость услуги варьировалась от $23 до $500 за аккаунт. Самый дешевый способ получить доступ к почтовым ящикам российских провайдеров. Западные аккаунты стоят дороже, а взлом аккаунтов Facebook и Instagram обходится чуть дешевле, чем Yahoo и Gmail.

Цены на взлом почтовых ящиков и учетных записей. Иллюстрация: Калифорнийский университет, Сан-Диего Используя поддельные аккаунты, Ариана Мириан связалась с руководителями и поручила взломать поддельные аккаунты «жертв». В каждой учетной записи была включена двухэтапная SMS-аутентификация.

Эксперимент был хорошо спланирован. Каждая из учетных записей электронной почты, использованных в исследовании, была создана из базы данных электронной почты Enron. Кроме того, участники создавали веб-сайты для рекламы малого бизнеса, принадлежащего или управляемого жертвой.

Сколько стоит такая услуга?

Домены были куплены на аукционе, чтобы создать историю каждой поддельной личности. База данных WHOIS была использована для связи веб-сайта с адресом электронной почты жертвы и адресом электронной почты фиктивного партнера. В общей сложности исследователи разработали и внедрили качественные «ловушки» для выявления всех векторов атак.

Кроме того, для каждой жертвы были созданы страницы в Facebook, чтобы определить, будут ли хакеры использовать их для своих атак. Все данные на странице Facebook были приватными (сторонний пользователь не мог увидеть эти данные), за исключением профиля, где был указан сайт жертвы (в качестве рекламы компании).

Методика проведения эксперимента

Действия отдельных почтовых ящиков записывались автоматически. С помощью Google удалось получить журналы всех действий по входу в учетные записи Google жертв. В этих журналах фиксировались попытки входа в систему для учетных записей и IP-адресов, попытки перебора и активация двухфакторной аутентификации при подозрительных попытках входа.

Наконец, был проанализирован весь сетевой трафик на соответствующий сайт «жертвы». Если злоумышленник заходил на сайт со страницы Facebook, это фиксировалось в журнале трафика.

Действия хакеров, пытавшихся взломать счета, отслеживались в течение нескольких недель. На самом деле, некоторые «хакеры» оказались обычными мошенниками, которые брали платежи, не выполняя работу.

Интересно, что ни один из завербованных киберпреступников не пытался взломать учетные записи, не было доступа к аккаунтам Facebook или электронной почте партнеров. Один из пяти преступников отправил жертве по электронной почте вредоносный исполняемый файл. Остальные использовали фишинг в качестве основного средства атаки.

Приманка, которую хакеры использовали для фишинга: Письма, выдающие себя за письма от Google (зеленый цвет), правительственного агентства (красный цвет), банка (оранжевый цвет), незнакомца (темно-синий цвет) или знакомого человека (синий цвет). Крестик означает, что учетная запись была успешно скомпрометирована. В правой колонке показано количество писем. Иллюстрация: Калифорнийский университет, Сан-Диего

Пример поддельного письма из суда. Иллюстрация: Калифорнийский университет, Сан-Диего

Результаты

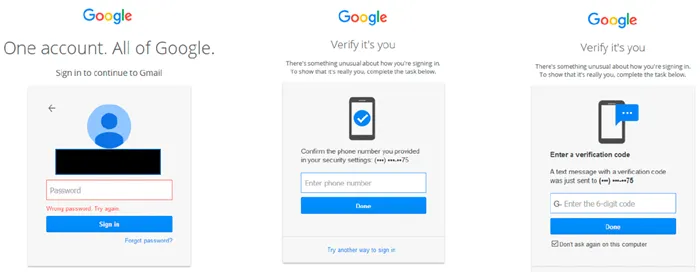

Фишинговая страница, которая выглядит как окно ввода пароля Gmail. Источник. Это должно было успокоить жертву и привести к необходимому действию — нажатию на ссылку, ведущую на фишинговый ресурс. Злоумышленники выдавали себя за разных людей: знакомого жертвы, крупный банк, неизвестное лицо, правительственное агентство и Google. Электронное письмо сопровождалось изображением или фишинговой ссылкой.

В среднем злоумышленники отправляли 10 электронных писем в течение 25 дней под разными предлогами, как показано на графике выше. Самым популярным приемом является поддельное письмо от Google, за ним следуют письма от партнеров и поддельные письма от незнакомых людей.

Когда жертва нажимает на фишинговую ссылку, она перенаправляется на страницу, которая выглядит как страница входа в аккаунт Google. После ввода пароля откроется страница с запросом пароля 2FA. Все злоумышленники, получившие доступ к аккаунту, достигли своей цели с помощью фишинга. Не было никаких особо сложных техник или утонченных атак.