Теперь, когда вы знаете наиболее распространенные методы, которые используют хакеры для взлома аккаунтов социальных сетей, таких как YouTube, вы можете принять некоторые меры предосторожности, чтобы этого не произошло с вами.

Как мошенники воруют Youtube каналы?

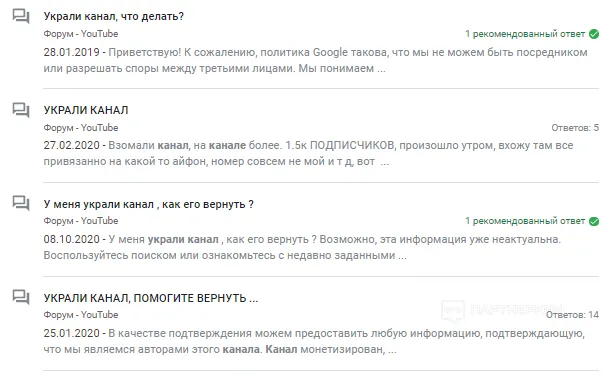

Нет ничего хуже, чем продвигать свой канал на YouTube, уже зарабатывать на нем деньги, но в один прекрасный день потерять все из-за ошибки. Мошенники постоянно придумывают новые уловки, чтобы обмануть наивных пользователей. Хотя кажется, что люди, создающие свои проекты, не должны попадаться на уловки мошенников, к сожалению, это не так. На официальном форуме Google вы найдете множество тем с просьбой помочь вернуть ваш видеоблог. В этой статье мы проанализируем наиболее популярные виды мошенничества.

Если канал монетизирован, ничто не мешает мошеннику запустить рекламу Google Adsense и зарабатывать точно так же, как и владелец. Другой вариант — продать видеоблог и заработать много денег одним махом. Украденные каналы часто продаются, потому что у законных владельцев еще есть шанс вернуть свои каналы через службу поддержки YouTube. Воры это знают.

Схемы мошенничества

1. покупка канала.

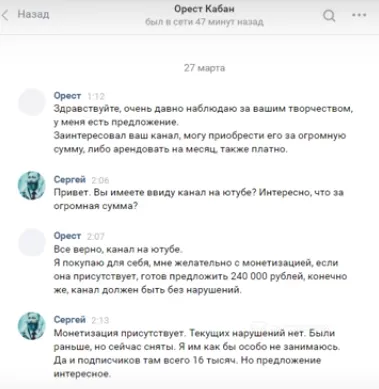

Мошенничество заключается в том, что вор пишет блогеру и предлагает купить канал за большую сумму. Для придания правдоподобности он может также наложить условия, например, что канал должен быть прибыльным или что не должно быть нарушений. Перед сделкой он может задать вопросы, чтобы прояснить ситуацию, или обсудить условия оплаты, даже если ее не будет. Так поступают опытные воры, потому что они знают, что блогер может заподозрить, если они сразу заключат сделку.

Пример письма от мошенника, предлагающего 240 000 рублей за канал, имеющий всего 16 000 подписчиков:

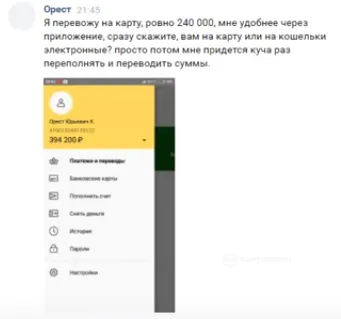

Чтобы быть правдоподобным, он показал скриншот, что у него уже есть нужная сумма, и задал уточняющий вопрос о вариантах оплаты. Хотя он сделал это, чтобы повысить свой авторитет, у него, конечно, не было намерения переводить деньги:

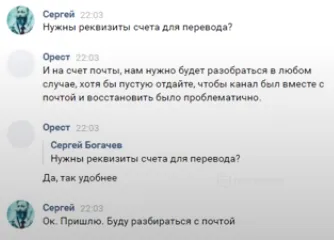

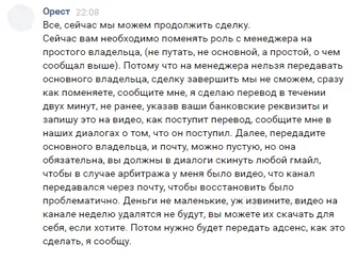

В конце он написал, что ему нужна почта, к которой был подключен канал YouTube, чтобы после перевода денег не произошла афера и канал не был восстановлен. Но на самом деле почта была нужна ему только для того, чтобы украсть сам видеоблог.

Затем мошенник попросил сделать его владельцем счета, и когда блогер согласился, он тут же потерял работу:

Как обычный владелец, можно привязать канал к другому аккаунту Google. Мошенник сделал это и стал основным владельцем, а блогер остался ни с чем.

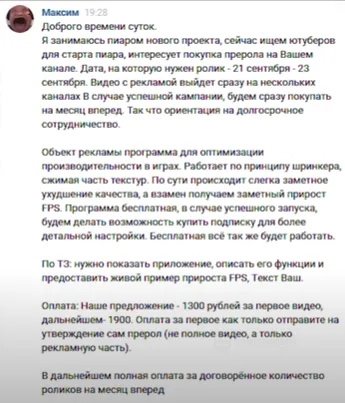

2. покупка рекламы на канале.

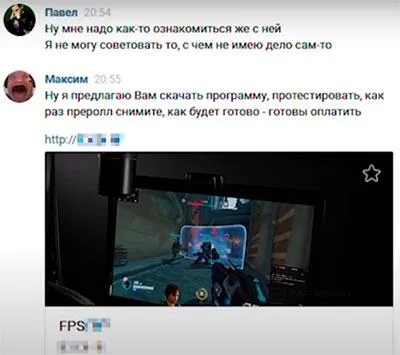

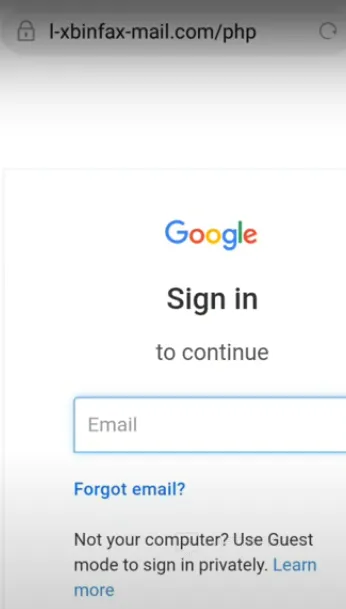

Сначала мошенник отправляет письмо, в котором говорится, что он якобы хочет купить два объявления для своего сайта.

Если вы введете свои данные на таком сайте, вам придется попрощаться со своим проектом, потому что вор получит все данные, которые захочет, и сам станет владельцем.

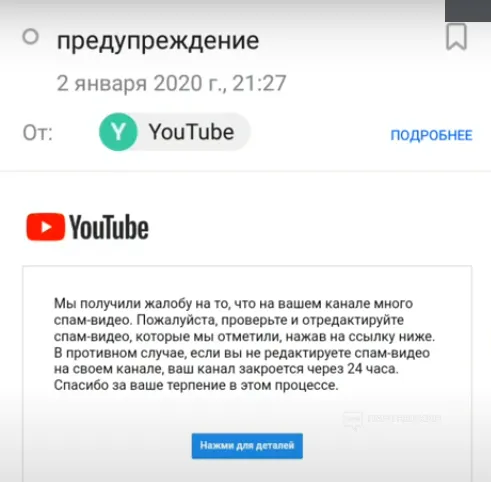

Если ваш канал был взломан, единственный выход — обратиться на форум поддержки Google. Шансы на то, что канал будет возвращен, высоки, хотя это может занять несколько месяцев, поскольку подобных проблем много:

Хотя на первый взгляд аферы кажутся простыми, блогеры сталкиваются с ними снова и снова. Чтобы защитить свой канал от хакерских атак, важно не переходить по сомнительным ссылкам, не устанавливать никаких программ или приложений и проводить все транзакции только через надежного гаранта.

Первая ситуация произошла с overbafer1. В общем, нечто подобное происходит на многих каналах.

Суть в том, что в YouTube есть ошибка, которая приводит к теневому запрету канала из-за низкого доверия в процессе самосертификации. Проблема связана с темой канала, поскольку overbafer1 говорит о компьютерной безопасности и поэтому использует важные ключевые слова в метаданных (ключевые слова в названии, описании и тегах), такие как «взлом» и тому подобное. Это целая категория стоп-слов на YouTube.

Что делать если взломали канал?

Список слов, которые ведут к делегитимизации и ограничению контента, длинный. Мы вместе рассматривали эту тему на вебинаре год назад. Вы можете найти ссылку в прикрепленном комментарии под видео.

Если вы используете стоп-слова, это содержание всегда будет ограничено. Есть два способа, которые диктуют алгоритмы:

Как баг YouTube приводит к теневому бану

Способ 1: «Отписаться от «нежелательного» контента». Воздержитесь от рассказов и материалов о компьютерной безопасности, защите от хакерских атак и так далее. Занимайтесь тем, что не противоречит мышлению и логике алгоритмов YouTube.

Способ №2: Бороться за справедливость. Продолжайте делать то, что вы делаете, но боритесь с YouTube, чтобы снять клеймо опасного контента с вашего канала. Это можно сделать.

Как в этом случае снимается запрет на тень? Есть два этапа. Первый шаг: продолжить активность на канале для достижения нового результата вовлечения подписчиков.

Как выйти из такого теневого бана

Что сделал overbafer1: он попросил зрителей и подписчиков отписаться от канала и немедленно войти обратно и активировать звонок (активировать все оповещения). Таким образом, существует своего рода точка перезагрузки, когда YouTube начинает думать, что канал внезапно и резко увеличил свою активность. Кроме того, люди, оформившие гиперподписку и нажавшие на колокольчик, помогают продвигать видео и включать их в рекомендации. Другими словами, это посылает сигнал YouTube, что эти люди являются

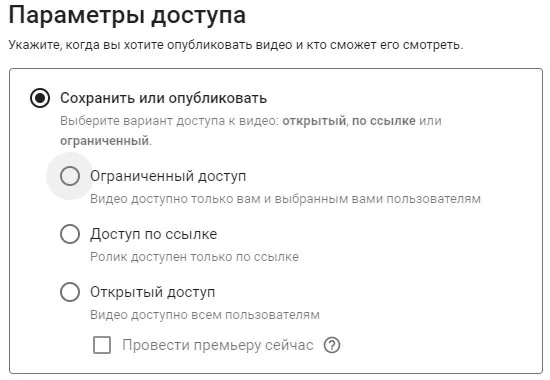

В декабре 2019 года, работая над программой Google Vulnerability Reward Program (VRP), Дэвид Шютц заинтересовался мониторингом частных видео на YouTube. В настройках каждого видео, которое пользователь загружает на видеохостинг, он должен указать параметры доступа. Всего доступно три варианта:

С точки зрения хакеров, третья категория видео, безусловно, наиболее интересна. Пытаясь просмотреть запрещенное видео, которое было загружено на его аккаунт с другого аккаунта, Дэвид нажимал на все кнопки и ссылки на сайте видеохостинга и пытался изменить URL видео различными способами. Но все его усилия оказались безуспешными, поскольку YouTube упрямо выдавал сообщение об ошибке доступа.

Этапы выхода из теневого бана

Поэтому исследователь решил отвлечься. Он применил простой прием, который часто используют пешеходы: Если основной сервис достаточно защищен от взлома, могут существовать подключенные сторонние сервисы, использующие его API или ресурсы, которые не так хорошо защищены с точки зрения безопасности. Мы выбрали Google Ads, сервис контекстной рекламы.

Дэвид отметил, что Google Ads взаимодействует со многими сервисами Google. Например, объявления, которые отображаются при просмотре видео на YouTube, создаются с помощью Google Ads. В экспериментальных целях Шютц зарегистрировал аккаунт в Google Ads и попытался создать рекламу со своим личным идентификатором видео. Ему это не удалось — система не позволила ему проделать такой трюк.

После этого Шютц начал исследовать доступные ему настройки спина Ads. Целью его поиска было найти что-то, непосредственно связанное с YouTube. Среди прочего, он обнаружил в своем аккаунте объявлений раздел под названием «Видео», где отображаются ролики, используемые в рекламе. При нажатии на миниатюры открывается раздел «Аналитика», в котором содержится подробная информация об объявлении и встроенный плеер. Дэвид указывает на функцию Moments, которая позволяет рекламодателям выделять определенные моменты в видео. Он говорит, что с помощью функции Moments он может выбрать изображение, где на экране появляется логотип продукта или компании, и изучить, что делают люди в этот момент. Лучше всего проиллюстрировать работу этого инструмента можно с помощью анимации, созданной самим Дэвидом Шютцем.

Вам труба! Как независимый исследователь взломал YouTube

Проанализировав журналы прокси, Дэвид обнаружил, что каждый раз, когда он создает «момент» в видео, сайт Google Ads отправляет POST-запрос на конечную точку/GetThumbnails, основной текст которого содержит ID целевого видео и имеет следующий формат:

Как украсть приватное видео

- «Открытый доступ» (видео доступно всем без исключения и свободно индексируется поисковыми системами).

- «Доступ по ссылке» (для просмотра ролика нужно перейти на сайт YouTube по специальной ссылке).

- «Ограниченный доступ» (контент видят только отдельные зарегистрированные пользователи, которых отметил владелец аккаунта).