Благодаря использованию различных мобильных устройств на всех предприятиях и широкому распространению широкополосного подключения в домах, большинство корпоративных сетей сегодня должны в первую очередь обеспечивать удаленный доступ. Технологии VPN являются неотъемлемой частью конфигурации сети.

Manual:Interface/L2TP

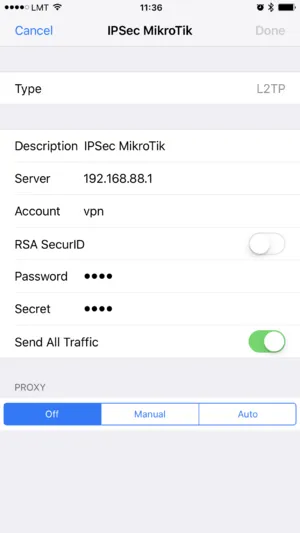

L2TP — это безопасный протокол туннелирования для передачи IP-трафика через PPP. L2TP инкапсулирует PPP в виртуальные цепи, работающие по IP, Frame Relay и другим протоколам (в настоящее время не поддерживается MikroTik RouterOS). L2TP объединяет PPP и MPPE (Microsoft Point to Point Encryption) для создания зашифрованных соединений. Цель этого протокола — обеспечить возможность работы конечных точек Layer 2 и PPP на разных устройствах, подключенных через сеть коммутации пакетов. При использовании L2TP пользователь подключается на уровне 2 к концентратору доступа (LAC) (например, модемный банк, ADSL DSLAM и т.д.), а затем концентратор пересылает отдельные кадры PPP на сервер доступа к сети (NAS). Это позволяет отделить фактическую обработку пакетов PPP от завершения линии уровня 2. С точки зрения пользователя, нет никакой функциональной разницы между подключением линии L2 непосредственно к NAS и использованием L2TP.

Также может иметь смысл использовать L2TP или другой протокол туннелирования с шифрованием или без него. Стандарт L2TP утверждает, что наиболее безопасным способом шифрования данных является использование L2TP через IPsec (обратите внимание, что это режим по умолчанию для клиента Microsoft L2TP), поскольку все пакеты управления и данных L2TP для данного туннеля появляются в системе IPsec как однородные пакеты данных UDP/IP.

Многоканальный PPP (MP) поддерживается для обеспечения MRRU (возможность передачи полноразмерных пакетов 1500 или более пакетов) и мостового соединения по PPP-каналам (с использованием протокола Bridge Control Protocol (BCP), который позволяет отправлять необработанные кадры Ethernet по PPP-каналам). Таким образом, можно установить мостовое соединение без EoIP. Мост должен иметь либо административно определенный MAC-адрес, либо интерфейс типа Ethernet, поскольку PPP-каналы не имеют MAC-адресов.

L2TP включает аутентификацию и учет PPP для каждого соединения L2TP. Полная аутентификация и учет каждого соединения может осуществляться через клиент RADIUS или локально.

Поддерживается шифрование MPPE 128bit RC4 128bit RC4.

Трафик L2TP использует протокол UDP для пакетов управления и данных. UDP-порт 1701 используется только для установления соединения, в то время как другой трафик данных использует любой доступный UDP-порт (который может быть или не быть 1701). Это означает, что L2TP можно использовать с большинством брандмауэров и маршрутизаторов (даже NAT), чтобы трафик UDP проходил через брандмауэр или маршрутизатор.

L2TP Client

Подменю: /interface l2tp-client

Properties

| Недвижимость | Описание |

|---|---|

| add-default-route ( yes | no ; default: no ) | Если вы хотите добавить адрес удаленного L2TP в качестве маршрута по умолчанию. |

| разрешить ( mschap2 | mschap1 | chap | pap ; по умолчанию: mschap2, mschap1, chap, pap ) | Разрешенные методы аутентификации. |

| connect-to ( IP ; По умолчанию: ) | Удаленный адрес сервера L2TP. |

| комментарий ( строка ; По умолчанию: ) | Краткое описание туннеля. |

| default-route-distance ( байт ; по умолчанию: ) | Начиная с версии 6.2, указывает значение расстояния, применяемого к автоматически сгенерированному маршруту по умолчанию, когда также выбран add-default-route. |

| dial-on-demand (да | нет ; по умолчанию: нет ) | Подключается только при генерировании исходящего трафика. При выборе этой опции добавляется маршрут с адресом шлюза из сети 10.112.112.0/24, пока соединение еще не установлено. |

| отключен ( да | нет ; по умолчанию: да ) | Включает/выключает туннель. |

| keepalive-timeout ( целое число 1..4294967295 ; по умолчанию: 60s ) | Начиная с версии v6.0rc13, время ограничения туннеля keepalive в секундах. |

| max-mru ( целое число ; по умолчанию: 1460 ) | Максимальная единица загрузки. Максимальный размер пакета, который интерфейс L2TP может принимать без фрагментации пакетов. |

| max-mtu ( целое число ; по умолчанию: 1460 ) | Максимальная единица передачи. Максимальный размер пакета, который интерфейс L2TP может отправить без фрагментации пакетов. |

| mrru ( отключено | целое число ; по умолчанию: отключено ) | Maximum packet size that can be received on the link. If a packet is bigger than tunnel MTU, it will be split into multiple packets, allowing full size IP or Ethernet packets to be sent over the tunnel. Read more >> |

| имя ( строка ; по умолчанию: ) | Описательное имя интерфейса. |

| пароль ( строка ; по умолчанию: «» ) | Пароль, используемый для аутентификации. |

| профиль ( имя ; по умолчанию: по умолчанию-шифрование ) | Используемый профиль PPP. |

| пользователь ( строка ; по умолчанию: ) | Имя пользователя, используемое для аутентификации. |

| use-ipsec ( yes | no ; по умолчанию: no ) | Если эта опция включена, добавляется динамическая конфигурация и политика IPSec peer для инкапсуляции L2TP-соединения в IPSec-туннель. |

| ipsec-secret ( строка ; по умолчанию: ) | Предварительный ключ, используемый при включенном use-ipsec. |

Quick example

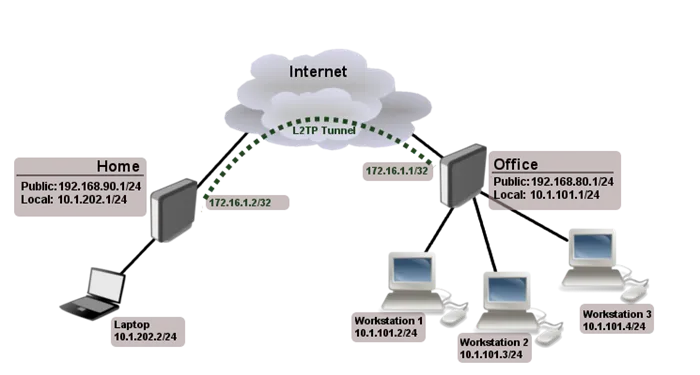

В этом примере показано, как настроить клиента L2TP с именем пользователя «l2tp-hm», паролем «123» и сервером 10.1.101.100

L2TP Server

Подменю: /interface l2tp-server

В этом подменю отображаются интерфейсы для каждого подключенного клиента L2TP.

Интерфейс создается для каждого туннеля, установленного на этом сервере. При настройке сервера L2TP существует два типа интерфейсов

- Статические интерфейсы добавляются административно, когда требуется ссылка на конкретное имя интерфейса (в правилах брандмауэра или где-либо еще), созданного для данного пользователя.

- Динамические интерфейсы автоматически добавляются в этот список, когда пользователь подключается и его имя пользователя не совпадает с существующей статической записью (или если запись уже активна, так как не может быть двух разных туннельных интерфейсов, указывающих на одно и то же имя).

Динамические интерфейсы появляются, когда пользователь входит в систему, и исчезают, как только он выходит из нее. Поэтому невозможно сослаться на туннель, созданный для данного конкретного использования, в конфигурации маршрутизатора (например, в брандмауэре). Поэтому, если вам нужны постоянные правила для этого пользователя, создайте для него статическую запись. В противном случае безопасно использовать динамическую конфигурацию.

Примечание: В обоих случаях пользователи PPP должны быть настроены правильно — статические записи не заменяют конфигурацию PPP.

Server configuration

Подменю: /interface l2tp-server server server

| Недвижимость | Описание |

|---|---|

| Аутентификация ( pap | chap | mschap1 | mschap2 ; По умолчанию: mschap1,mschap2 ) | Методы аутентификации, принимаемые сервером. |

| default-profile ( имя ; по умолчанию: default-encryption ) | Профиль по умолчанию, который будет использоваться |

| включен (да | нет ; по умолчанию: нет ) | Указывает, включен или нет сервер L2TP. |

| max-mru ( целое число ; по умолчанию: 1450 ) | Максимальная единица загрузки. Максимальный размер пакета, который интерфейс L2TP может принимать без фрагментации пакетов. |

| keepalive-timeout ( целое число ; по умолчанию: 30 ) | Если сервер не получает пакеты в течение периода keepalive-timeout, он посылает пакеты keepalive пять раз в секунду. Если сервер по-прежнему не получает ответа от клиента, соединение прерывается через 5 секунд. Журналы показывают 5x сообщений «LCP missed echo reply», затем соединение разрывается. Доступно в v5.22 и v6rc3. |

| max-mtu ( целое число ; по умолчанию: 1450 ) | Максимальная единица передачи. Максимальный размер пакета, который интерфейс L2TP может отправить без фрагментации пакетов. |

| use-ipsec ( no | yes | require ; по умолчанию: no ) | Если эта опция отмечена, добавляется динамическая конфигурация IPSec peer, которая соответствует большинству настроек L2TP road warrior. Если выбрана опция required, сервер принимает только те попытки соединения L2TP, которые инкапсулированы в туннель IPSec. |

| ipsec-secret ( строка ; по умолчанию: ) | Общий ключ, если включена функция use-ipsec. |

| mrru ( отключено | целое число ; по умолчанию: отключено ) | Maximum packet size that can be received on the link. If a packet is bigger than tunnel MTU, it will be split into multiple packets, allowing full size IP or Ethernet packets to be sent over the tunnel. Read more >> |

Однако L2TP кажется лучше с точки зрения процесса настройки. Хотя SoftEther работает почти на таком же количестве платформ, как и L2TP, его сложнее установить. Поскольку это программное решение, вам также необходимо загрузить и установить программное обеспечение SoftEther на ваше устройство — даже если вы используете VPN-провайдера, который предлагает протокол SoftEther.

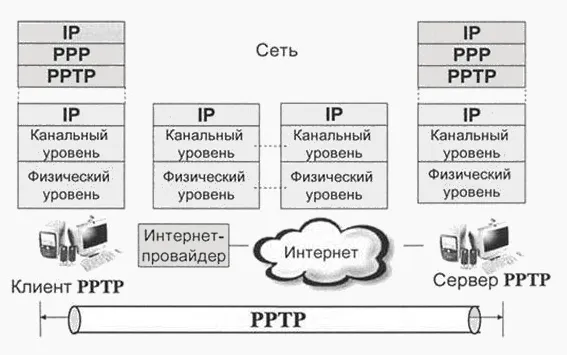

PPTP

PPTP (Point-to-Point Tunneling Protocol) — это протокол туннелирования «точка-точка», который позволяет компьютеру безопасно подключаться к серверу путем формирования специального туннеля в стандартной незащищенной сети. PPTP инкапсулирует (оборачивает или прячет) PPP-пакеты в пакеты Интернет-протокола (IP) и передает их по IP-сетям (включая Интернет).

PPTP обеспечивает безопасную передачу данных с удаленного клиентского компьютера на отдельный корпоративный сервер путем создания частной виртуальной сети в сети TCP/IP. PPTP также можно использовать для туннелирования между двумя локальными сетями. PPTP работает путем создания обычного PPP-сессии с дальним концом с использованием протокола Generic Routing Encapsulation (GRE). Второе соединение на TCP-порту 1723 используется для инициации и управления GRE-соединением. Протокол MPPE может использоваться для защиты данных PPTP. Для аутентификации клиента могут использоваться различные механизмы, наиболее безопасными из которых являются MSCHAPv2 и EAP-TLS.

Для того чтобы клиент мог работать с PPTP, необходимо установить IP-соединение с туннельным сервером PPTP. Все данные, передаваемые по этому соединению, могут быть защищены и сжаты. Через туннель PPTP можно передавать различные протоколы сетевого уровня (TCP/IP, NetBEUI и IPX).

Преимущества PPTP:

- Использование частного IP-адреса. PPTP использует частное пространство IP-адресов.

- Поддержка нескольких протоколов. Доступ к частным сетям может осуществляться через различные комбинации TCP/IP или IPX.

- Безопасность передачи данных. Протоколы и политики безопасности сервера удаленного доступа используются для предотвращения несанкционированных подключений.

- При передаче пакетов через Интернет можно использовать аутентификацию и конфиденциальность.

- Разнообразие протокола. Поскольку используется PPP-фреймворк, удаленные пользователи могут использовать большое количество различных протоколов, таких как IP, IPX и т.д., для доступа к корпоративному узлу.

- Туннель между различными сетями. L2TP может работать как в IP-сетях, так и в сетях ATM, Frame Relay и т.д.

- Безопасность передачи данных. Пользователям не требуется никакого специального программного обеспечения.

- Возможность аутентификации пользователей.

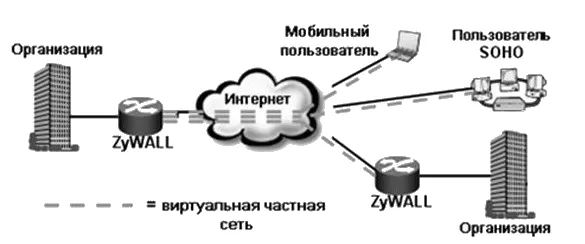

- Виртуальная частная сеть между организациями

- Пользователь мобильного телефона

- Пользователь SOHO

- Экономически эффективный

- Комплексное решение для использования в бизнесе

- Комплексное, безопасное решение

- Дополнительное программное обеспечение не требуется

- Простая конфигурация

- Экономически эффективное решение для удаленных пользователей и филиалов

- Совместимость с большинством провайдеров виртуальных частных сетей

- L2TP часто сочетается с IPSec для защиты пользовательских данных.

- В сочетании с IPSec, L2TP может использовать до 256-битных ключей шифрования и алгоритм 3DES.

- L2TP работает кроссплатформенно и поддерживается операционными системами и устройствами на базе Windows и macOS.

- Двойная инкапсуляция L2TP делает его достаточно безопасным, но также означает, что он более ресурсоемкий.

- L2TP обычно использует TCP порт 1701, но в сочетании с IPSec также использует UDP порты 500 (для IKE — Internet Key Exchange), 4500 (для NAT) и 1701 (для L2TP трафика).

- IP-заголовок

- Заголовок IPSec-ESP

- Заголовок UDP

- Заголовок L2TP

- Заголовок PPP

- Полезная нагрузка PPP

- Трейлер IPSec-ESP

- Трейлер аутентификации IPSec

- Сначала согласовывается ассоциация безопасности IPSec (SA — соглашение между двумя сетевыми устройствами об атрибутах безопасности). Обычно это делается через IKE и UDP-порт 500.

- Затем устанавливается процедура ESP (Encapsulating Security Payload) для транспортного режима. После настройки ESP между сетевыми устройствами (в данном случае VPN-клиентом и VPN-сервером) устанавливается защищенный канал. Однако в настоящее время туннелирование не проводится.

- Именно здесь на помощь приходит L2TP — протокол ведет переговоры и устанавливает туннель между конечными точками сети. L2TP использует для этой цели TCP-порт 1701, в то время как фактический процесс переговоров происходит в рамках шифрования IPSec.

- Кривая25519 для обмена ключами,

- ChaCha20 для шифрования,

- Poly1305 для аутентификации данных,

- SipHash для ключей хэш-таблицы,

- BLAKE2 для хэширования.

- Клиент PPTP интегрирован во все операционные системы (кроме последних версий iOS)

- очень простая установка

- быстро бегает

- Высокая безопасность и скорость

- Высокая стабильность

- подходит для мобильных пользователей

- Простая установка на стороне пользователя

- Использует строго определенные порты, которые легко заблокировать

- Гибкость в конфигурации

- Высокая безопасность

- высокая стабильность и надежность

- требуется установка дополнительного программного обеспечения

- PPTP не является безопасным протоколом, и ваши данные могут быть перехвачены и расшифрованы. Его можно использовать только для изменения текущего географического положения и скрытия реального IP-адреса.

- L2TP/IPSec — он достаточно безопасен, прост в установке, не требует дополнительного программного обеспечения (кроме Linux) и является хорошей альтернативой PPTP.

- IKEv2 — современный протокол VPN, с хорошей безопасностью и скоростью. Идеально подходит для пользователей мобильных устройств, особенно Blackberry.

- OpenVPN — с открытым исходным кодом, быстрый и безопасный. Он гибко настраивается и обеспечивает хорошую стабильность. Хотя он требует установки дополнительного программного обеспечения, это, безусловно, лучшее решение VPN.

L2TP

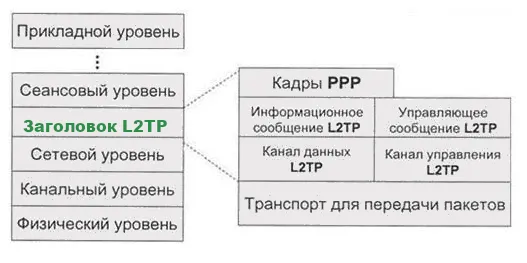

L2TP (Layer 2 Tunneling Protocol) — это протокол туннелирования второго уровня (уровень передачи данных). Он объединяет протокол L2F (Layer 2 Forwarding), разработанный компанией Cisco, и протокол PPTP, разработанный компанией Microsoft. Он позволяет организовать VPN с заранее определенными приоритетами доступа, но не включает функции защиты данных и механизмы аутентификации.

Протокол L2TP использует два типа сообщений: Управляющие сообщения и сообщения данных. Управляющие сообщения используются для создания, поддержания и завершения туннелей и вызовов. Для обеспечения их доставки используется защищенный канал управления L2TP. Информационные сообщения используются для инкапсуляции кадров PPP, которые передаются через туннель. Если пакет потерян, он не передается повторно.

Структура протокола описывает передачу кадров PPP и управляющих сообщений через канал управления и данных протокола L2TP. Кадры PPP передаются по недоверенному каналу данных, который сначала обогащается заголовком L2TP, а затем по пакетному транспорту, такому как Frame Relay, ATM и т.д. Управляющие сообщения передаются по доверенному каналу управления L2TP с последующей передачей по тому же транспорту пересылки пакетов.

Все управляющие сообщения содержат порядковые номера, которые обеспечивают надежную передачу по каналу управления. Информационные сообщения могут использовать порядковые номера для сортировки пакетов и обнаружения потерянных пакетов.

Преимущества L2TP:

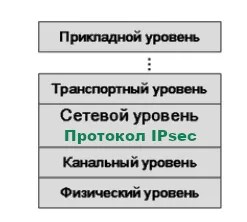

IPSec

IPSec (IP Security) — это набор протоколов, которые решают вопросы безопасности данных при передаче IP-пакетов. IPSec также включает протоколы для безопасного обмена ключами в Интернете. IPSec работает на сетевом уровне (уровень 3 модели OSI).

Протокол Интернета (IP) не обеспечивает никакой защиты передаваемых данных. Он даже не может гарантировать, что отправитель является тем, за кого себя выдает. IPSec — это попытка решить эту проблему. С помощью IPSec весь передаваемый трафик может быть защищен до того, как он будет отправлен по сети. С помощью IPSec получатель сообщения может определить источник полученных пакетов и проверить целостность данных. Необходимо убедиться, что транзакция может быть проведена только один раз (если только пользователь не уполномочен повторить ее). Это означает, что не должно быть возможности записать транзакцию, а затем воспроизвести ее в файле, создавая у пользователя впечатление, что было проведено несколько транзакций. Представьте, что мошенник получил информацию о транзакции и знает, что передача этой транзакции может дать ему преимущество (например, перевод денег на его счет). Необходимо убедиться, что этот трафик не может быть передан повторно.

Виртуальная частная сеть (VPN) может использоваться для следующих приложений:

IPSec VPN оптимален для соединения сетей разных офисов через Интернет.

VPN-соединение может быть установлено с использованием протокола IPSec.

Для пользователей SMB/SOHO (малый бизнес/малый офис/домашний офис):

Для удаленных пользователей:

Для групповых пользователей:

Существует два варианта протокола IPSec: ESP (Encapsulation Security Payload) и AH (Authentication Header). ESP и AH — это новые протоколы IP. Пакет ESP идентифицируется значением 50 в поле протокола заголовка IP и значением 51 для пакета AH.

В пакетах ESP и AH заголовок ESP/AH вставляется между заголовком IP и данными протокола более высокого уровня. ESP может обеспечивать как конфиденциальность, так и аутентификацию, также возможно использование ESP без конфиденциальности и аутентификации. Однако использование протокола ESP без защиты данных и одновременной аутентификации невозможно, так как в этом случае безопасность не гарантируется. В случае защищенной передачи данных заголовок ESP не защищен, но данные протокола верхнего уровня и часть трейлера ESP защищены. В случае аутентификации аутентифицируются заголовок ESP, данные протокола верхнего уровня и трейлерная часть ESP. Хотя протокол AH может обеспечить только аутентификацию, аутентифицируются не только заголовок AH и данные протокола верхнего уровня, но и заголовок IP.

В большинстве случаев, когда требуется VPN-соединение, OpenVPN, вероятно, будет правильным выбором. Он стабилен и обеспечивает хорошую скорость передачи данных. OpenVPN использует стандартные протоколы TCP и UDP и поэтому может быть альтернативой IPsec, если провайдер блокирует определенные протоколы VPN.

How L2TP Works – The Basics

Туннелирование L2TP начинается с установления соединения между LAC (L2TP Access Concentrator) и LNS (L2TP Network Server) — двумя конечными точками протокола — в Интернете. Как только это достигнуто, активируется канальный уровень PPP, инкапсулируется и затем передается через Интернет.

Затем конечный пользователь (вы) устанавливает PPP-соединение с провайдером. Как только LAC принимает соединение, устанавливается PPP-соединение. Затем в сетевом туннеле выделяется свободный слот, и запрос направляется в LNS.

После полной аутентификации и принятия соединения создается виртуальный интерфейс PPP. В этот момент кадры соединения могут беспрепятственно проходить через туннель. Кадры принимаются LNS, которая затем удаляет инкапсуляцию L2TP и обрабатывает их как обычные кадры.

Some Technical Details About the L2TP Protocol

Структура пакетов данных L2TP выглядит следующим образом:

How Does L2TP/IPSec Work?

Ниже приведен краткий обзор того, как устанавливается VPN-соединение L2TP/IPSec:

What Is L2TP Passthrough?

Поскольку соединение L2TP обычно имеет доступ к Интернету через маршрутизатор, трафик данных L2TP должен проходить через этот маршрутизатор, чтобы соединение работало. L2TP passthrough — это, по сути, функция маршрутизатора, которая позволяет включить или отключить трафик L2TP на маршрутизаторе.

Вы также должны знать, что иногда L2TP плохо работает с NAT (Network Address Translation). NAT — это функция, которая гарантирует, что несколько устройств, подключенных к Интернету и использующих одну сеть, могут использовать одно подключение и IP-адрес, а не несколько. Здесь на помощь приходит L2TP Passthrough, потому что если вы включите его на своем маршрутизаторе, L2TP сможет хорошо работать с NAT.

Если вы хотите узнать больше о VPN Passthrough, у нас есть статья, которая может быть вам интересна.

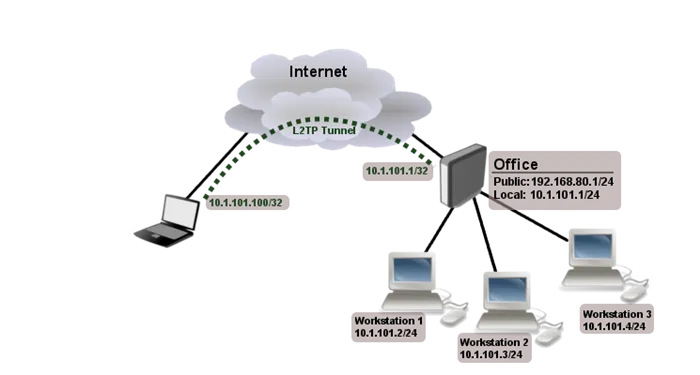

Офисный маршрутизатор подключен к Интернету через ether1. Рабочие станции подключены к ether2. Ноутбук подключен к Интернету и может получить публичный IP-адрес офисного маршрутизатора (в нашем примере это 192.168.80.1).

WireGuard

Самый новый и наименее изученный протокол VPN — WireGuard. Разработчики позиционируют его как замену IPsec и OpenVPN для большинства своих приложений, поскольку он более безопасен, эффективен и прост в использовании.

Все IP-пакеты, поступающие на интерфейс WireGuard, инкапсулируются в UDP и безопасно пересылаются другим аналогам. В WireGuard используется самая современная криптография:

Код WireGuard кажется намного более легким и простым, чем код OpenVPN, что облегчает сканирование на наличие уязвимостей (4 000 строк кода против нескольких сотен тысяч). Многие также отмечают, что его гораздо проще внедрить и настроить.

Результаты тестов производительности можно посмотреть на официальном сайте (как вы можете легко представить, они хорошие). Стоит отметить, что WireGuard лучше всего работает на системах Linux, где он реализован в виде модуля ядра.

Недавно была представлена версия WireGuard 1.0.0, в которой компоненты WireGuard поставляются как часть ядра Linux 5.6. Код, включенный в ядро Linux, прошел дополнительное тестирование безопасности независимой компанией, которая не обнаружила никаких проблем. Это хорошая новость для многих, но время и независимые исследования безопасности покажут, станет ли WireGuard жизнеспособной заменой IPsec и OpenVPN.

Мы обобщили самые популярные протоколы VPN и надеемся, что этот обзор будет вам полезен. Подводя итоги, мы создали сравнительную таблицу, в которой еще раз отобразили наиболее важные, на наш взгляд, показатели.

PPTP — это небезопасный протокол, которого следует избегать при работе с конфиденциальными данными. Однако если VPN используется только для изменения текущего географического положения и скрытия фактического IP-адреса, PPTP может быть хорошим решением благодаря своей кроссплатформенности и высокой скорости.

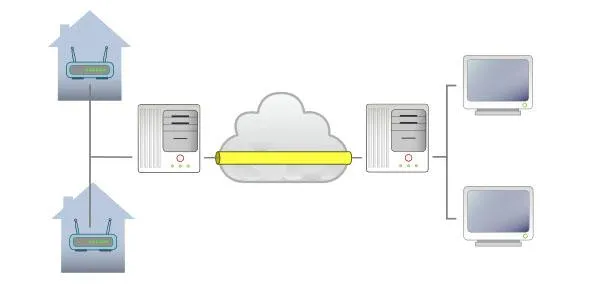

L2TP как часть сети интернет-провайдера

До сих пор мы рассматривали L2TP как средство расширения корпоративной сети, но когда мы выходим за пределы офиса, L2TP по-прежнему полезен. Следующий пример (см. Рисунок 3) показывает, как L2TP используется в сети интернет-провайдера (ISP): L2TP используется для маршрутизации данных из помещения клиента в IP-сеть провайдера. Туннели и сессии L2TP проходят через промежуточную сеть, управляемую провайдером, который продает доступ непосредственно провайдеру.

Индивидуальные клиенты подключаются к локальному LCCE, который действует как узел доступа L2TP (LAC), управляемый провайдером на оптовом уровне. LAC будет динамически создавать L2TP туннели и сессии для клиента провайдера.

При такой конфигурации провайдер может управлять назначением IP-адресов клиентов и доступом в Интернет по своему усмотрению, поскольку каждое клиентское устройство будет вести себя так, как если бы оно было подключено к сети L2.

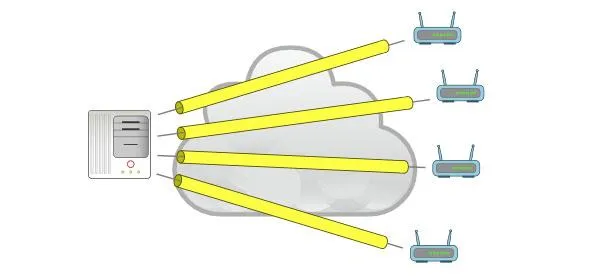

L2TP в сети Wi-Fi с открытым доступом

Наш последний пример касается работы в городской сети или в большом кампусе, где L2TP используется как неотъемлемая часть публичной сети Wi-Fi доступа.

В конфигурации, показанной на рисунке 4, локальные точки доступа Wi-Fi обеспечивают доступ в Интернет для клиентских устройств. Каждая точка доступа направляет данные клиента в центральную сеть через сеанс L2TP. Эта сеть управляет распределением IP-адресов и пересылкой в Интернет, обычно с использованием трансляции сетевых адресов.

Использование L2TP в этой сети позволяет одному провайдеру предоставлять доступ в Интернет большому количеству клиентов без необходимости управлять интернет-соединением в каждой точке доступа Wi-Fi. Выбор WiMax в качестве интерфейса позволяет городским сетям предоставлять доступ к Wi-Fi через единое высокоскоростное интернет-соединение.

Хотя в прошлом L2TP был довольно малоизвестным протоколом, L2TPv3 предлагает огромную гибкость для любого типа приложений. В любой ситуации, когда вам нужна плоская топология и конфигурация сети второго уровня, L2TP — это зрелая технология, которая может хорошо работать. Как и любой установленный и открытый протокол, L2TP поддерживается широким спектром целевых платформ, включая мобильные устройства. Поскольку многие проекты поддерживают L2TP на платформах Linux или BSD, вам не нужно делать дорогостоящие инвестиции в оборудование, чтобы использовать L2TP в своей сети.

L2TP был впервые выпущен в 1999 году. Он задумывался как своего рода преемник PPTP и был разработан компаниями Microsoft и Cisco. Протокол заимствует несколько функций из протокола PPTP от Microsoft и протокола L2F (Layer 2 Forwarding) от Cisco и улучшает их.

Функции и технические детали

L2TP/IPsec инкапсулирует данные дважды, что может замедлить скорость соединения. Однако, в отличие от OpenVPN®, L2TP/IPsec обеспечивает процесс шифрования и дешифрования в ядре и поддерживает многопоточность. Учитывая это, L2TP/IPsec теоретически может быть быстрее, чем OpenVPN®.

L2TP/IPsec так же быстро и легко настраивается, как и PPTP, но является более безопасным из-за несколько меньшей скорости соединения. Однако, поскольку L2TP использует порт UDP 500, существует вероятность того, что VPN-соединение будет обнаружено и заблокировано некоторыми брандмауэрами.

Скорость и надежность L2TP протокола

Почему L2TP/IPsec так популярен

Безопасное соединение — протокол работает с алгоритмами шифрования AES и 3DES (256-битный ключ).

Безопасное соединение — используются порты UDP 1701, 500 и 4500

Безопасный протокол — использует шифрование и инкапсуляцию более высокого уровня.

Протокол L2TP использует IPSec для дополнительной безопасности, что обеспечивает лучшую защиту данных, чем PPTP. Кроме того, данные, передаваемые по L2TP, не могут быть изменены от отправителя к получателю. Этот протокол даже шифрует сам процесс аутентификации, что значительно затрудняет проникновение третьих лиц и просмотр ваших данных.

Инкапсуляция UDP упрощает и ускоряет настройку L2TP для большинства брандмауэров. L2TP — идеальный выбор, если безопасность для вас важнее скорости.

Преимущества и недостатки L2TP протокола

Преимущества:

Используется надежный и безопасный алгоритм шифрования AES-256.

Он использует мощный и безопасный алгоритм шифрования, который использует мощное и безопасное шифрование с высокоскоростным безопасным шифрованием; поддерживает широкий спектр операционных систем

Легко устанавливается.

Недостатки:

Использует UDP-порт 500, который может быть заблокирован некоторыми брандмауэрами.

IPSec IKEv2 немного медленнее IPSec IKEv2 из-за двойной инкапсуляции.

В этот момент (когда клиент L2TP успешно подключился), если вы попытаетесь выполнить пинг рабочей станции с ноутбука, пинг прекратится, поскольку ноутбук не может получить ARP от рабочих станций. Решение заключается в настройке proxy-arp на локальном интерфейсе

Протоколы VPN — PPTP, L2TP, IKEv2, OpenVPN

В настоящее время существует несколько протоколов для установления VPN-соединения. Какое решение следует выбрать и на что обратить внимание, чтобы правильно настроить соединение? Давайте попробуем кратко ответить на эти вопросы.

PPTP (Point-to-Point Tunneling Protocol) — это протокол, разработанный компанией Cisco Systems для организации VPN через коммутируемые сети. PPTP уже много лет является стандартным протоколом VPN — впервые он был реализован в Windows NT 4.0 и Windows 95 OSR2.

PPTP в настоящее время доступен в качестве стандартного протокола VPN почти на всех операционных системах и коммуникационных устройствах, поэтому его можно использовать без установки дополнительного программного обеспечения. Его преимущество также в том, что он требует мало вычислительных ресурсов и поэтому очень быстрый.

PPTP работает путем установления обычного PPP-сессии с другой стороной с использованием протокола Generic Routing Encapsulation. Второе соединение на TCP-порту 1723 используется для инициации и управления GRE-соединением. Поскольку необходимо установить два сетевых сеанса, может быть трудно установить PPTP-соединение за брандмауэром. Кроме того, некоторые интернет-провайдеры блокируют протокол GRE, что делает невозможным использование PPTP.

PPTP использует несколько методов аутентификации для защиты соединения, наиболее распространенным из которых является MS-CHAP v.2. Данные, передаваемые по протоколу PPTP, шифруются с помощью протокола MPPE, который содержит алгоритм шифрования RSA-RC4 с максимальной длиной 128 бит.

За прошедшие годы было обнаружено несколько уязвимостей в реализации PPTP. Наиболее серьезной является уязвимость в протоколе аутентификации MS-CHAP v.2, которая позволяет восстановить ключ шифрования в течение 24 часов. Из-за аспектов безопасности PPTP может использоваться только в VPN-решениях, где не требуется гарантировать конфиденциальность передаваемых данных.

Плюсы:

Минусы:

Вывод

PPTP — это небезопасный протокол, которого следует избегать при работе с конфиденциальными данными. Однако если VPN используется только для изменения текущего географического положения и скрытия фактического IP-адреса, PPTP может быть хорошим решением благодаря своей кроссплатформенности и высокой скорости.

Layer 2 Tunneling Protocol — сетевой протокол, использующий в качестве основы протокол PPP Data Link Layer. Он был разработан в 1999 году компаниями Cisco и Microsoft как развитие протокола PPTP и в настоящее время является промышленным стандартом (RFC2661).

Поскольку сам по себе L2TP не обеспечивает шифрование и конфиденциальность трафика данных, VPN на базе L2TP обычно использует протокол шифрования IPSec (IP Security) для обеспечения безопасности передаваемых данных. Комбинация L2TP и IPSec называется L2TP/IPSec (RFC3193).

IKEv2

Протокол обмена ключами Интернета версии 2 — часть набора протоколов туннелирования IPSec, совместно разработанного компаниями Microsoft и Cisco. Он включен в Windows 7 и более поздние версии и поддерживается мобильными устройствами Blackberry и Apple. Для Linux доступны решения с открытым исходным кодом.

Данные передаются через UDP-порты 500 и/или 4500, зашифрованные с помощью алгоритмов шифрования 3DES и AES. Использование UDP обеспечивает хорошую скорость и не вызывает проблем при работе за NAT и брандмауэрами.

Благодаря ряду функций IKEv2 особенно важен для пользователей мобильных устройств: IKEv2 позволяет автоматически восстанавливать VPN-туннель в случае временной потери интернет-соединения, например, во время поездки в метро. Протокол также особенно чувствителен к частым изменениям в сети — например, при переключении между точками доступа Wi-Fi или между Wi-Fi и мобильными сетями. Это один из немногих протоколов, поддерживаемых устройствами Blackberry.

Плюсы:

Минусы:

Вывод

Благодаря своей безопасности, стабильности и скорости, IKEv2 в настоящее время является лучшим VPN-решением для мобильных пользователей.

OpenVPN

OpenVPN — это полнофункциональное решение инфраструктуры VPN с открытым исходным кодом, основанное на библиотеке OpenSSL и протоколах SSL/TLS. Поскольку OpenVPN является бесплатным и с открытым исходным кодом, он стал стандартом в технологии VPN, который отличается высокой конфигурацией и многофункциональностью.

В конфигурации по умолчанию OpenVPN использует протокол UDP и порт 1194 для передачи данных. Однако VPN-соединение можно легко настроить на работу по TCP через любой порт, например, TCP-порт 443, что позволяет маскировать трафик OpenVPN под обычный HTTPS-трафик и обходить барьеры брандмауэра.

Используя OpenSSL в качестве базовой библиотеки, можно поддерживать различные криптографические алгоритмы (например, RSA, AES, Blowfish, 3DES и другие) для надежной защиты передаваемых данных. Производительность OpenVPN зависит от выбранного алгоритма шифрования, но в целом она выше, чем у IPSec.

Возможность использования протокола TCP обеспечивает стабильную и надежную работу в беспроводных, сотовых и других сетях с высокой общей нагрузкой и повышенной потерей пакетов. Для увеличения скорости передачи данных можно использовать сжатие данных на основе библиотеки LZO.

OpenVPN требует дополнительного программного обеспечения на стороне клиента, поскольку в настоящее время существует множество бесплатных и коммерческих приложений для всех современных операционных систем, включая мобильные платформы.

Плюсы:

Минусы:

Вывод

Сегодня технология OpenVPN является лучшим решением для настройки VPN. Использование этого протокола обеспечивает надежное, быстрое и безопасное VPN-соединение. Соединение устанавливается легко и может быть установлено как бесплатное приложение для всех платформ и операционных систем.

Давайте кратко подытожим выводы, которые мы сделали:

Другими словами, используйте OpenVPN, когда это возможно, IKEv2 хорош для мобильных устройств. Для быстрых решений, когда вам нужно только скрыть свой IP-адрес, вы можете использовать L2TP/IPSec или PPTP.