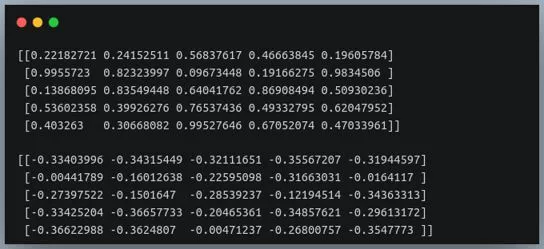

Обратите внимание на конец страницы и особенно на предложение «Частое резервное копирование: этот скрипт с открытым исходным кодом запускается каждые 5 минут для резервного копирования ваших файлов». И есть ссылка на скрипт, который запускается в системе каждые пять минут.

Зачем сканируют сайты на уязвимости, что это дает и как от этого защитится

Интернет стал эффективным средством общения с деловыми партнерами и клиентами, а также поиска новых поставщиков и рынков. Важную роль в этом играют веб-сайты, которые больше не являются просто виртуальными витринами или брошюрами. Веб-приложения работают с базами данных клиентов и поставщиков и принимают платежи по банковским картам. Поэтому взлом веб-сайта злоумышленниками приводит не только к потере имиджа, но и к финансовому ущербу.

Чтобы предотвратить атаку, необходимо вовремя распознать и устранить уязвимости интернет-ресурса. Для их поиска существуют утилиты, которые обнаруживают «ошибки» в системе администрирования сайта, в серверном программном обеспечении и в коде сайта.

Типы уязвимостей

Чтобы защитить себя от риска хакерской атаки, необходимо знать основные методы, используемые хакерами. Нестандартные методы взлома требуют высокой квалификации. Специалистов, способных выполнять такие задачи, мало, и их время стоит больших денег. Поэтому они не будут заниматься взломом сайтов-визиток или порталов средних компаний. Их целью являются банковские системы и «киты» ИТ. Нам следует опасаться злоумышленников, которые не очень опытны и используют в своей «работе» 10 стандартных уязвимостей:

Инъекции — передача интерпретатору программного кода, замаскированного под данные пользователя или запросы браузера.

Недостатки аутентификации — сбой в работе функций управления сеансами и аутентификации.

Уязвимость XSS (Cross-Site Scripting) — код JavaScript, выполняемый в браузере пользователя, который перехватывает данные пользователя. Для веб-сайта это означает как минимум ущерб его репутации.

Дефект контроля доступа — ситуация, когда информация и средства управления веб-ресурсом доступны обычному пользователю.

Неправильная конфигурация серверов и приложений, открывающая двери для хакерских атак.

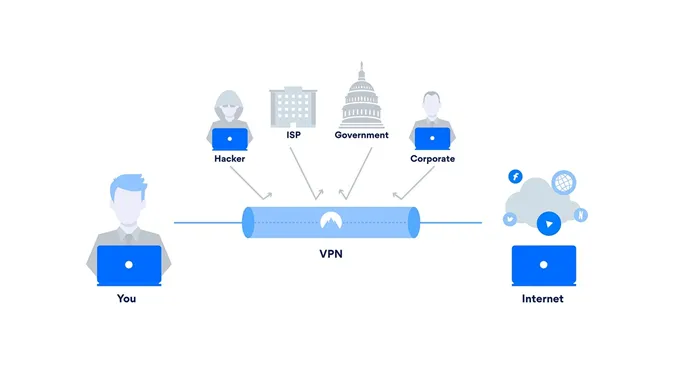

Небезопасная передача данных. Если личные данные, пароли, ключи и маркеры передаются в вакууме, злоумышленники могут получить к ним доступ.

Плохая безопасность. Правильно настроенное программное обеспечение должно реагировать на атаки, автоматически блокировать их, регистрировать и направлять администратору.

CSRF (Cross-Site Request Forgery) — это тип вредоносного ПО, которое заставляет браузер жертвы делать HTTP-запросы к уязвимому веб-приложению.

Нет необходимости (а у хакеров даже нет такой возможности) лично проверять тысячи строк программного кода и конфигурационных файлов. Специализированные приложения, такие как сканеры безопасности веб-сайтов, отлично справляются с этой задачей. Они ищут уязвимости в конкретном сервере или веб-приложении и находят веб-ресурсы с «дырами» в программном обеспечении.

Они ищут ошибки и уязвимости, возникающие на всех этапах жизни проекта: во время разработки, развертывания, настройки и эксплуатации. Как и оружие в реальном мире, оно может использоваться как для защиты, так и для нападения. Это также отражено в терминологии. Некоторые называют приложения для отладки сканерами уязвимостей, другие — сканерами безопасности.

Как обнаружить уязвимость сайта

Современные сканеры не только способствуют безопасности, но и поддерживают различные операционные системы, поскольку большинство сканеров являются кроссплатформенными.

Сканеры могут проверять не только операционные системы, но и программное обеспечение, особенно популярные продукты для взлома и браузеры.

Некоторые утилиты сканируют несколько портов одновременно, что значительно сокращает время поиска «дыр».

Возможности современных сканеров

Еще одной полезной функцией является сканирование сети с разделением, что освобождает администраторов от утомительной задачи оценки отдельных узлов.

Работа современных сканеров также может быть настроена в соответствии с требованиями сети. Например, вы можете указать список устройств и типы уязвимостей, подлежащих сканированию, определить, какие приложения разрешено автоматически обновлять, а также установить частоту сканирования и отчетов.

Некоторые сканеры имеют приятный бонус — возможность выделения «исторического» анализа данных. История сканирований позволяет оценить безопасность узла за определенный период времени и скорректировать работу программного обеспечения.

Теперь давайте рассмотрим, как работают сканеры.

Существует два типа работы сканера: сканирование и сканирование.

Сканирование — самый эффективный, но и самый медленный метод активного анализа. Суть зондирования заключается в том, что сканер сам выполняет имитацию атаки и следит за сетью. В процессе зондирования администратор может подтвердить свои подозрения относительно дыр и предпринять действия по их закрытию.

Подметодом является эксплойт-тестирование — исследование, в ходе которого используются уязвимости в программном обеспечении. То есть, сканер излучает своего рода импульс, который может оставаться незамеченным до определенного момента.

Принцип работы сканера

Сканирование — это самый быстрый вид анализа, но он является лишь поверхностным. То есть, он ищет очевидные, «явные» слабые места. Отличие этого механизма от предыдущего заключается в том, что сканер уязвимостей да

Для уязвимостей, связанных с ошибками конфигурации, SolarWinds позволяет автоматически выполнять сценарии исправлений при обнаружении нарушения и автоматически развертывать обновления конфигурации по умолчанию на сотнях устройств. Он также отслеживает несанкционированные изменения и обеспечивает мониторинг и оповещения об изменениях конфигурации.

Другие функции включают создание отчетов.

Также доступна бесплатная 30-дневная версия.

Бесплатная версия подходит для малого и среднего бизнеса и защищает до 25 устройств, но полный набор функций доступен только в платной версии.

3 лучших сканера уязвимостей

В бесплатной версии утилита может не только обнаруживать аномальное поведение, но и проводить сканирование уязвимостей по расписанию. В бесплатную версию Vulnerability Manager Plus также включен план действий по снижению угроз.

SolarWinds

Сканирование также проверяет версии программного обеспечения и позволяет автоматизировать установку исправлений. Вы можете выбрать, какие исправления распространять, поэтому в случаях, когда важные обновления могут быть пропущены из-за автоматического обновления программного обеспечения, вы можете пропустить выпуск.

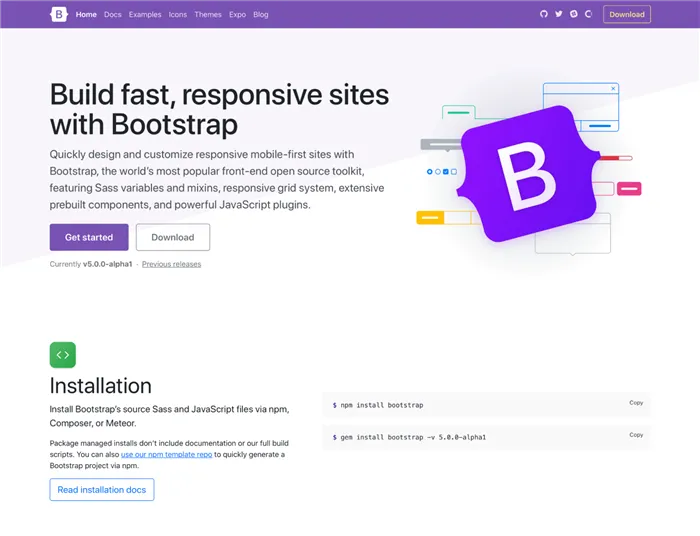

OpenVAS — это комплексная система сканирования и управления уязвимостями с открытым исходным кодом. Это означает, что программное обеспечение полностью свободно, а его компоненты являются свободными программами, большая часть которых лицензирована по лицензии GNU GPL.

Активный мониторинг со стороны утилиты означает, что OpenVAS выполняет какие-то действия на хосте: Сканирование открытых портов, отправка специально созданных пакетов для имитации атаки или даже аутентификация на хосте, доступ к консоли управления и выполнение команд на ней. Затем OpenVAS анализирует собранные данные и определяет наличие проблем с безопасностью.

ManageEngine: Vulnerability Manager Plus

Кстати, OpenVAS доступен не только для различных дистрибутивов Linux, но и для Windows в виде пакета.

Сканирование уязвимостей — это один из аспектов защиты вашей сети. Однако помните, что сканер уязвимостей не может полностью защитить вас или заменить квалифицированный персонал — важно всегда быть предельно бдительным и обеспечивать безопасность своей сети.

И конечно, читайте статьи с советами по безопасности от наших экспертов и обновляйте свои знания.