Когда вы заказываете товары или билеты через Интернет, вы можете потерять деньги не только на поддельном сайте, но и на настоящем. Такие случаи относительно редки и часто публикуются.

Чиповое легаси

Одним из видов информации, содержащейся на смарт-карте, является так называемый эквивалент Track2. Она практически воспроизводит содержимое магнитной полосы и, скорее всего, служит параметром для идентификации карты в HSM и других подсистемах обработки карт.

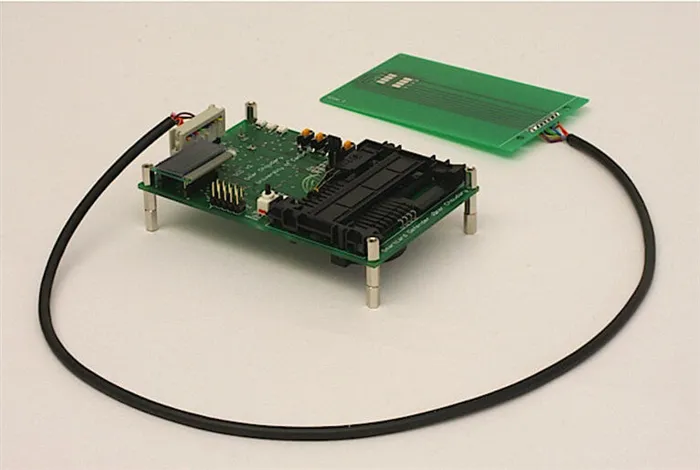

Один из видов атак, иногда осуществляемых злоумышленниками, заключается в записи данных, эквивалентных Track2, на магнитную полосу, после чего мошеннические транзакции осуществляются либо как обычные транзакции на магнитной полосе, либо в режиме технического ожидания. Для кражи таких данных из банкоматов используются так называемые шиммеры.

В статье о шимминге говорится, что в 2006 году, когда в Великобритании были выпущены первые смарт-карты, поле Track2 Equivalent содержало оригинальный CVV2/CVC2. Из-за этой ошибки было легко создать клоны карт с магнитной полосой, которые оплачивались с помощью чипа. В результате платежные системы решили использовать другое семя для создания полей CVV2/CVC2 на магнитной полосе и поля Track2 Equivalent. Кажется, что проблема решена — значение секретного поля CVV2/CVC2 на магнитной полосе не совпадает с тем, что находится на чипе. Но шимминг жив и процветает. Почему?

Многие банки до сих пор авторизуют транзакции с помощью значений CVV2/CVC2, считанных с чипа! Об этом часто упоминает Visa и почти никогда — MasterCard. Одной из причин, я полагаю, является то, что почти все карты MasterCard имеют CVC2 трек2, эквивалентный 000. Это справедливо и для российских карт: в десятках банков, которые я пробовал за последние два года, я не нашел ни одной карты, где такая атака была бы возможна. Стоит отметить, однако, что подобные атаки очень популярны в Америке.

Одна из немногих карт MasterCard, с которой мне удалось повторить эту атаку, принадлежала банку, который вообще не проверял поле CVC2. Я могу ввести туда что угодно — 000, 999 или что-то среднее. Скорее всего, банк, о котором идет речь, не отключил функцию отладки, которая одобряет все транзакции.

Насколько высок риск? Хакер может подделать поле Service Code, чтобы указать, что карта не содержит чип, и целостность этого поля не будет проверяться, поскольку процессор принимает любой CVC2. Дыра в системе безопасности, очень похожая на следующую в списке, была быстро устранена после письма в банк.

Согласно моей статистике, 4 из 11 карт были подвержены этому типу атаки.

Бразильский хак

Этот термин относится к различным типам атак, включая атаку на автономные терминалы, описанную «Лабораторией Касперского». Брайан Кребс рассказал о самой распространенной атаке этого имени. Чем вызвана эта печально известная атака?

В начале 2010-х годов смарт-карты, наконец, получили широкое распространение в США. Несколько банков начали выпускать такие карты. Стоит отметить, что наиболее распространенной чиповой системой в США до сих пор является не Chip & PIN, а Chip & Signature. Держателю такой карты не нужно вводить PIN-код, а просто вставить карту в считывающее устройство и подтвердить транзакцию подписью на чеке. Я расскажу вам, почему эта система возобладала

Мне кажется, что в какой-то момент произошла внутренняя утечка информации, и хакеры узнали, что транзакция с чипом вроде бы работает, но не была проверена на стороне банка-эмитента. Банк просто взял поле Track2 Equivalent и выполнил аутентификацию, как если бы это была обычная транзакция с магнитной полосой. С некоторыми оговорками: Ответственность за этот вид мошенничества теперь возлагается на банк-эмитент в соответствии с новыми правилами переноса ответственности за EMV. А банки-эмитенты, не зная точно, как работают эти карты, не ввели строгих ограничений на транзакции с «чипами» и не создали систем для борьбы с мошенничеством.

Игроки быстро поняли, что могут воспользоваться этим преимуществом, открыли торговые счета и провели сотни транзакций с чипами, используя данные сорокопятки Track2, приобретенные на черном рынке. Расследование заняло годы, и к тому времени, когда оно было завершено, мошенники скрылись. Сумма убытков не разглашается, но ясно, что они были значительными. Самое печальное, что с тех пор латиноамериканцы рыщут по миру в поисках «белых китов», активно тестируя банки в поисках другого такого же недоступного интерфейса.

Cryptogram Replay и Cryptogram Preplay

«В природе такая атака наблюдалась лишь однажды. Он был задокументирован и описан в исследовании известных экспертов Кембриджского университета (PDF).

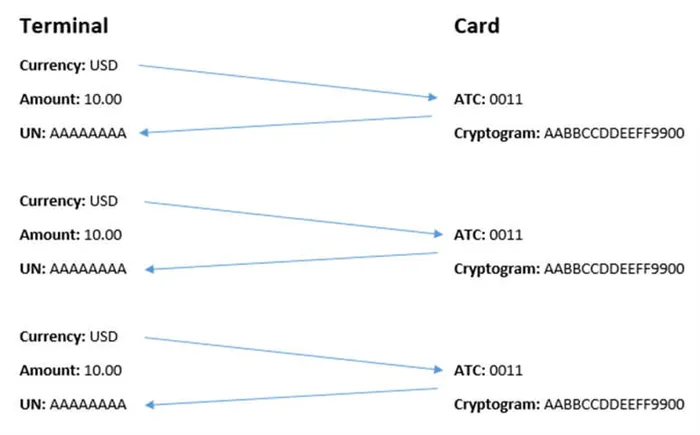

Суть атаки заключается в обходе механизмов, обеспечивающих уникальность каждой транзакции и криптограммы. Атака позволяет «клонировать» транзакции для последующего использования без доступа к оригинальной карте. В части 1 уже объяснялось, что на входе карта получает определенный набор данных: сумму, дату транзакции и два поля, которые обеспечивают энтропию, даже если сумма и дата одинаковы. На стороне терминала энтропия обеспечивается 4 байтами поля UN, которое представляет собой случайное число. На стороне карты находится счетчик транзакций ATC, который каждый раз увеличивается на единицу. Псевдофункция выглядит следующим образом:

Криптограмма = Подпись ( ATC, UN, Сумма, Другое, SecretKey ).

Если одно из полей меняется, то меняется и выходное значение криптограммы. Но что произойдет, если все поля останутся неизменными? Старая криптограмма остается в силе. В результате возникают две возможности для атак на транзакции с чипами.

Воспроизведение криптограммы: Если скомпрометированный терминал указывает то же поле UN после считывания карты, криптограмма с предсказуемым полем UN может быть использована снова и снова. Даже на следующий день злоумышленник может отправить в запросе на авторизацию информацию о старой криптограмме со старой датой и не потерпеть неудачу. В своих тестах в прошлом году я использовал ту же криптограмму.

Эта атака интересна с точки зрения исторической перспективы развития EMC. При создании протокола поле ATC было создано специально для защиты от базовых атак.

Банк-эмитент должен был проверить значение поля ATC, и если эти значения выходили за пределы диапазона и имели значительные скачки, подозрительные транзакции отклонялись.

Например, если транзакция была получена со значением ATC:

0001 ,

0002 ,

Рассмотрим пример: клиент банка садится в самолет и расплачивается картой в офлайн-терминале в самолете. Затем самолет приземляется, и клиент расплачивается картой в отеле. Только после этого терминал, используемый в самолете, подключается к сети и передает данные о транзакции. В этом случае ATC увеличится, и, согласно правилам платежных систем, банк может отказать в совершенно законной транзакции. После многих подобных инцидентов платежные системы скорректировали свои требования к «шипам УВД»:

Почти все банкоматы проверяют банкноты на наличие определенных защищенных частей купюры. К сожалению, не все банкоматы оснащены высокоточным считывающим устройством, позволяющим идентифицировать банкноту.

Ошибки банкоматов

Банкоматы проверяют деньги в нормальном режиме работы. Однако при внесении больших сумм денег они не всегда имеют достаточно времени, чтобы проверить, не являются ли деньги фальшивыми. Это объясняет, почему банкоматы принимают фальшивые купюры, а в случае мошенничества это часто 5000 купюр.

Банкоматы, по сути, являются сложным техническим устройством, которое, как и любая техника, подвержено сбоям. В некоторых случаях он дает сбой, и количество выдаваемых денег не соответствует желаниям клиента. Причинами выдачи большего количества денег, чем просит клиент, могут быть:

Если клиент попал в такую ситуацию, стоит обратиться в отделение банка, так как автоматизированная система рано или поздно обнаружит инцидент. А после выяснения ситуации клиенту может быть предъявлена серьезная претензия.

- Программная ошибка.

- Технический сбой.

- Ошибка кассира, который производил загрузку денег.

Рассматривая вопрос о том, как обмануть банкомат Сбербанка и снять деньги, важно помнить об уголовной ответственности, несмотря на многочисленные видеоролики и системы, которые находятся в черном списке. Все эти «наглядные пособия» чреваты серьезными последствиями.

Целенаправленный обман?

Среди зарегистрированных случаев преднамеренного обмана выделяются следующие:

В последнее время многие люди используют киви-кошельки. Это означает, что она привлечет интерес мошенников, интересующихся, как получить киви.

- При необходимости разменять купюры, можно положить на счет в банкомате две банкноты, номиналом 5000 рублей. А затем снимать эти деньги частями. Два раза по 4000 рублей, а затем запросить сумму в 2000 рублей. Поэтому, при необходимости размена, не стоит обращаться в кассу, достаточно потратить несколько минут у банкомата и успешно решить свою проблему размена большой купюры на мелкие. Для решения проблемы размена обычного человека – это реальный способ получить деньги меньшего номинала. А мошенники используют фальшивые купюры, которые в течение нескольких минут становятся настоящими деньгами.

- В некоторых банкоматах, до недавнего времени работала такая схема: необходимо использовать «левую» банковскую карту Сбербанка и денежная купюра. Введя пин-код и не дожидаясь окончания операции, вставляется купюра в еще закрытый купюроприемник. Номинал не имеет значения в данном случае. Купюра вставляется до половины. Затем, необходимо нажать опцию «внести наличные». Аппарат начинает «думать». По его пониманию, банкноту попросту зажевало. Через определенное количество времени появляется надпись о сумме претензии. Вводим и подтверждаем сумму в 5000 рублей. Чек и зачисление на счет гарантированы.

- Зафиксирован случай с разрезанием купюр. Мошенник информирован о всех элементах защиты, по которым проверяется каждая поступающая банкнота в купюроприемник. Он аккуратно разрезал пятитысячные на две части и аккуратно дополнил их другими мелкими банкнотами. Такая система была реализована человеком, идеально знакомым с системой считывания элементов распознавания. Банкомат успешно принял все деньги и зачислил их на счет злоумышленника.

Способы обмана банкомата Киви

Почти во всех онлайн-банках и российских банковских приложениях вы можете сделать это сразу и без особых подтверждений. Мы объясним эту ситуацию позже. Я хотел бы привести примеры двух крупных российских банков.

- Подыскиваются терминалы, которые расположены в безлюдных местах или там, где наиболее низкая проходимость людей.

- Вбивается специальный скрипт (на клавиатуре терминала). Это специальная программа, которая направлена на ориентирование самой транзакции.

- После её установки все платежи будут проводиться не по их назначению, а перенаправляться, согласно установленной программы.

1. на главной странице списка карт или на странице информации о карте нажмите на опцию «Операции» рядом с нужной картой.

- Постараться не пользоваться терминалами в безлюдных местах.

- Сразу обратить внимание на внешние показатели терминала. Присутствие любого рода повреждений должны обязательно насторожить.

- Постараться выяснить название подрядной организации, которая занимается обслуживанием данного терминала и сообщить.

Итак, данные банковской карты украли. Что происходит дальше?

2. выберите «Блокировать».

Заполните форму заявки и нажмите на кнопку «Заблокировать». 4.

Окей, допустим, у меня украли данные. Что делать?

4. нажмите на «Подтверждение по SMS» и введите уникальный код, полученный от банка.

Если у вас нет доступа к приложению или сайту Сбербанка:

Сбербанк, «Сбербанк Онлайн»:

В интернет-банке «Альфа-Клик» заблокировать карту можно на странице «Карты».

1. войдите в сервис и наведите курсор на поле с активной картой. 2. нажмите «Заблокировать».

2. нажмите на «Заблокировать», подтвердите.

«Блок-карта». Аналогичным образом это работает и в мобильном приложении.

Если приложение или браузер недоступны, вы можете отправить SMS с текстом «заблокировать» на номер 2265. Вы получите список карт с указанием последних четырех цифр каждой карты.

- Звонок на номер службы поддержки: 900 с любого мобильного, 7 495 500 5550 по Москве, 8 800 555 55 50 из любого другого города РФ. Работает круглосуточно.

- Отправка SMS на номер 900. Формат: БЛОКИРОВКА****Х», где **** – последние цифры номера банковской карты, а Х – причина блокировки. 0 обозначает, что карта утеряна; 1 – подозрение в краже; 2 – карту не вернул банкомат; 3 – другие причины. Дождитесь SMS с кодом подтверждения. У вас будет 5 минут, чтобы отправить его обратно, иначе карту не заблокируют.

- Визит в отделение банка. При себе нужно иметь паспорт или другой документ с фото.

- Введение неправильного пин-кода. Трижды.

Альфа-Банк

Отправьте второе сообщение: «block *xxxxx», где xxxx — последние четыре цифры номера заблокированной карты.

Также полезно позвонить по телефону 0 800 50-20-50. Наконец, карты будут заблокированы в отделениях Альфа-Банка и любого другого банка, выпустившего вашу карту.

Помните: счет идет на секунды! Чем быстрее вы заблокируете свою карту, тем меньше шансов у нападающих. Любая карта, которая была скомпрометирована, должна быть перевыпущена.

Либо выберите в главном меню «Мои карты» —>Также не забудьте изменить все имена пользователей и пароли, которые попали в чужие руки.

Будьте осторожны при переходе по ссылкам. Проверьте адрес в адресной строке и подлинность формы в приложении.

Согласно статистике Google, в 2017 году жертвами фишинга стали 12,4 млн пользователей.

Да, 78% пользователей знают, что нажимать на подозрительные ссылки опасно. Но 56 % все еще переходят по ссылкам электронной почты, 40 % — по ссылкам Facebook. Угроза ближе, чем вы думаете.

Не сообщайте никому больше, чем номер своей карты. Этого достаточно для осуществления банковского перевода.

Проверьте банкомат перед тем, как вставить свою карту. Если некоторые детали выглядят новее других или не совпадают по цвету, не снимайте с него деньги.

Полезные советы. Как не дать украсть данные своей карты?

Вероятность столкнуться со скиммером у банкомата в отделении банка, в холле хорошего отеля или в другом помещении с надежной охраной меньше.

Не верьте в скидки на авиабилеты, 80% скидки на поддельных сайтах, 1% ежемесячные займы от микрофинансовых организаций. Это кажется очевидным, но сколько людей становятся жертвами мошенников!

Не пытайтесь разблокировать свою карту по ссылке в сообщении электронной почты или мессенджера. Если возникла проблема, позвоните

Если карта найдена на улице, не стоит думать о снятии с нее денег. Снятие денег противоречит закону о мошенничестве. Лучшее, что вы можете сделать, — это предпринять правильные действия:

Важно знать, что по закону у вас есть возможность не брать карту.

Карточное мошенничество — это вид мошенничества, при котором операция совершается с использованием карты или ее реквизитов. Наказание за мошенничество с картами предусмотрено статьей 159.3 Уголовного кодекса (мошенничество). Мошенник — это человек, который не только обманным путем получил карту или ее данные, но и использовал их в личных целях. Не имеет значения, была ли оплата произведена в магазине или деньги были сняты каким-либо другим способом.

Однако если преступление совершено группой, срок наказания увеличивается. Приговор определяется судом.

Чтобы не потерять деньги со своего счета, необходимо соблюдать некоторые правила.

Как вы можете защитить себя от злоумышленников:

Начнем с атак, с которыми регулярно сталкиваются платежные системы и банки.

Наиболее распространенными попытками мошенничества являются электронные платежи, осуществляемые через системы «карта без предъявления». Из-за своих огромных размеров платежные гиганты придумали дополнительный динамический фактор: код 3-D Secure.

3-D Secure — это система дополнительной авторизации для электронных платежей, в которой используются три доменные сущности (отсюда и название 3-Domain Secure): Домен интернет-магазина получает платежные данные и перенаправляет пользователя в домен платежной системы, где вводится одноразовый пароль. Затем результат отправляется в третий домен банка, который проверяет этот код и отправляет запрос на подтверждение или отклонение транзакции обратно в электронный магазин.

Технология 3-D Secure отлично подходит для защиты от массового мошенничества. Однако некоторые магазины, включая такие крупные, как Amazon, все еще не хотят работать с 3-D Secure, поскольку считают, что она снижает конверсию. И международные платежные системы не настаивают! Лучше потратить больше — вот их девиз. Если карта поддерживает технологию 3-D Secure, а продавец — нет, то в случае возврата платежа финансовый риск ложится на продавца. Если карта не поддерживает 3-D Secure, это делает банк-эмитент. Вот почему голодные мошенники по всему миру ищут магазины, которые не требуют 3-D Secure.

Иногда это может быть буквально: в 2018 году в Великобритании была раскрыта мошенническая схема. Мошенники разместили в социальных сетях рекламу, предлагающую пятидесятипроцентную скидку на доставку пиццы крупного бренда. Этот бренд не использовал 3-D Secure для платежей, и платежи были

Что можно сделать с чужой картой, если нашли?

Одной из особых форм киберпреступности является использование специальных вредоносных программ. Атака должна быть повторяемой и хорошо масштабируемой. По этой причине киберпреступники заражают устройства, на которых ежедневно используются тысячи карт — кассы в крупных супермаркетах.

- Позвонить в банк по телефону службы поддержки, он указан на оборотной стороне.

- Озвучить, что найдена карта.

- Получить подтверждение, что счет заблокировали.

- После согласовать, что делать с находкой. Можно занести в офис банка или уничтожить, перерезав вдоль магнитной полосы.

- искать владельца самостоятельно через социальные сети и предлагать вернуть за вознаграждение;

- отправлять перевод с просьбой перезвонить в комментарии;

- публиковать фото карты на форумах, которые посвящены потерянным вещам.

Поскольку вся инфраструктура, которую использует терминал точки продаж (POS), называется POS-системой, вариант этой вредоносной программы называется вредоносным POS-программой, хотя она не способна заразить саму POS-систему. Вместо этого атаке подвергается машина оператора — кассовый аппарат.

Наказание за кардинг и содействие ему

В 2013 году американская сеть магазинов Target подверглась самой крупной атаке. В нем преступники использовали систему компрометации цепочки поставок, которая в то время не пользовалась особой популярностью. После заражения одного из подрядчиков злоумышленникам удалось проникнуть в сеть супермаркетов, скомпрометировать всю область Windows и внедрить операционную систему прямо в кассовый аппарат. В этих системах работали так называемые троянские программы, сканировавшие память в поисках следов магнитной полосы. После обнаружения троянец отправлял следы на внутренний C&C-сервер, который затем пересылал информацию во внешнюю сеть.

- штраф до 120 000 рублей, если мошенник действовал в одиночку;

- исправительные работы до 360 часов;

- ограничение свободы на срок до 2 лет.

Смарт-карты и подтверждения транзакций на основе кода 3-D Secure были когда-то изобретены для защиты от массового и простого мошенничества. Эти методы защиты не были идеальными; у них были свои проблемы, о которых эксперты предупреждали с самого начала. Однако эти карты все еще нельзя взломать массово, а когда атака удается, это больше похоже на внезапную войну — все происходит в течение нескольких дней или часов. Небольшая группа нападавших добивается максимального успеха и исчезает из виду. Именно поэтому каждый случай или новая система вызывают большой интерес у экспертов.

Как уберечься от мошенников

Мы будем называть такие случаи белыми китами. Такие инциденты происходят каждые 5-10 лет, приводят к катастрофе для атакованных банков и миллионным прибылям для злоумышленников, и поэтому привлекают внимание прессы и регулирующих органов. Я расскажу о различных типах таких атак, чтобы проиллюстрировать фундаментальные слабости технологии карточных платежей.

Эти атаки часто называют атаками BIN-мастера или атаками распределенного гадания. Они названы в честь самого сенсационного дела 2016 года. В то время банк Tesco в Великобритании подвергся такой атаке, что был вынужден приостановить платежи по картам на 48 часов. В течение нескольких дней злоумышленникам удалось похитить 22 миллиона фунтов стерлингов с 20 000 карт. Как упоминалось ранее, эти данные могут быть легко использованы в корыстных целях.

- не передавать карту третьим лицам;

- не сообщать данные по телефону;

- не отправлять фотографию;

- хранить пин-код в секрете;

- для онлайн-покупок завести отдельный счет, можно бесплатный виртуальный;

- снимать наличные через банкоматы, которые установлены при банке или в людных местах;

- в случае утери блокировать счет.

Самые распространенные типы мошенничества

Правила, так называемый 3-D Secure Liability Shift, определяют, кто несет ответственность в случае мошеннических операций: если банк не оснастил карты системой 3-D Secure, он несет ответственность за мошенничество. Если карта, оснащенная 3-D Secure, используется, например, компанией Amazon, там, где эта технология не применяется, ответственность несет онлайн-продавец.

Платежи без 3-D Secure

Допустим, у нас есть карта — наша собственная. Номер состоит из нескольких частей. Первые шесть цифр называются BIN (банковский идентификационный номер). Один и тот же BIN может принадлежать более чем одному банку, и банк может иметь несколько серий BIN. Однако это основная отправная точка для атаки. Последняя цифра также вычисляется с помощью алгоритма проверки луны.

Что такое 3-D Secure

Предположим, что номер нашей карты 1234 5678 1234 5670. Согласно алгоритму, следующая карта в этом диапазоне — 5688, затем 5696 и так далее. Вероятность того, что карты 5688 и 5696 существуют и активны, ненулевая.

Теперь нам нужно определить значение поля Expiry Date. Если банк присваивает номера карт в последовательном порядке, это означает, что следующий после вас клиент банка, которому будет выдана карта, будет иметь номер карты 5688. Если банк крупный и выпускает сотни карт в день, то вполне вероятно, что поле «Дата истечения срока действия» будет таким же, как у вашей карты, или с разницей в месяц. Для защиты от такого рода совпадения значений платежные системы рекомендуют ввести рандомизацию PAN, т.е. присваивать их случайным образом, а не последовательно. В этом случае хакерам будет сложнее определить срок действия карты 5688.

По данным Positive Technologies, до 50% банков до сих пор не защищают своих клиентов от CVV2 и срока действия. Именно поэтому они так активно ищут карты и банки по всему миру, которые уязвимы для этих атак.

Атака клонов

О других «белых китах» карточного мошенничества я расскажу в следующий раз.